37C3: Schlüssel für E-Mail-Dienst KIM für das Medizinwesen mehrfach vergeben

Zwei Münsteraner Sicherheitsforscher fanden massive Probleme bei der S/MIME-Implementation in KIM.

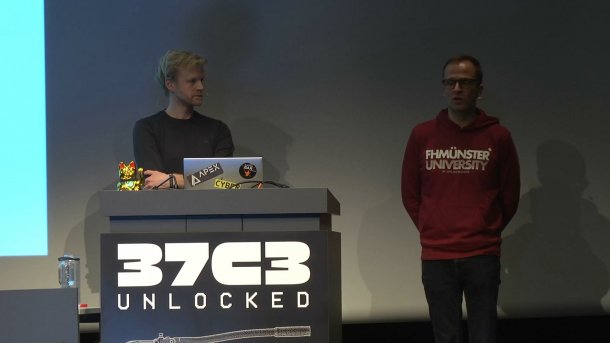

Die digitale Gesundheitsinfrastruktur ist immer für Überraschungen gut. Wie schnell dabei etwas grundlegend schiefgehen kann, zeigten die Münsteraner Sicherheitsforscher Christoph Saatjohann vom Fraunhofer-Institut für Sichere Informationstechnologie (SIT) in Münster und Sebastian Schinzel auf dem Chaos Communication Congress (37C3) in Hamburg: Gravierende Fehler bei der Schlüsselverwaltung fanden sie bei dem Kommunikationsdienst im Medizinwesen (KIM) bei acht Krankenkassen.

Der KIM ist ein theoretisch sichererer E-Mail-Dienst für die am Gesundheitswesen Beteiligten. Jeder Teilnehmer erhält eigene S/MIME-Zertifikate, um die Ende-zu-Ende-Verschlüsselung für wichtige Unterlagen zu ermöglichen. Mithilfe eines X.509-Zertifikates können Ärzte, Krankenkassen und andere dann miteinander gesichert kommunizieren. Ausschließlich für KIM gibt es dabei mehrere Zertifizierungsstellen (CAs), vor allem von Unternehmen, die im deutschen Gesundheitswesen auch sonst eine Rolle spielen. "Tatsächlich funktioniert KIM gar nicht so schlecht", sagte Sebastian Schinzel von der Fachhochschule Münster beim 37. Chaos Communication Congress in Hamburg. Es sei auf einem deutlich höheren Standard als etwa das "besondere elektronische Anwaltspostfach".

Warum die Forscher trotzdem auch von KIM als "Kaos in der Telematik-Infrastruktur" sprechen? Seit Jahren beschäftigen sie sich mit KIM – und finden immer wieder Probleme – von E-Mail-Volltext-loggenden Softwaremodulen und Schwachstellen in den verwendeten Standards.

Krankenkassen mit identischen Schlüsseln

Was die Sicherheitsforscher nun vorstellten, war ein massiver Implementierungsfehler. Bei insgesamt acht Krankenkassen wurden von Dienstleistern dieselben S/MIME-Keys vergeben. Dadurch wurde die Verschlüsselung unter den Beteiligten aufgehoben – und jeder der Beteiligten hätte für die anderen Krankenkassen mit gleichem Key auch Nachrichten signieren können. "Das ist der GAU in der PKI" (der Public Key Infrastructure), erläuterte Schinzel. Den Sicherheitsforschern zufolge hatten einmal drei Krankenkassen denselben im September 2021 ausgestellten Schlüssel, bei einem zweiten Schlüssel fünf. 28 Prozent der Bürgerinnen und Bürger seien über diese acht Krankenkassen versichert gewesen. Laut den Forschern wurde jeweils dasselbe Hardware-Sicherheits-Modul (HSM) verwendet – aber ohne dabei einen neuen Schlüssel zu generieren.

Lesen Sie auch

Interview: Studie prüft IT-Sicherheit von Krankenhäusern

Saatjohann und Schinzel kontaktierten die mehrheitlich dem Bund gehörende Gesellschaft für Telematikanwendungen der Gesundheitskarte (Gematik), die die Sicherheit des Systems gewährleisten soll. Im Rahmen eines "Responsible Disclosure"-Prozess stellten sie ihre Erkenntnisse der Gematik zur Verfügung – die die beiden nun als "Security Heroes" auf ihrer Webseite führt. Die betroffenen Keys wurden zurückgezogen und die Spezifikationen angepasst. Seitdem würden die Schlüssel nun monatlich auf Dopplungen geprüft.

Log4J-Schwachstelle

Die Forscher hatten 2022 aber beispielsweise auch eine Log4J-Schwachstelle im KIM-Clientmodul von T-Systems gefunden. Als es dazu ein Update gab, wurden die Betroffenen allerdings nicht informiert. Aus dem Publikum gab es auch Rückfragen zu fehlenden automatischen Updates. Bei den Updates seien auch Informationsdefizite problematisch, ebenso wie die Unklarheit, wer die Kosten für notwendige Sicherheitsupdates der Software-Hersteller trägt – infrage kämen dafür beispielsweise die Krankenversicherungen, das Bundesgesundheitsministerium, die Gematik oder die Ärzte.

(mack)