lost+found: Was von der Woche übrig blieb

Heute unter anderem mit: XSS bei D-Link, einer Woche im Leben eines Pen-Testers, Bitcoin-Erpressung per Brief, einem SMS-Wurm und einem neuen SCADA-Schädling.

Persistentes XSS im D-Link DSL-2760U-E1 [1]: Die Anzeige der aktiven Hosts ('dhcpinfo.html') filtert offenbar die Hostnamen nicht auf HTML/Script-Code.

In den USA werden kleine Geschäfte mit professionell gedruckten Briefen [2] erpresst – sogar mit QR-Code. Die Gauner drohen, die Reputation der Unternehmen zu zerstören, wenn sie ihnen keine Bitcoins als Schutzgeld überweisen. Ein Pizzeria-Besitzer reagiert auf Facebook mit den Worten: "What the heck is a BitCoin?”

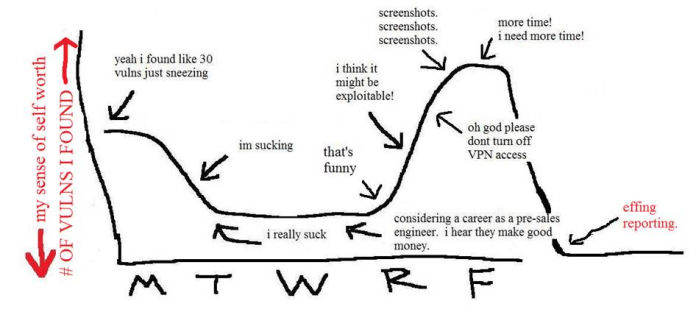

(Bild: Vincent Liu [3] )

Vincent Liu hat den Ablauf einer typischen Woche im Leben eines Pen-Testers [4] mit MS Paint visualisiert – mit beeindruckendem Ergebnis.

Der SMS-Wurm Selfmite [5] macht Android-Handys unsicher. Er kann sich allerdings nur auf Geräten verbreiten, deren Nutzer die Installation von Apps aus Drittquellen aktiviert haben.

Das beliebte Bild-Verkleinerungs-Plug-in TimThumb für WordPress hat eine Lücke, die es Angreifern erlaubt, Schadcode auszuführen [6]. Bis es einen Patch gibt, sollten Administratoren das Plug-in deaktivieren oder die Lücke mit folgendem Code unschädlich [7] machen: define (‘WEBSHOT_ENABLED’, false);

F-Secure hat neuen Schadcode ausgemacht, der gezielt SCADA-Systeme angreift. Der Trojaner namens Havex [8] wurde laut F-Secure in Software-Installern gefunden, die auf den Webseiten von Herstellern von SCADA-Equipment angeboten wurde. Es handelt sich wohl um großangelegte Industriespionage.

Von der an staatliche Behörden verkauften Spionage-Software von Hacking Team [9] gibt's natürlich auch eine Version für Mac OS X. Nach knapp 200 Seiten der Präsentation zur Analyse [10] stellt sich aber heraus, dass die untersuchten Versionen alle von 2012 oder früher sind.

Die ehemals renommierte deutsche Sicherheitsfirma n.runs ist offenbar pleite [11]. Die Tochtergesellschaften führen ihren Geschäftsbetrieb [12] unter der Aufsicht des Insolvenzverwalters fort.

Die SSL-Labs haben eine praktische Übersicht der unterstützten SSL/TLS-Optionen der Browser [13] erstellt. (ju [14])

URL dieses Artikels:

https://www.heise.de/-2236798

Links in diesem Artikel:

[1] http://www.exploit-db.com/exploits/33822/

[2] http://krebsonsecurity.com/2014/06/2014-the-year-extortion-went-mainstream/

[3] http://www.bishopfox.com/blog/2014/06/week-life-pen-tester/

[4] http://www.bishopfox.com/blog/2014/06/week-life-pen-tester/

[5] http://www.adaptivemobile.com/blog/selfmite-worm

[6] http://seclists.org/fulldisclosure/2014/Jun/117

[7] http://blog.sucuri.net/2014/06/timthumb-webshot-code-execution-exploit-0-day.html

[8] http://www.f-secure.com/weblog/archives/00002718.html

[9] https://www.heise.de/news/Staats-Trojaner-fuer-Smartphones-entdeckt-2237610.html

[10] http://reverse.put.as/wp-content/uploads/2014/06/ShakaCon6-FuckYouHackingTeam.pdf

[11] http://www.it-times.de/news/nruns-krisenmanagement-gescheitert-104959/

[12] http://iavcworld.de/visual-communications/marktinfos/2701-insolvenzverwalter-fuehrt-n-runs-und-die-vitec-distribution-fort.html

[13] https://dev.ssllabs.com/ssltest/clients.html

[14] mailto:ju@ct.de

Copyright © 2014 Heise Medien