Déjà vu: PHP-Entwickler schließen Sicherheitslücke zum zweiten Mal

Sicherheitsforscher Stefan Esser hat wieder zugeschlagen: Dieses Mal musste er eine von ihm entdeckte Lücke zweimal stopfen lassen. Diese erlaubt es, PHP-Applikationen unter bestimmten Bedingungen aus der Ferne anzugreifen.

- Fabian A. Scherschel

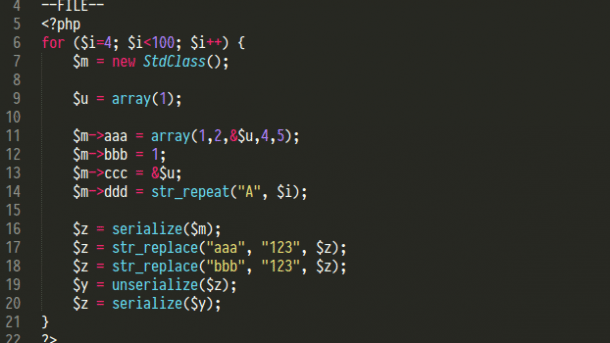

Mit PHP 5.6.5 beheben die Entwickler der Skriptingsprache eine ganze Reihe von Problemen, unter anderem auch mehrere Sicherheitslücken. Besonders auffällig ist eine Use-After-Free-Lücke in der Funktion unserialize(), die nun zum zweiten Mal gepatcht werden muss (CVE-2015-0231). Entdeckt worden war sie von Sicherheitsforscher Stefan Esser, der bereits im Dezember für ein Update gesorgt hatte. Anscheinend haben die PHP-Entwickler den Patch aber nicht genauso umgesetzt, wie von Esser empfohlen, so dass die Lücke mit einer leichten Abwandlung immer noch ausgenutzt werden konnte. Das sollte, so die Entwickler, mit diesem Update vorbei sein.

Es ist nicht das erste Mal, dass unserialize() bei PHP auffällig wird. Esser zeigt sich irritiert, dass Entwickler die Funktion immer noch einsetzen würden, um Daten damit umzuwandeln, die aus dem Netz nachgeladen werden. Das öffne einem Man-In-The-Middle (MITM) Tür und Tor, um die betroffene Anwendung aus der Ferne anzugreifen. Esser nennt in diesem Zusammenhang sowohl WordPress als auch Red Hat, denen man beibringen müsse, wie gefährlich eine derartige Sicherheitslücke sei.

Quellcode für die neue PHP-Version kann wie üblich über die Download-Server des Projektes bezogen werden. Eine Auskunft über alle Änderungen in der neuen Version findet man im Changelog. (fab)