Casper: Französischer Geheimdienst soll Kriegsopfer ausspioniert haben

Sicherheitsforscher haben äußerst raffinierten Schadcode ausgemacht, der über eine syrische Regierungswebseite an Kriegsflüchtlinge verteilt wurde. Dahinter soll der französische Geheimdienst DGSE stecken.

- Fabian A. Scherschel

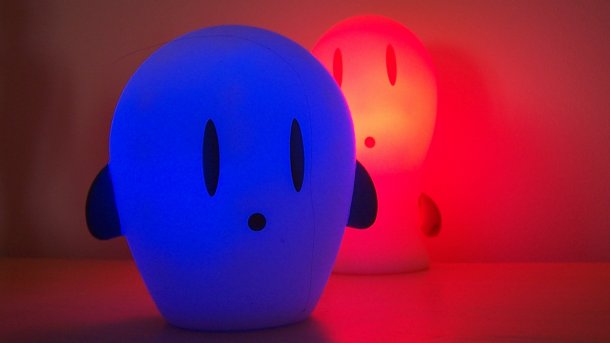

Der französische Geheimdienst scheint Cartoons zu mögen. Nach Babar dem Elefanten haben Forscher nun weiteren Schadcode ausgemacht, der von seinen Erfindern Casper getauft wurde – wie der bekannte Zeichentrick-Geist. Auch diese ausgefeilte Cyber-Waffe soll vom französischen Geheimdienst DGSE (Direction générale de la Sécurité extérieure) stammen. Ausspioniert wurden nach momentanem Kenntnisstand nur Ziele in Syrien.

Im Visier: Opfer des syrischen Bürgerkrieges

Entdeckt wurde Casper von der slowakischen Sicherheitsfirma ESET, die überrascht feststellte, dass der Schadcode auf einer Seite der syrischen Regierung gehostet wurde. Das war auch nicht irgendeine Seite der Regierung sondern ein Hilfeangebot des Justizministeriums, bei dem vom Bürgerkrieg betroffene Syrer Reparationszahlungen anfordern konnten. Schadcode auf der Seite missbrauchte seit mindestens April 2014 eine bis dato unbekannte Sicherheitslücke, also ein Zero Day, in Adobes Flash Player (CVE-2014-0515). Über diese wurde Casper auf den Systemen von Besuchern installiert.

(Bild: ESET)

Nach Erkenntnissen von ESET soll der Schadcode "sehr wahrscheinlich" von den gleichen Machern stammen wie Babar und das Spionage-Tool Bunny, welches diesem sehr ähnlich ist. Und Babar wiederum soll laut dem kanadischen Geheimdienst CSE von den Konkurrenten aus Frankreich stammen. Vom Bürgerkrieg gebeutelte Flüchtlinge als Ziele auszuwählen scheint perfide, ist aus Sicht eines Geheimdienstes wie des DGSE aber logisch. Von den infizierten Rechnern der Kriegsflüchtlinge lassen sich sehr wahrscheinlich Informationen kopieren, welche die Lage in dem Krisengebiet direkt wiederspiegeln. So kann man wichtige Erkenntnisse über ein Gebiet gewinnen, das geopolitisch momentan im Zentrum der Aufmerksamkeit steht – nicht zuletzt als Sammelbecken für Extremisten wie die Kämpfer des Islamischen Staates (IS, ISIS, ISIL).

Laut ESET wurden nur Ziele in Syrien angegriffen, welche die entsprechende Webseite besucht hatten. Auch die Kommando-Infrastruktur (Command & Control Server) für den Schadcode wurden auf den Servern des Justizministeriums gehostet. ESET geht davon aus, dass die Webseite zu diesem Zweck gehackt wurde. Da die Internetanbindung Syriens an den Rest der Welt in den vergangenen Jahren mehrmals ausgefallen ist, hätte das den Vorteil, dass die infizierten Rechner in einem solchen Fall die C&C-Server noch erreichen können.

Als erstes schaut Casper, welcher Virenscanner läuft

In ihre detaillierten Analyse konstatieren die Experten von ESET, dass es sich bei Casper um äußerst cleveren Schadcode handelt. Das erste was er auf dem Rechner macht ist, eine Strategie zur Verteidigung gegen Anti-Viren-Software zu definieren. So erkennt Casper eine ganze Reihe von AV-Software und bringt verschiedene Vorgehensweisen mit, sich vor einzelnen Produkten zu verstecken. Kommt der Schädling nicht gegen die Verteidigungs des Rechners an, setzt er eine "ESCAPE"-Flag und deinstalliert sich prompt, um keine Spuren zu hinterlassen.

Nur wenn Casper sich sicher fühlt, läd er den eigentlichen bösen Code herunter, der das Opfer ausspioniert. Dieses Vorgehen erinnert sehr an den ähnlich umtriebigen Schädling der Equation Group und deutet darauf hin, dass es sich auch hier um eine Entwicklung einer gut finanzierten Gruppe handelt – etwa dem Geheimdienst eines Staates. Welche Fähigkeiten der eigentliche Schadcode genau hat, ist bisher unbekannt, da ESET dies nicht untersuchen konnte. Die Spionagefunktionen sollen ähnlich wie bei Babar und Regin über Plugins nachgeladen werden. (fab)