Operation Woolen Goldfish: Hacker-Gruppe infiltriert deutsche Behörden

Mit Phishing-E-Mails und einem Keylogger bewaffnet machen sich Hacker auf die Jagd nach Informationen über den Iran und haben bereits mehre Ziele in Europa erfolgreich angegriffen.

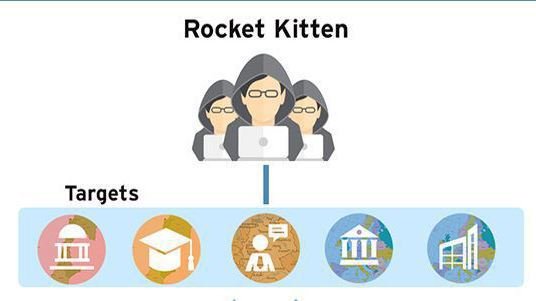

Im Zuge der Operation Woolen Goldfish legt sich die Hacker-Gruppe Rocket Kitten wie eine Katze vor einem Goldfischglas auf die Lauer und will mit einem Keylogger Informationen abgreifen. Das gelang ihnen bereits bei deutschen Behörden, akademischen Einrichtungen in Israel und europäischen Regierungsorganisationen und Unternehmen, wie die Sicherheitsforscher von Trend Micro berichten. Alle attackierten Einrichtungen beschäftigen sich mit dem Iran.

Hinter den Angriffen soll das Rocket-Kitten-Mitglied Wool3n.H4t stecken. Der scheint kein staatlicher Cyber-Spion zu sein, Trend Micro vermutet aber, dass er im offiziellen Auftrag des Iran handelt. Bei dem Angriffsszenario Operation Woolen Goldfish handelt es sich um eine angepasste Variante der seit 2011 aktiven GHOLE-Kampagne von Rocket Kitten.

Um sich Zugang zu den Computern zu verschaffen, verschickt Rocket Kitten personalisierte Phishing-E-Mails. Um die Mails noch glaubhafter zu machen, missbrauchen sie als Absender die Namen von hochkarätigen israelischen Persönlichkeiten und locken mit exklusiven Inhalten.

Ein Link in der E-Mail verweist auf eine Datei, die bei einem Online-Speicherservice hinterlegt ist. In dem Archiv befindet sich eine ausführbare Datei, die sich als vermeintliches PowerPoint-Dokument ausgibt. Nach einem Doppelklick öffnet sich aber keine Präsentation und der Nutzer fängt sich den Keylogger TSPY_WOOLERG.A ein. Fortan zeichne dieser alle Tastatureingaben auf und sendet die Informationen an Server, die Trend Micro zufolge in Deutschland stehen. (des)