Trusted Computing: Bundesregierung entwickelt Position weiter

Die Bundesregierung will 2016 überarbeitete Eckpunkte zu Trusted Computing und Secure Boot veröffentlichen. Dabei sollen neue Gebiete wie mobile und industrielle Anwendungen sowie Fahrzeuge berücksichtigt werden.

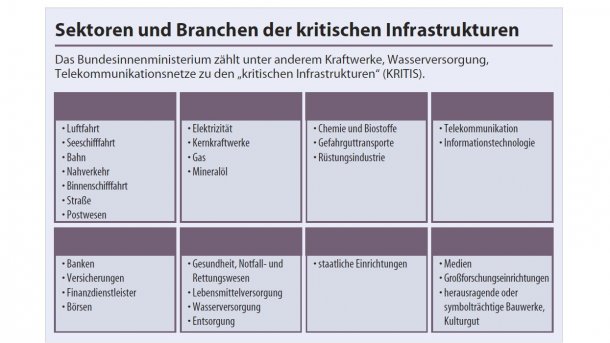

Das Bundesinnenministerium zählt unter anderem Kraftwerke, Wasserversorgung, Telekommunikationsnetze zu den „kritischen Infrastrukturen“ (KRITIS).

(Bild: BSI)

Im 2012 veröffentlichten Eckpunktepapier zu Trusted Computing verlangt die Bundesregierung "uneingeschränkte Kontrollierbarkeit" von IT-Systemen, die in "kritischen Infrastrukturen" (KRITIS) wie Energie- und Wasserversorgung, Telekommunikation, Militär und Banken zum Einsatz kommen. Diese Eckpunte zu Trusted Computing und Secure Boot werden derzeit von der Bundesregierung und dem Bundesamt für Sicherheit in der Informationstechnik (BSI) überarbeitet.

2016 soll eine neue Fassung erscheinen. Dies geht aus einer Antwort des Bundesinnenministeriums auf eine schriftliche Anfrage des Bundestagsabgeordneten Konstantin von Notz (Grüne) hervor, die heise online vorliegt. Demnach will die Bundesregierung auf die unterschiedlichen Anwendungsbereiche von Trusted-Computing-Technologien etwa in der Industrie, der mobilen IT und der Automobilindustrie eingehen, die unterschiedlichen Anforderungen unterliegen. Ob das genügen wird, bezweifelt Konstantin von Notz: "Ob es tatsächlich zielführend ist, lediglich auf die bisherigen Eckpunkte von 2012 aufzubauen oder es angesichts gänzlich neuer Technologien und Datenverarbeitungswegen nicht angemessen wäre, gänzlich neue Eckpunkte vorzulegen, bleibt abzuwarten."

Laut Bundesinnenministerium wirkt das Bundesamt für Sicherheit in der Informationstechnik (BSI) in der Trusted Computing Group (TCG) mit und führt Gespräche mit IT-Herstellern, wobei es sich an den Eckpunkten orientiert.

Auch haben sich Forderungen aus den Eckpunkten inzwischen in den Beschaffungsanforderungen der Bundesverwaltung niedergeschlagen. In der Vergangenheit ging nur Hewlett-Packard bei der Beschaffung von Laptops für die Bundesverwaltung auf die Forderungen des BSI bei der Ausgestaltung von Secure Boot ein. Das BSI soll derzeit jedoch mit mehreren Plattformherstellern darüber bilaterale Gespräche führen.

Digitale Souveränität dank Coreboot

Die Bundesregierung verweist überdies darauf, dass das BSI Coreboot unterstützt, da quelloffene Firmware-Lösungen "eine größere Transparenz, Kontrollierbarkeit und Anpassbarkeit der Implementierung auch von Sicherheits- oder 'Trusted Computing'-Funktionen bieten".

Auf Nachfrage erklärte ein BSI-Sprecher, dass das BSI ein Testsystem betreibt, das automatisiert Coreboot-Installationen baut und testest und die Ergebnisse der Community zur Verfügung stellt. Außerdem richtete das BSI erst vor kurzem eine Coreboot-Konferenz aus. Überdies fördert es die Entwicklung von Hardware, die mit Coreboot starten, wie die bislang nicht sehr verbreiteten SINA-Computer.

Konstantin von Notz reicht das nicht. Er fordert "den Aufbau, den Betrieb und das Angebot von echten Ende-zu-Ende-Verschlüsselungen bei allen IT-Großprojekten". Zudem müssten offene Software gefördert und innovative Datenschutzkonzepte wie "Privacy by Design" und "Security by Design" berücksichtigt werden. Deren Verwendung in der öffentlichen Verwaltung müsste verbindlich vorgeschrieben werden. "Dabei muss es nicht nur für Betreiber, sondern auch für Hersteller von Hard- und Software Anreize zur Qualitätssicherung geben, beispielsweise durch Haftungsverpflichtungen", fordert von Notz.

Alternative Zertifikate für Secure Boot

Auch prüft die Bundesregierung noch immer die Voraussetzungen für den Aufbau alternativer Zertifizierungsinfrastrukturen, "um den freien Marktzugang bei mit Trusted Computing geschützten Plattformen zu sichern". Im Sommer hatte Microsoft-Manager Michael Kranawetter gegenüber c't betont, dass Microsoft die Schlüssel für Secure Boot nicht exklusiv verwalten muss.

Seit Jahren können sich Bundesinnen- und Bundeswirtschaftsministerium aber nicht auf ein gemeinsames Vorgehen einigen. Den Grünen geht eine Prüfung nicht weit genug: Für Notz ist der Handlungsbedarf schon jetzt "offensichtlich" und die Prüfung daher "überfällig". "Skeptisch"

stimmt Notz die Aussage, dass die Bundesregierung erst nach dieser Prüfung bewerten will, ob es einen tatsächlichen Handlungsbedarf gibt.

Zum Thema siehe auch:

- Digitaler Souveränitätsverlust, Deutschen Behörden entgleitet die Kontrolle über kritische IT-Systeme, c't 19/15, S. 68

(ciw)