Erpressungs-Trojaner Petya: Neue Infektionswelle rollt an, Verschlüsselung bisher nicht knackbar

Der Verschlüsselungstrojaner Petya treibt weiter sein Unwesen. Eine eingehende Analyse der Ransomware zeigt, dass deren Festplattenverschlüsselung momentan nicht knackbar ist. Aber es gibt Hoffnung

- Fabian A. Scherschel

Wie der Antivirenhersteller G Data berichtet, bricht momentan eine neue Welle von Petya-Infektionen über Deutschland herein. Nachdem Dropbox zunächst die angeblichen Bewerbungsunterlagen, über die sich der Trojaner verbreitet, gelöscht hatte und somit der Phishing-Link zu der Datei nicht mehr funktionierte, gibt es nun einen neue Infektionsvektor. Wieder handelt es sich um angebliche Bewerbungsunterlagen, die auch diesmal bei Dropbox gehostet werden.

(Bild: G Data)

Eine Analyse der Sicherheitsforscher bei G Data bestätigt die Erkenntnisse von Tests bei heise Security, dass der Verschlüsselungstrojaner Petya Festplatten in zwei Phasen verschlüsselt. Vermeiden Opfer einen Neustart ihres Computers und verhindern so die Ausführung von Phase Zwei, können sie ihre Daten relativ einfach retten. Wird die zweite Phase ausgeführt, gibt es im Moment kein probates Mittel gegen die Verschlüsselung des Trojaners. Allerdings sucht Petya als erstes die Systemplatte und scheint auch nur diese zu verschlüsseln. Hat man seine Daten auf einer zweiten Platte, kann man diese also ausbauen und kann die Daten auf ein anderes System retten.

Bis jetzt wurde die Verschlüsselung nicht geknackt

Laut G Data generiert Petya nach Ausführung der infizierten Datei zunächst einen Schlüssel. Mit diesem 16 Zeichen lange Entschlüsselungscode lassen sich die als Geisel genommenen Daten wiederherstellen. Der Code wird später wieder vom System gelöscht. Zuerst verschlüsselt der Trojaner diesen Schlüssel allerdings mit dem Elliptic Curve Integrated Encryption Scheme (ECIES) und erzeugt so den Code, den er dem Opfer anzeigt und den dieses den Erpressern schicken muss, um den eigentlichen Schlüssel zu erhalten.

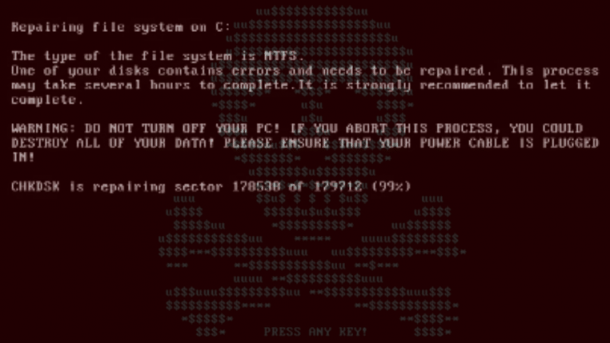

Im nächsten Schritt beginnt Phase Zwei und ein Bluescreen wird provoziert; Petya erreicht das durch eingebaute Windows-Funktionen. Startet das Opfer den Rechner neu, wird der gefälschte chkdsk-Bildschirm angezeigt und die Daten werden verschlüsselt. Danach startet das System nochmals neu und der Petya-Sperrbildschirm wird angezeigt. Jetzt sind die Daten nicht mehr zu retten. Jedenfalls hat auch G Data bisher keine Möglichkeit präsentiert, die Verschlüsselung ohne Lösegeld-Zahlung rückgängig zu machen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

UEFI-Systeme lassen sich retten

Die Sicherheitsforscher bestätigen die Erkenntnisse von heise Security, dass nur Systeme mit MBR verschlüsselt werden. Hier wird zusätzlich die Master File Table (MFT) mit einem SALSA20-Schlüssel verschlüsselt, der danach gelöscht wird. Petya erzeugt außerdem eigenen MBR-Code, um seinen Sperrbildschirm anzuzeigen. Bei Systemen, die über UEFI booten, wird ebenfalls der MBR-Bereich überschrieben, was den Bootprozess aber nicht behindert. Außerdem zerstört der Trojaner die GPT-Partitionstabelle, was den Boot des Sytems verhindert, die Platten allerdings unbehelligt lässt. Mit Reparaturwerkzeugen kann man also die GPT wiederherstellen und das System retten.

Wichtig ist, dass das System wirklich über UEFI bootet. Es existieren durchaus Fälle, in denen der Nutzer denkt er bootet über UEFI, die Firmware nutzt aber in Wirklichkeit nach wie vor den Legacy-MBR zum Booten. In diesen Fällen verschlüsselt Petya trotzdem nach einem Bluescreen die Daten.

Lesen Sie dazu:

(fab)