Crapware: Viele Updater von PC-Herstellern haben eklatante Sicherheitslücken

Die vorinstallierten Update-Tools der PC-Hersteller sollen eigentlich die Systeme der Anwender sicherer machen, in der Praxis bieten sie aber oft viel Spielraum für verheerende Angriffe.

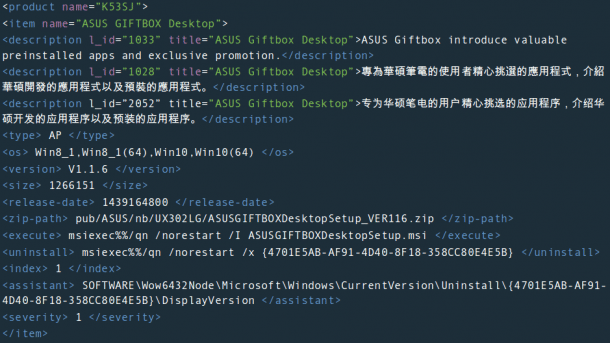

Ein Update-Manifest von Asus, das über eine ungesicherte Verbindung verschickt wird. Hier kann jeder Man-in-the-Middle beliebigen Code im <execute>-Tag eintragen, der dann ausgeführt wird.

(Bild: Duo Labs Security)

- Fabian A. Scherschel

Viele vorinstallierte Programme von PC-Herstellern sind auf fundamentale Weise unsicher. Ganz neu ist das nicht, spätestens seit dem eDellRoot-Debakel und Lenovos Superfish-Fehltritt wissen wir, wie wenig die Sicherheit ihrer Kunden den Herstellern am Herzen liegt. Auch Acer hat sich in der Vergangenheit nicht gerade mit Ruhm bekleckert. Nun haben sich Sicherheitsforscher der Firma Duo Labs Security die Update-Hilfsprogramme der Hersteller angeschaut und stellen fest, dass auch diese oft nur ungenügend abgesichert sind und es Angreifern erlauben, sich in die Verbindung einzuhängen und dem System Schadcode unterzuschieben.

Schockierende Zustände

Solche Updater sind bei allen großen Herstellern vorinstalliert und sollen Firmware und Treiber auf dem neuesten Stand halten. Das ist essenziell für die Sicherheit eines Systems und eigentlich eine gute Idee – leider sind diese Update-Programme in der Praxis aber oft Einfallstore, die nur darauf warten, missbraucht zu werden. Die Forscher haben Dienstprogramme von Acer, Asus, Dell, HP und Lenovo untersucht. Alle hatten mindestens eine Lücke, die Angreifern die Ausführung von beliebigem Schadcode mit Systemrechten gestattet, wobei mindestens Dell seine Lücke inzwischen geschlossen hat.

Oft kommunizierten die Programme unverschlüsselt und überprüften die Integrität und Echtheit der empfangenen Updates nicht. Oder die Prüfroutine ist fehlerhaft implementiert und lässt sich eifach austricksen. Auch bemängeln die Forscher generell die Qualität des Programmcodes: Unnötig komplizierte Software und redundante Funktionen fordern ihrer Meinung nach diese Probleme nur heraus. Bei vielen Herstellern ist ein Chaos an Wartungsdiensten vorhanden und Sicherheitsvorkehrungen werden nicht konsequent von allen Bestandteilen der Software umgesetzt.

Am besten alles deinstallieren

Bei Lenovo etwa gibt es ein vorbildlich gesichertes Tool, aber ein zweiter vorinstallierter Updater war fast gar nicht geschützt und führt einfach jeden Code aus, den er von einem Man-in-the-Middle angeboten bekommt. Als Konsequenz aus ihrer Studie empfehlen die Forscher, neu gekaufte Rechner in Eigenregie neu zu installieren und diese Art OEM-Dienste wegzulassen. Dann muss der Nutzer aber selbst regelmäßig die Support-Webseite des Herstellers ansurfen und überprüfen, ob dort wichtige Updates für sein Gerät bereitstehen.

Ähnlich scheint das auch Lenovo zu sehen, denn die Firma warnt ihre Kunden nun vor dem eigenen Tool Lenovo Accelerator. Dabei handelt es sich um die von den Duo-Labs-Forschern angeprangerte zweite Software. Lenovo empfiehlt, das Programm umgehend zu deinstallieren. (fab)