Nach Sicherheitslücke: KDE verzichtet auf ausführbare KConfig-Dateien

Der KDE-Dateimanager führt unter bestimmten Umständen Schadcode aus. Die Entwickler entfernen die Funktion nun, da sie sowieso niemand verwendet hatte.

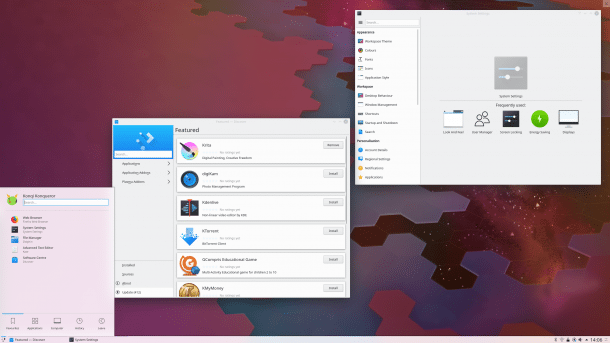

Der Plasma-Desktop des KDE-Projektes

(Bild: KDE)

- Fabian A. Scherschel

Anfang der Woche hatte ein unabhängiger Sicherheitsforscher ein Angriffsszenario veröffentlicht, über das Angreifer KDE-Anwender dazu bringen können, mit einem Klick auf eine heruntergeladene Datei Schadcode auszuführen. Nun hat das KDE-Projekt die entsprechende Funktion aus der Open-Source-Desktopumgebung entfernt.

In einer Sicherheitsmitteilung sagen die KDE-Entwickler, dass die Funktion augenscheinlich von niemandem verwendet wurde und sie deswegen, angesichts der als hohes Risiko eingeschätzten Sicherheitslücke, ganz darauf verzichten wollen.

Schadcode passt in einen Tweet

Entdeckt worden war die Schwachstelle im KDE-Desktop von Dominik Penner, einem in Kanada lebenden unabhängigen Sicherheitsforscher. Er hatte die Lücke über Twitter veröffentlicht; der Proof of Concept (PoC) und ein GIF von dessen Funktionsweise hatten komfortabel in einem einzigen Tweet Penners Platz gefunden.

Die Sicherheitslücke klafft in der Software-Komponente KDE Frameworks, die den Unterbau des KDE-Desktops Plasma bereitstellt. Dieser wiederum ist in vielen beliebten Linux-Distributionen entweder als Standard-Desktop oder als alternative Desktopumgebung integriert – unter anderem in der Kubuntu-Version von Ubuntu, in openSUSE und in OpenMandriva. Auch Fedora und Red Hat Enterprise Linux (RHEL) ermöglichen es dem Anwender, KDE zu installieren.

Gefährliche .desktop-Dateien

Öffnet ein KDE-Nutzer einen Ordner, in dem sich eine .desktop-Datei befindet, so führt der KDE-Dateimanager Dolphin ein in dieser Datei befindliches Skript ohne Interaktion mit dem Nutzer aus. Das kann, so Dominik Penner, dazu missbraucht werden, Schadcode mit den Rechten dieses Nutzers zur Ausführung zu bringen. Da .desktop-Dateien normalerweise versteckt sind, könnte ein Angreifer etwa ein harmlos wirkendes Zip-Archiv mit einer solchen Datei versehen. Lädt ein Nutzer dieses aus dem Netz herunter und entpackt es, ohne dabei genau auf den Inhalt zu achten, wird der Schadcode automatisch ausgeführt, sobald der Nutzer mit dem Dateimanager in das entpackte Verzeichnis navigiert.

Betroffen sind laut Penner alle KDE-Frameworks-Versionen inklusive des aktuellen Releases 5.60.0. Laut den KDE-Entwicklern behebt ein Update auf KConfig-Version 5.61.0 das Problem. Ein Patch zum manuellen einpflegen in ältere Versionen steht ebenfalls bereit. Dritt-Software, die entsprechende KDE-Bibliotheken nutzt sollte auf Version 4.14 des kdelibs-Paketes aktualisiert werden.

Einfach mal nen Zero-Day abwerfen

Gegenüber der US-Nachrichtenseite ZDNet sagte Penner, er habe einfach eine Zero-Day-Lücke vor der gerade in Las Vegas stattfindenden Sicherheitskonferenz Defcon "abwerfen" wollen. Er sehe die Lücke "mehr als Design-Fehler, nicht als wirkliche Schwachstelle". Eine Einschätzung, die das KDE-Projekt offensichtlich nicht teilt. Dessen Sicherheitswarnung spricht von einem hohen Risiko – diese zweithöchste Risikostufe ist bei den meisten Open-Source-Projekten für ernstzunehmende Lücken reserviert. Penner hat nach eigenen Angaben kurz überlegt, die Lücke selbst zu Patchen, "in Anbetracht der Tatsache, dass KDE ein Open-Source-Projekt ist", entschloss sich dann aber wohl dagegen.

Die KDE-Entwickler zeigen ihrerseits viel Geduld und bedanken sich in ihrer Sicherheitsmeldung bei Penner. Sie hätten sich allerdings gewünscht, dass der Sicherheitsforscher die Lücke erst einmal vertraulich an das Projekt gemeldet hätte. So hätte man zusammen einen Fix entwickeln und an die Nutzer verteilen können, bevor diese einem Risiko ausgesetzt wurden. KDE-Anwender sollten nun Updates der Desktop-Komponenten des Projektes installieren, sobald diese von ihrer Linux-Distribution angeboten werden. Die ersten Distributionen sind bereits dazu übergegangen, entsprechend aktualisierte Software-Pakete zu verteilen. (fab)