Mit Wireshark die Last von NTP-Servern messen

Wireshark 3 bietet eine unscheinbare, aber wichtige neue Funktion: Das Ermitteln der Latenz von NTP-Servern – nützlich für Firmen- und Heim-Admins.

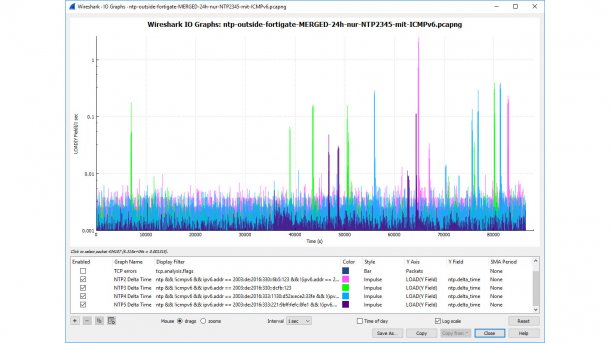

Der Graph zeigt die ntp.delta_time von vier NTP-Servern, die allesamt Teil des NTP-Pool-Projekts sind. Der Messzeitraum beträgt 24 Stunden. Die Y-Achse ist logarithmisch aufgeteilt damit man mehr als nur die Peaks sieht. Die Peaks entstehen dadurch, dass einer der Server gerade auf Anfragen antwortet, die vom NTP-Pool angestoßen wurden.

- Johannes Weber

Vorgeschichte: Server für das Network Time Protocol (NTP) fand ich schon immer interessant. Für erste Schritte genügt schon ein Raspi mitsamt DCF77- oder GPS-Empfänger. Ein solches Pärchen versorgt nun mein privates Netz mit genauer Zeit und gehört zusätzlich zum NTP-Pool-Projekt, sodass es seine Zeit auch vielen anderen Internet-Teilnehmern liefert.

Aber bricht ein Raspberry Pi unter zigtausenden Anfragen zusammen oder liefert er trotz Last nur verzögerte, aber akzeptable Antworten? Wie verhält sich eine kommerzielle NTP-Appliance wie die von Meinberg unter diesen Bedingungen? Oder ein leistungsstarker Server?

Mathe und Google-Recherchen halfen bei der Antwortsuche nicht viel – ich musste diese Zusammenhänge selbst analysieren. Das Tool der Wahl für solche Netzwerkanalysen ist normalerweise Wireshark (Download). Das Schweizer Taschenmesser seziert mittels speziellen Dissektoren nahezu jedes Netzwerkprotokoll. Doch selbst nach längerem Suchen fand ich keine Funktion, die mir einfach und direkt die Zeitdifferenz zwischen einer NTP-Anfrage und der zugehörigen NTP-Antwort gab.

Das war die Leseprobe unseres heise-Plus-Artikels "Mit Wireshark die Last von NTP-Servern messen". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.