Auch heise als Angriffsziel: Betreiber des DDoS-Diensts vDoS verhaftet

In Israel sind zwei Betreiber eines Internet-Angebots festgenommen worden, weil sie darüber DDoS-Attacken verkauft haben sollen. Auch heise Security stand im Fokus der gekauften Angriffe, wie inzwischen veröffentlichte Log-Dateien protokollieren.

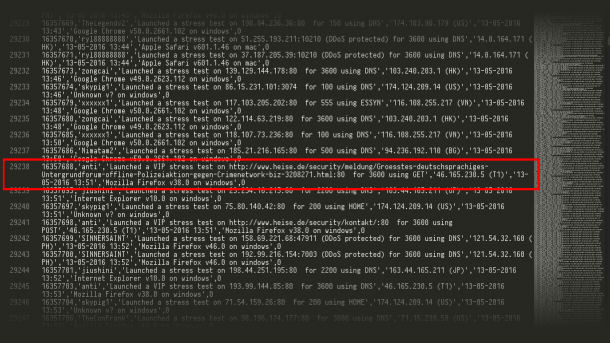

Logdatei mit DDoS-Angriffen: heise Security als Ziel.

- Fabian A. Scherschel

In Israel wurden zwei Betreiber des "Stresstest-Anbieters" vDoS im Auftrag der US-Bundespolizei FBI festgenommen, weil sie mit ihrem Service für mehr als 170.000 DDoS-Angriffe verantwortlich sein sollen. Inzwischen wurden die beiden vorläufig gegen eine Kaution von je 10.000 US-Dollar freigelassen. Der Security-Journalist Brian Krebs schreibt unter Berufung auf ihm zugespielte interne Datenbanken von vDoS, dass es noch eine Untertreibung sei, zu schreiben, vDoS stecke hinter "einer Mehrzahl der DDoS-Angriffe, die das Internet in den letzten paar Jahren verstopft haben". Wie aus den von ihm veröffentlichten Log-Daten hervorgeht, war auch heise Security nach einem Bericht über die Untergrundforen Chemical Love und Crimenetwork.biz Opfer von Angriffen, die über den Dienst gekauft worden waren.

In den vier Monaten zwischen April und Juli hat der Dienst laut Krebs über 8 Jahre (277 Millionen Sekunden) an regulärem Traffic erzeugt. Die Hintermänner haben auf diese Weise in zwei Jahren über eine halbe Million US-Dollar mit den Angriffen verdient. Eine von Krebs veröffentlichte Log-Datei der ausgeführten Angriffe umfasst über 171.000 verschiedene Aufträge. IPs von Heise-Servern tauchen dort insgesamt 38 Mal auf.

Log-Dateien widersprechen den Betreibern

Laut weiterführenden Recherchen von Krebs haben die beiden Verdächtigen Ende August eine praktische Abhandlung über DDoS-Angriffe veröffentlicht, sie wussten also eindeutig, was sie tun. Gegenüber den Behörden gaben sie bei ihrer Verhaftung allerdings an, einen legitimen Stresstest-Dienst zu betreiben. Die Recherchen von Krebs und die Logdaten sprechen allerdings eine ganz andere Sprache. VDoS wurde vorgeblich als sogenannter Booter-Dienst eingesetzt – also dazu, Webseiten dritter gezielt anzugreifen und lahmzulegen. Seit den Verhaftungen ist vDoS offline. (fab)