Black Hat: SMM weiterhin großes Einfallstor

Ein Computerwissenschaftler zeigt ein Scheunentor, das schon zwanzig Jahre offen steht.

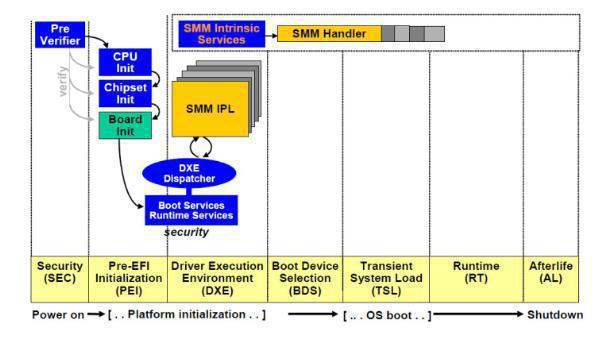

Chris Domas, Computerwissenschaftler vom Battelle Memorial Institute stellte auf der Black Hat seine Methode vor, wie man sich SMM-Rechte erschleichen kann. Seit gut 20 Jahren kennt Intels x86 den System Management Mode SMM, der mit noch höheren Priviliegien ausgestattet ist als der Hypervisor- oder der Kernel-Modus. Er wird darob auch gern als Ring -2 bezeichnet und er daher ein sehr beliebtes Angriffsziel. Viele Schwachstellen wurden bislang ausgenutzt, etwa über ein per Hardware-Adapter manipuliertes UEFI-BIOS. [1] Andere Attacken (Duflot-Attacke, PDF [2]) nutzen Cachetricks aus, um dem Chipsatz eine falsche Adresse des SMM-Speichers (SMRAM) vorzugaukeln.

Domas' Trick (The Memory Sinkhole, pdf) [3] ist ähnlich, er verwendet dazu aber den Interrupt-Controller (APIC) der so umprogrammiert wird, dass seine (memory mapped) Register mit der Startspeicherseite des SMRAM überlappen. Die APIC-Registerinhalte sind nicht änderbar, sondern liefern konstant Null. Beim nächsten SM-Interrupt wird dann vom SMM-Handler üblicherweise zunächst die für SMM gültige, geschützte Globale Descriptor Tabelle von der falschen, ungeschützten GDT-Adresse Null eingelesen. In Verbindung mit einer hier kunstvoll gestalteten Fake-GDT kann man sich damit SMM-Privilegien erschleichen und häufig sogar die Schutzmechanismen der Trusted Execution Technology (TXT) umgehen. Für die APIC-Programmierung braucht man aber Kernel-Mode-Rechte (Ring 0). Bösartiger Software muss sich also erst einmal, etwa über einen gekaperten Kernel-Treiber, Kernel-Mode-Rechte verschaffen.

(as [4])

URL dieses Artikels:

https://www.heise.de/-2775248

Links in diesem Artikel:

[1] https://www.heise.de/news/Programmier-Tipps-fuer-die-BIOS-Backdoor-2748219.html

[2] https://cansecwest.com/csw09/csw09-duflot.pdf

[3] https://www.blackhat.com/docs/us-15/materials/us-15-Domas-The-Memory-Sinkhole-Unleashing-An-x86-Design-Flaw-Allowing-Universal-Privilege-Escalation-wp.pdf

[4] mailto:as@ct.de

Copyright © 2015 Heise Medien