HiveNightmare: Nutzer können die Windows-Passwort-Datenbank auslesen

(Bild: dpa, Robert Günther/dpa-tmn/dpa)

Fehlerhafte Zugriffsrechte verursachen eine Sicherheitslücke in Windows 10 und 11. Einen Patch gibt es noch nicht – wir zeigen aber erste Workarounds.

Nach dem PrinterNightMare folgt jetzt das HiveNightmare: Seit Windows 10 Version 1809 werden die Zugriffsrechte (ACLs) für die SAM-Datenbank in bestimmten Szenarien fehlerhaft gesetzt. Damit kann jeder Benutzer die NTLM-gehashten Passwörter auslesen und zur Ausweitung von Rechten missbrauchen.

Windows speichert bestimmte Informationen der Registrierung in Strukturdateien, sogenannten Hives im Windows-Ordner C:\Windows\system32\config.Insgesamt werden fünf Dateien SYSTEM, SECURITY, SAM, DEFAULT und SOFTWARE in diesem Ordner abgelegt. Der Security Account Manager (SAM) ist eine Datenbank, in der Windows die Benutzerkonten und Sicherheitsdeskriptoren für Benutzer auf dem lokalen Computer speichert. Zugriffe auf die betreffenden Strukturdateien sollten aus Sicherheitsgründen nur das System und Administratoren haben.

Zugriff auf SAM für Jeden möglich

Der Sicherheitsforscher Jonas Lyk [1] und der Entwickler von mimikatz, Benjamin Delpy [2], sind nun darauf gestoßen, dass bei aktivierten Volumenschattenkopien (Standard in Windows) der Fall auftreten kann, dass jeder Benutzer Lesezugriff auf die SAM-Datenbank erhält und über die VSS-Schattenkopien deren Inhalt auslesen kann. Der Umweg über die Schattendateien ist erforderlich, weil die Originale im laufenden Betrieb vom System geöffnet und somit gesperrt sind.

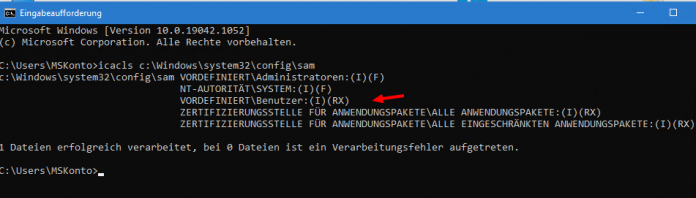

Delpy führt auf Twitter aus, dass dies unter Windows 10 ab Version 1809 bis hin zur aktuellen 21H1 und bei Windows 11 auftritt, wenn ein Funktionsupdate durchgeführt wird. Ein Kurztest des Autors auf einer Testmaschine mit Windows 10 21H1 mit icacls ausgeführt unter einem Standardkonto, bestätigte dies.

Das RX-Flag zeigt, dass der normale Benutzer Lese- und Ausführungszugriff auf die SAM-Datei hat. Sind Schattenkopien vorhanden, kann jeder Benutzer die Inhalte der SAM-Datenbank mit den gehashten Nutzerpasswörtern auslesen.

Rückmeldungen aus der Leserschaft zum Blog-Beitrag [3] des Autors dieses Artikels ergeben jedoch ein gemischtes Bild. Maschinen, die sich in einer Domäne befinden, sind demnach selten betroffen, während sowohl Neuinstallationen als auch Funktionsupgrades diese Schwachstelle aufweisen. Maschinen mit Windows 10 20H2 als Neuinstallation hingegen scheinen nicht betroffen. Der Sicherheitsforscher Will Dormann vom US-CERT gibt [4] ebenfalls unterschiedliche Testergebnisse für diverse Installationen an.

US-CERT und Microsoft warnen

Das US-CERT hat inzwischen eine Sicherheitswarnung [5] herausgegeben, die die Details zusammenfasst. Ab Windows 10 1809 wird der BUILTIN\Users-Gruppe demnach die Lese-Ausführungsberechtigung (RX) folgenden Dateien zugewiesen:

c:\Windows\System32\config\sam

c:\Windows\System32\config\system

c:\Windows\System32\config\security

Sind Volumen-Schattenkopien des Systemlaufwerks verfügbar, kann ein nicht privilegierter lokaler Benutzer den Zugriff auf diese Dateien beispielsweise für folgendes nutzen:

- Extrahieren und Ausnutzen von Kontokennwort-Hashes mit Tools wie mimikatz für Pass-the-Hash-Angriffe

- Das ursprüngliche Windows-Installationspasswort herausfinden

- DPAPI-Computerschlüssel, die zur Entschlüsselung aller privaten Computerschlüssel verwendet werden können, erlangen

- Ein Computerkonto eines lokalen Administrators für einen Silver-Ticket-Angriff [6] übernehmen

Benjamin Delpy demonstriert in einem Video aus diesem Tweet [7] einige der sich abzeichnenden Möglichkeiten. Auf einigen Systemen fehlen zwar die benötigten VSS-Schattenkopien. Wird ein Systemlaufwerk größer als 128 GB für ein Windows-Upgrade verwendet, erstellt Windows automatisch eine VSS-Schattenkopie. Der Befehl:

vssadmin list shadows

ausgeführt aus einer administrativen Eingabeaufforderung, zeigt diese Volumenschattenkopien an. Microsoft hat mittlerweile auch eine erste Beschreibung der Schwachstelle mit dem Bezeichner CVE-2021-36934 [8] veröffentlicht. Diese bestätigt die fehlerhaften Zugriffsrechte in den Access Control Lists (ACLs) mehrerer Systemdateien, einschließlich der Security Accounts Manager Datenbank (SAM).

Workarounds für die Schwachstelle

Von Microsoft gibt es bisher keine Updates zur Beseitigung der Schwachstelle. Man könnte zwar die Schattenkopien löschen beziehungsweise abschalten, verliert dadurch aber die Möglichkeit, beschädigte Hives wiederherzustellen. Vom US-CERT gibt es in der entsprechenden Sicherheitswarnung [9] den Vorschlag, die Zugriffsberechtigungen für die Gruppe Users durch die nachfolgenden Befehle, ausgeführt in einer administrativen Eingabeaufforderung, zu entziehen.

icacls %windir%\system32\config\sam /remove "Users"

icacls %windir%\system32\config\security /remove "Users"

icacls %windir%\system32\config\system /remove "Users"

Microsoft schlägt vor, die Rechte über das Verzeichnis zu ändern:

icacls %windir%\system32\config\*.* /inheritance:e

Besser wäre es jedoch, die Zugriffsberechtigungen in verwalteten Umgebungen mittels Gruppenrichtlinie anzupassen [10]. Die entsprechenden Registry-Einträge befinden sich unter Computerconfiguration ->Richtlinien ->Windows-Einstellungen ->Sicherheitseinstellungen ->Dateisystem.

Zudem sind im Anschluss an die Ausführung der obigen Befehle alle VSS-Schattenkopien des Systemlaufwerks zu löschen – andernfalls ließen sich die Informationen weiterhin auslesen. Allerdings besteht die Gefahr, dass die geänderten Zugriffsrechte Folgeprobleme auslösen.

Die jetzt entdeckte Schwachstelle wirft natürlich gravierende Fragen auf. Wieso wurde ein solch kapitales Problem, welches seit 2018, also fast drei Jahren, besteht, bei internen Tests durch Microsoft nicht aufgedeckt. Denn vor der Windows 10 Version 1809 wurden die ACLs für die Hives korrekt gesetzt. Es deutet sich an, dass die Sicherheit von Windows 10 durch den Umstieg auf Windows-as-a-Service (WaaS) und den Zwang zur halbjährlichen Freigabe von Funktionsupdates nachhaltig leidet.

Update 21.7.2021 16:45: Microsofts Workaround mit den angepassten Verzeichnisrechten nachgetragen.

(ju [11])

URL dieses Artikels:

https://www.heise.de/-6143746

Links in diesem Artikel:

[1] https://twitter.com/jonasLyk

[2] https://twitter.com/GossiTheDog/status/1417258450049015809

[3] https://www.borncity.com/blog/2021/07/20/windows-10-sam-zugriffsrechte-ab-1809-nach-upgrade-kaputt-benutzerzugriff-mglich/

[4] https://twitter.com/wdormann/status/1417447179149533185?s=20

[5] https://www.kb.cert.org/vuls/id/506989

[6] https://www.sans.org/blog/kerberos-in-the-crosshairs-golden-tickets-silver-tickets-mitm-and-more/

[7] https://twitter.com/gentilkiwi/status/1417467063883476992

[8] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

[9] https://www.kb.cert.org/vuls/id/506989

[10] https://www.gruppenrichtlinien.de/artikel/zentrale-vergabe-lokaler-berechtigungen

[11] mailto:ju@ct.de

Copyright © 2021 Heise Medien