Intel-ME-Sicherheitslücke: Erste Produktliste, noch keine Updates

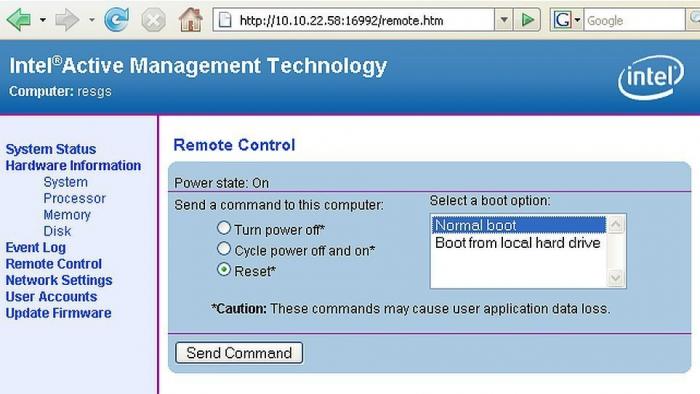

Intel Active Management Technology (AMT) lauscht auf Port 16992, mit TLS/https auf 16993.

Zu der am 1. Mai von Intel gemeldeten Sicherheitslücke in der Management Engine (ME) gibt es einige neue Informationen, aber noch keine Updates.

Seit dem 1. Mai warnt Intel im Security Advisory INTEL-SA-00075 (CVE-2017-5689) vor einer Sicherheitslücke bei vielen Bürocomputern und Business-Notebooks mit Fernwartungsfunktionen. Als erster PC- und Notebook-Hersteller hat Lenovo mittlerweile eine Liste betroffener Geräte bereitgestellt. Demnach werden die ersten Patches in der kommenden Woche erwartet, also ab 9. Mai. Bei manchen Geräten wird es aber auch vier Wochen länger dauern, bis Updates kommen.

[Update:] Auch HP hat eine Support-Webseite mit einer Liste betroffener HP-PCs [1] zusammengestellt; erste Patches sollen demnach am 10. Mai kommen. In der Tabelle findet man auch schon die jeweilige ME-Firmware-Versionsnummer der fehlerfreien Variante.

Bei anderen Herstellern von Desktop- und Mobil-PCs, Mainboards und Servern konnte heise online noch keine Updates finden – selbst nicht bei Intel, wo der Mini-PC-Barebone NUC5i5MYBE mit vPRO-Funktion betroffen ist.

[2. Update:] Intel hat im Support-Forum Seiten mit Links zu betroffenen Mini-PCs der Familien NUC [2] und Compute Stick [3] eingerichtet sowie zu (älteren) Desktop-PC-Mainboards [4].

Fujitsu hat "für einige Systeme" schon Updates und mittlerweile eine Info-Seite freigeschaltet [5].

Auch Thomas-Krenn hat bereits reagiert [6].

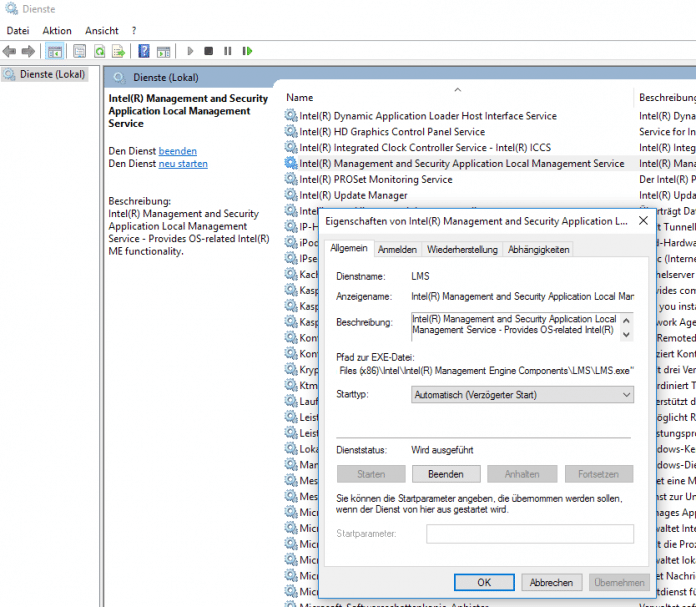

Anfragen an Hersteller wie Acer, Apple, Asrock, Asus, Dell, Gigabyte, MSI und Supermicro laufen derzeit. Dell verweist in einer ersten Antwort auf die Hinweise von Intel, um betroffene Firmware-Versionen zu erkennen [7] und bei Bedarf den Dienst Local Manageability Service (LMS) abzuschalten.

Embedi klärt auf

Unterdessen hat die Firma Embedi, die Intel auf die Sicherheitslücke hingewiesen hat, in einem Blog-Beitrag ein paar Hintergründe zu dem Problem [8] erklärt. Demnach geht es bei dem Problem sicher nicht um Remote Code Execution (RCE).

Kaspersky Threatpost [9] verweist auf einen Twitter-Screenshot, laut dem bereits im April häufiger Portscans auf die Ports 16992 und 16993 festgestellt wurden. Wenn die ME als AMT-Fernwartung arbeitet (Intel Active Management Technology), dann läuft auf einem dieser Ports – 16992 mit TLS/https, 16992 ohne – ein Webserver.

Links zum Thema:

- Sicherheitslücke in vielen Intel-Systemen seit 2010 [10]

- Liste betroffener Lenovo-Systeme (ThinkPad, ThinkCentre, ThinkServer, ThinkStation) [11]

- INTEL-SA-00075: Intel Active Management Technology, Intel Small Business Technology, and Intel Standard Manageability Escalation of Privilege [12]

- CVE-2017-5689 [13]

- BSI CERT Bund CB-K17/0737 [14]

- Intel-Barebone NUC5i5MYBE [15]

(ciw [16])

URL dieses Artikels:

https://www.heise.de/-3703356

Links in diesem Artikel:

[1] https://support.hp.com/us-en/document/c05507350

[2] https://communities.intel.com/thread/114093

[3] https://communities.intel.com/thread/114092

[4] https://communities.intel.com/thread/114071

[5] http://support.ts.fujitsu.com/content/Intel_Firmware.asp

[6] https://www.thomas-krenn.com/de/wiki/INTEL-SA-00075_Sicherheitsempfehlung_zu_Intel_AMT,_SBT_und_ISM_Privilege_Escalation

[7] https://www.heise.de/news/Sicherheitsluecke-in-vielen-Intel-Systemen-seit-2010-3700880.html

[8] https://embedi.com/news/mythbusters-cve-2017-5689

[9] https://threatpost.com/researcher-baseless-assumptions-exist-about-intel-amt-vulnerability/125390/

[10] https://www.heise.de/news/Sicherheitsluecke-in-vielen-Intel-Systemen-seit-2010-3700880.html

[11] https://support.lenovo.com/de/en/product_security/len-14963

[12] https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00075&languageid=en-fr

[13] https://www.cve.mitre.org/cgi-bin/cvename.cgi?name=2017-5689

[14] https://www.bsi.bund.de/SharedDocs/Warnmeldungen/DE/CB/warnmeldung_cb-k17-0737.html

[15] http://www.intel.de/content/www/de/de/nuc/nuc-kit-nuc5i5myhe-board-nuc5i5mybe.html

[16] mailto:ciw@ct.de

Copyright © 2017 Heise Medien