Let's Encrypt: Meilenstein zu kostenlosen SSL-Zertifikaten für alle

Die alternative SSL-Zertifizierungstelle Let's Encrypt hat nun SSL-Schlüssel für ihre Root- und Zwischen-Zertifikate erzeugt. Das unter anderem von Mozilla und der EFF gestartete Projekt soll ab Sommer 2015 kostenlose SSL-Serverzertifikate verteilen.

Die von Mozilla, der EFF und anderen Organisationen Ende vergangenen Jahres ins Leben gerufene SSL-Zertifizierungsstelle Let's Encrypt hat die für die Ausstellung von Serverzertifikaten nötigen Schlüsselpaare für Root-und Zwischenzertifikate erzeugt. Das verkündete [1] Josh Aas, Executive Director bei der Internet Security Research Group (ISRG), im Blog des Projekts.

Let's Encrypt will SSL/TLS-Zertifikate kostenlos für alle Server-Betreiber bereitstellen [2], die den Abruf ihrer Webseiten verschlüsseln wollen. Dafür sollen zwei Linux-Befehle reichen – man fordert damit ein signiertes Server-Zertifikat an und schaltet es umgehend live.

(Bild: Let's Encrypt)

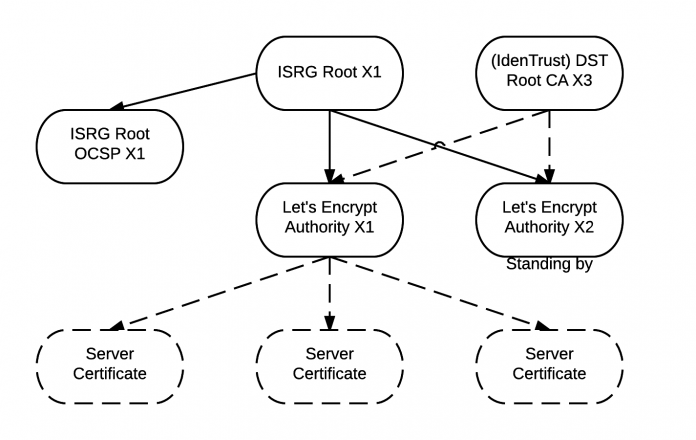

Die Server-Zertifikate werde Let’s Encrypt über zwei Zwischen-CAs unterschreiben, erklärt Aas. Die Root-Certificate-Authority soll offline bleiben. Damit alle gängigen Browser und Betriebssysteme diese Zwischen-Zertifikate akzeptieren, werden sie zusätzlich von der Zertifizierungsstelle IdenTrust unterschrieben (cross-sign). Die von Banken ins Leben gerufene IdenTrust unterstützt Let's Encrypt als Sponsor.

Im Normalfall werden die Server-Zertifikate von der Zwischen-CA "Let’s Encrypt Intermediate X1" unterschrieben, erklärt Aas das Verfahren. Die zweite Zwischen-CA namens "Let’s Encrypt Intermediate X2" werde nur dann eingesetzt, wenn Let's Encrypt nicht mehr mittels "Let’s Encrypt Intermediate X1" unterschreiben könne – etwa bei Fehlersituationen.

Die privaten Root-CA-Schlüssel der ISRG sowie der beiden Zwischen-CAs lagern in Hardware Security Modules (HSMs [3]), die ein hohes Maß an Diebstahlschutz für die Schlüssel versprechen, erklärt Josh Aas weiter. Alle ISRG-Schlüssel seien derzeit RSA-Schlüssel. Im Laufe des Jahres wolle man aber CA-Schlüssel per ECDSA-Algorithmus erzeugen. Weitere Schritte auf dem Weg zur einer funktionierenden Zertifizierungsstelle will Lets Encrypt in wenigen Wochen bekannt geben. (rek [4])

URL dieses Artikels:

https://www.heise.de/-2679600

Links in diesem Artikel:

[1] https://letsencrypt.org/2015/06/04/isrg-ca-certs.html

[2] https://www.heise.de/news/Let-s-Encrypt-Mozilla-und-die-EFF-mischen-den-CA-Markt-auf-2460155.html

[3] https://en.wikipedia.org/wiki/Hardware_security_module

[4] mailto:rek@ct.de

Copyright © 2015 Heise Medien