Sicherheitswarnung zur Signatur von Bürger-CERT-Mails

Das BSI verwendet für verschiedene Mail-Dienste wie das Bürger-CERT eine S/MIME-Signatur, die Mail-Clients und Webmailer als unsicher markieren.

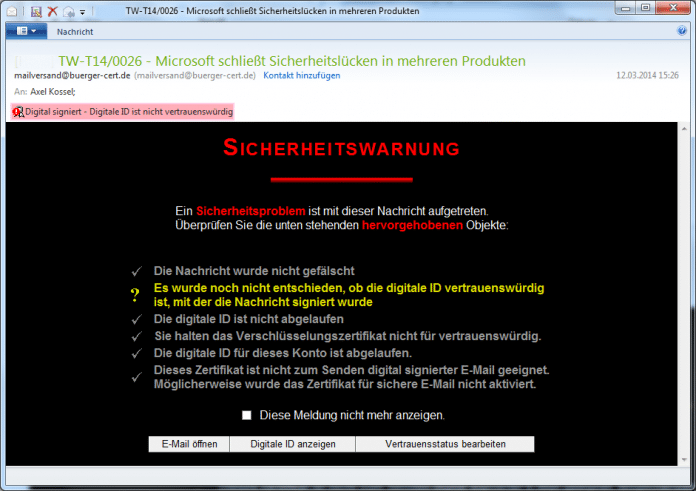

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) betreibt mit dem Bürger-CERT [1] einen Informationsdienst, der Abonnenten per E-Mail über Entwicklungen im Bereich Sicherheit und akute Sicherheitsprobleme auf dem Laufenden hält. Auf Wunsch versieht das BSI die Mails mit einer S/MIME-Signatur. Sie soll Empfänger davor schützen, auf gefälschte Warnungen hereinzufallen. Leider bemängeln Mail-Clients und Webmailer die vom BSI verwendete Signatur als ungültig, da sie das Zertifikat nicht überprüfen können.

Der Zertifizierungspfad beginnt bei "PCA-1-Verwaltung-10", dem Wurzelzertifikat der Verwaltungs-PKI [2] (Public-Key-Infrastruktur). Das BSI betreibt diesen "Sicherungsanker" seit 2001. Leider wurde er bis heute nicht in die Listen vertrauenswürdiger CAs gängiger Software und Dienste aufgenommen. Daher muss man das Root-Zertifikat der Verwaltungs-PKI manuell in die Schlüsselverwaltung des verwendeten Programms importieren, damit es die Gültigkeit der Unterschrift erkennt. Das Zertifikat kann man im Impressum [3] des Bürger-CERT herunterladen. Ein c't-Artikel beschreibt unter anderem den Import von S/MIME-Zertifikaten in verschiedene Programme.

Wie sollen sich jedoch Nutzer von Webmailern verhalten? Das BSI empfahl auf unsere Anfrage hin: "Bei der Benutzung von Webmailern wie GMX können Benutzer ggf. Root-Zertifikate nicht selbst importieren, um die Gültigkeit des BSI-Zertifikats verifizieren zu können. Eine Möglichkeit wäre hier, zu prüfen, ob GMX bzw. auch andere Anbieter das Root-Zertifikat zentral aktivieren können." Das BSI erklärte weiter, dass es vorerst kein Zertifikat eines externen Dienstleisters verwenden werde, dessen Root-Zertifikat in gängigen Mail-Programmen und -Diensten vorinstalliert ist. Das habe auch den Hintergrund, "dass in den letzten Jahren mehrfach PKIs von Zertifikatsanbietern kompromittiert [4] wurden". (ad [5])

URL dieses Artikels:

https://www.heise.de/-2145053

Links in diesem Artikel:

[1] https://www.buerger-cert.de

[2] https://www.bsi.bund.de/DE/Themen/weitereThemen/VerwaltungsPKIVPKI/AllgInformationen/allginformationen_node.html

[3] https://www.buerger-cert.de/impressum#smime

[4] https://www.heise.de/news/Protokoll-eines-Verbrechens-DigiNotar-Einbruch-weitgehend-aufgeklaert-1741726.html

[5] mailto:ad@ct.de

Copyright © 2014 Heise Medien