Linux-Entwickler erschweren Rowhammer-Angriffe

Momentan kann ein Programm mit einfachen Nutzerrechten beim Kernel erfragen, wo im Speicher die Daten eines Prozesses liegen. Das vereinfacht den Rowhammer-Angriff. Ab Linux 4.0 soll das allerdings nicht mehr möglich sein.

- Fabian A. Scherschel

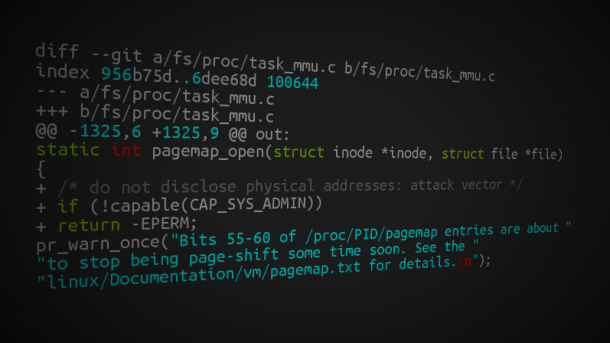

Die Entwickler des Linux-Kernels haben einen Patch entwickelt, der verhindert, dass Nutzer ohne Root-Rechte die Datei /proc/PID/pagemap auslesen können. Über diesen Mechanismus kann der Nutzer beim Kernel anfragen, wo im physischen Speicher die Daten eines bestimmten Prozesses liegen. Das war von Google-Forschern unter anderem für Rowhammer-Angriffe missbraucht worden. Nach der Änderung können nun nur noch Nutzer mit Root-Rechten auf diese Information zugreifen.

Linus Torvalds hat den entsprechenden Patch bereits in den seinen Entwicklungszweig des Kernels eingebaut, aus dem Mitte April der Linux-Kernel 4.0 hervorgeht. Die Änderung soll auch in Überarbeitungen älterer Kernel einfließen, sofern sich keine Probleme zeigen. Im entsprechenden Commit gibt der Linux-Chef zu bedenken, dass man eventuell später eine feinkörnigere Rechteverwaltung bräuchte, der Fix für den Moment aber funktionieren würde.

Kernel-Entwickler Pavel Machek gab schon in der Diskussion zu dem Patch zu bedenken, dass die Änderung den Rowhammer-Angriff nicht verhindert, nur erschwert. Auch der bereits veröffentlichte Testcode käme ohne pagemap aus. Andere Entwickler sind aber trotzdem der Meinung, der Patch sei eine gute Idee. "Zugriff auf pagemap ist schrecklich", sagt etwa Andy Lutomirski, "wir sollten das dauerhaft abschalten, ohne dass man es wieder einschalten kann." Es sei auf jeden Fall sinnvoll, den Zugriff einzuschränken, pflichtet ihm Machek schließlich in einer weiteren E-Mail bei. (fab)