Horchposten

Indien, die Vereinigten Arabischen Emirate und Saudi Arabien drohen, Blackberrys abzuschalten, wenn sie nicht an den Klartext der Nachrichten gelangen können.Was die Staaten tun können und was nicht, erklärt ein detaillierter Blick auf die Infrastruktur.

Indien möchte gerne die Kommunikation von Blackberry-Benutzern mitschneiden. Die Vereinigten Arabischen Emirate auch. Saudi-Arabien sowieso. Alle drohen damit, Blackberrys abzuschalten, wenn sie nicht an den Klartext der Nachrichten gelangen können. Der Bundesregierung hingegen ist der Blackberry nicht sicher genug. Ein detaillierter Blick auf die Infrastruktur löst den scheinbaren Widerspruch auf.

RIM steckt in einer Zwickmühle. Einerseits empfiehlt der Hersteller sein Erfolgsprodukt Blackberry als besonders sicher, andererseits will er nicht auf die Märkte verzichten, in denen der Staat die nationalen Kommunikationskanäle überwachen möchte. RIM verhandelt mit den Regierungen und die Presse berichtet von Erfolgen: RIM werde etwa Indien Tools zur Überwachung der Kommunikation zur Verfügung stellen, heißt es. Andererseits wiederholt die Firma gebetsmühlenartig, dass die Blackberry-Kommunikation sicher sei und niemand, nicht einmal RIM selbst, einen Zugriff auf die Daten habe. Wenn aber RIM selbst keinen Zugriff auf die Nachrichten der Blackberry-Nutzer hat, wie kann das Unternehmen dann den Forderungen nachkommen?

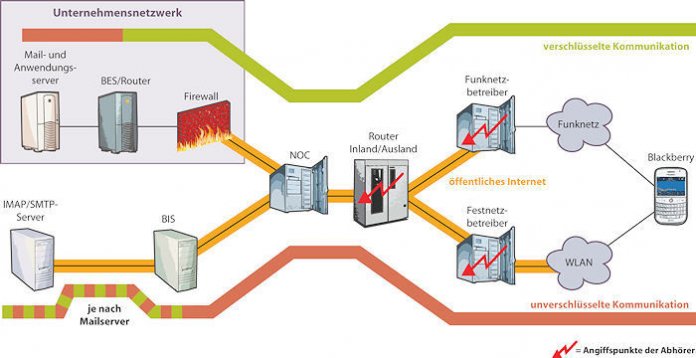

Dieser scheinbare Widerspruch lässt sich auflösen, wenn man zwischen den Blackberry-Diensten BES und BIS unterscheidet. BES ist das Produkt, dass RIM seinen Unternehmenskunden andient, BIS das für Privatkunden. BES steht für Blackberry Enterprise Service, ein Produkt, bei dem Unternehmen sich einen eigenen Blackberry-Server aufsetzen, um Nachrichten mit den Blackberry-Geräten ihrer Mitarbeiter verschlüsselt auszutauschen. BIS ist der Blackberry Internet Service, bei dem Nachrichten von öffentlichen Mail-Servern wie gmx.de abgeholt und zum Blackberry geliefert werden. Hier gibt es keine Verschlüsselung der einzelnen Nachrichten zwischen dem BIS-Server und dem Endgerät, lediglich die Übertragungswege sind geschützt. An den Knotenpunkten, die diese Nachrichten durchlaufen, ist ein Eingriff grundsätzlich möglich. In erster Näherung kann man also sagen: BES ist abhörsicher, BIS nicht. Die Endgeräte können gleichzeitig beide Dienste nutzen: BES für die Firmen-E-Mails, BIS für die privaten – eine Kombination, die bei den meisten Unternehmen aber nicht erlaubt ist.

Generalverdacht

Das Fraunhofer-Institut für Sichere Informationstechnologie (SIT) hat die Sicherheit der BES-Infrastruktur 2008 bestätigt, doch Bedenken kommen immer wieder auf. Der Verdacht entzündet sich meist an dem Umstand, dass durch die Rechenzentren in Kanada und Großbritannien alle Nachrichten zwischen Mailservern und Endgerät laufen. Diese NOCs (Network Operation Centers) sind der Dreh- und Angelpunkt der gesamten Architektur. Sie stellen die Verbindung zwischen einerseits BES und BIS und andererseits den Blackberrys her. Diese nutzen dazu spezielle Zugangspunkte in den Mobilfunknetzen (APNs), die von RIM betrieben werden. Den Zugriff darauf regeln die Mobilfunkanbieter; sie lassen ihn sich als „Blackberry Service“ extra bezahlen.

Die Blackberrys haben zusätzlich zu der im Funknetz üblichen SIM-Karte und der Geräte-IMEI noch eine unveränderliche Identifikation, die Blackberry-PIN. Mit dieser PIN meldet sich ein Blackberry am NOC an; das funktioniert auch im WLAN. Das NOC weiß mit der Anmeldung, welcher Blackberry in welchem Netz unter welcher Adresse erreichbar ist.

Geschäftspost

Geschäftspost

Auf der anderen Seite der Kommunikationsstrecke stehen BES oder BIS. Der BES ist in der Regel durch die Unternehmens-Firewall geschützt und von außen nicht sichtbar. Er besteht aus einer Reihe von Diensten, die auf einem Rechner laufen, aber auch verteilt werden können. Für die Verbindung zum NOC ist der Router-Dienst verantwortlich, den man bei einer sicheren Konfiguration auf einem eigenen Rechner laufen lässt. Jeder BES hat ebenfalls eine eindeutige ID, mit der er sich beim NOC anmeldet. Der BES ist nicht nur für die E-Mails zuständig, sondern auch für Anhänge, Kalender- und Kontaktverwaltung; er verbindet sich mit den Mail- und Anwendungsservern im Unternehmen, etwa IBM Lotus Notes & Domino oder Microsoft Exchange.

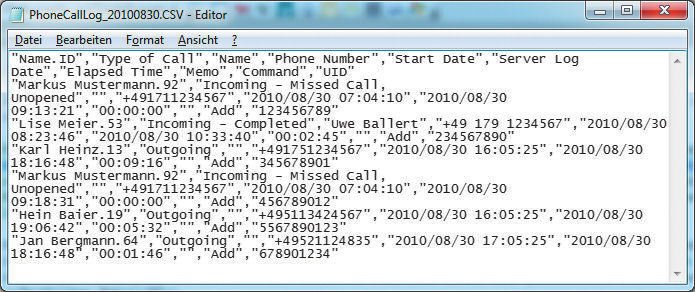

Dem BES-Administrator steht ein ausgefeiltes Instrumentarium priorisierbarer Policies zur Verfügung, mit dem sich sehr fein steuern lässt, welche Dienste zur Verfügung stehen. So kann er etwa allen Anwendern die Verwendung von BIS und Blackberry Messenger oder den Zugriff auf Kamera und Speicherkarte verbieten sowie zahlreiche Überwachungsfunktionen aktivieren oder deaktivieren. Ein Blackberry kann dem BES mitteilen, wann Telefonate zu welcher Nummer geführt wurden und wo sich das Gerät aufhält. Der BES kann das Gerät auffordern, alle SMS und PIN-Nachrichten auch an den Server zu übermitteln; der E-Mail-Verkehr ist ohnehin bekannt. Unternehmen können also die gesamte Kommunikation des Endgerätes überwachen. Der Zugriff auf diese Informationen würde einige Behörden sicher interessieren. Laut SIT-Gutachten enthält der BES jedoch keine Hintertür, durch die solche Informationen nach draußen gelangen könnten.

Bei der erstmaligen Verbindung eines Blackberry mit einem BES legt der Administrator den Nutzer im BES an und vergibt ein Aktivierungskennwort, welches er dem Blackberry-Nutzer mitteilt. Bei der folgenden Aktivierung tauschen BES und Endgerät einen geheimen Schlüssel aus, der in Zukunft alle dreißig Tage wechseln wird. Mit ihm werden alle Nachrichten auf dem BES und auf dem Blackberry verschlüsselt. Es stehen die Verschlüsselungsverfahren AES256 und das ältere TripleDES zur Verfügung. RIM hat keinen Zugriff auf den Schlüssel und kann ihn deshalb auch nicht weitergeben oder die Nachrichten entschlüsseln.

Nicht sicher genug

Andere Verschlüsselungsverfahren unterstützt RIM nicht – und darauf beruht die Kritik der Bundesregierung. Für den Einsatzbereich „Streng geheim“ ist in Deutschland das vom BSI entwickelte Verschlüsselungsverfahren Libelle vorgeschrieben. Es wird unter anderem für die sichere Kommunikation mit den Botschaften im Ausland verwendet.

Libelle soll auf AES beruhen. Da die Quellen jedoch nicht offen liegen, gibt es keine unabhängige Einschätzung zur Sicherheit des Systems.

BIS und PIN-Nachrichten

Pushmail für alle

Der BIS nutzt ebenfalls das NOC und die speziellen Blackberry-APNs; er wird von RIM betrieben und steht beim NOC. Er holt die Mails des Anwenders von dessen Exchange-, POP- oder IMAP-Server ab und liefert ausgehende Nachrichten per SMTP aus. Dazu benötigt er den Benutzernamen und das Kennwort zur Authentifizierung gegenüber diesen Servern. RIM nutzt für diese Verbindung automatisch SSL, wenn der Mailserver dies unterstützt. Hat der Anwender kein eigenes Postfach, dann kann er sich auch beim BIS eins einrichten lassen. In beiden Fällen hat RIM vollen Zugriff auf das Postfach des Anwenders.

Der Datenverkehr zwischen BIS und Endgerät wird nicht verschlüsselt, sondern lediglich komprimiert. RIM hat die Arbeitsweise dieser Komprimierung nicht offengelegt, sie dürfte für Abhörwillige jedoch nur eine kleine Hürde darstellen.

Messenger

E-Mail ist nicht die einzige Kommunikation, die Blackberrys untereinander bieten. Mittels Blackberry Messenger können Blackberry-Nutzer Instant-Messaging-Nachrichten über das NOC austauschen. Adressiert werden diese Nachrichten anhand der PIN. Da das NOC die Präsenz der Geräte kennt, kann man in seiner Buddy-Liste sehen, welche Kontakte gerade erreichbar sind.

Die PIN-Nachrichten werden vor der Übertragung komprimiert und verschlüsselt. Da jedoch alle Blackberrys für die PIN-Kommunikation den gleichen globalen Schlüssel verwenden, spricht selbst RIM nicht von einer sicheren Verschlüsselung. BES-Administratoren können eigenen Geräten zwar einen anderen Schlüssel zuweisen, das ist jedoch unüblich, denn damit schafft der Administrator eine Insel, auf der nur die eigenen Blackberrys miteinander kommunizieren können. Unternehmen, die besorgt sind, dass Mitarbeiter Nachrichten über diesen unsicheren Weg austauschen, schalten PIN-Nachrichten generell ab.

Metadaten

Für die Kommunikation zwischen Servern und Endgeräten verwendet RIM ein eigenes Protokoll. Beim Abhören des Nachrichtenstroms erfährt man aus dem stets unverschlüsselten Header, welche PINs untereinander kommunizieren oder welche PIN mit welchem Server redet. Die Art der Nachricht – Mail, Kalender-Updates et cetera – lässt sich ebenfalls ermitteln. Die Inhalte der Nachricht sind bei der Übertragungen mit dem BIS lediglich komprimiert, beim BES auch verschlüsselt. Sender- und Empfänger-PIN, das Timing der Nachrichten und der Typ der Nachricht stehen für eine Traffic-Analyse in beiden Fällen im Klartext zur Verfügung.

Abschalten im Ausland

Roaming

Im Ausland muss man die Übertragungswege eines anderen Providers nutzen. Solange man mit seiner eigenen SIM-Karte unterwegs ist, wird der gesamte Traffic per GPRS Roaming Exchange weitergeleitet und erst im Heimatnetz über den Zugangspunkt blackberry.net in das Internet geführt. Hier unterscheidet sich der Blackberry nicht von anderen Handys.

Legt man eine nicht für den Blackberry-Service freigeschaltete SIM-Karte ein, dann verliert das Gerät seine Verbindung zur Blackberry-Infrastruktur; in diesem Netz kann es dann nur andere Internet-Dienste nutzen. Verwendet man jedoch eine entsprechend freigeschaltete Karte eines anderen Providers, dann wird der Blackberry vom Provisionierungssystem völlig neu konfiguriert. Der Traffic läuft dann nur noch über das neue Netz; man erhält eine Systemmeldung, dass das Gerät nun im Netz registriert sei. Dieser Vorgang wiederholt sich bei jedem Kartenwechsel.

Abschalten

Von der drohenden Abschaltung der Blackberry-Dienste sind zunächst nur die Blackberry-Nutzer der jeweiligen Ländern betroffen. Die Umsetzung ist einfach: Provider und Unternehmen schicken nach staatlicher Aufforderung allen Blackberrys den Befehl, keine Blackberry-Dienste mehr zu nutzen.

Auch den im Land befindlichen ausländischen Nutzern können die örtlichen Mobilfunkanbieter den Zugang verweigern, indem sie ihnen das Routing zum Heimatnetz sperren – das ist in Saudi-Arabien bereits passiert. Der Zugriff per WLAN dürfte weiter funktionieren; das könnten die Staaten lediglich durch die Einrichtung einer Staats-Firewall verhindern.

Aufgelöst

Alle Sicherheitskomponenten der Architektur hat sich RIM zertifizieren lassen. Traut man den Zertifikaten und der Verschlüsselung, dann ist der Inhalt von BES-Nachrichten nicht abhörbar – auch die zunächst unter Verdacht stehenden NOCs kann man damit freisprechen. RIM könnte allenfalls die Metadaten der Nachrichten weitergeben; diese ließen sich jedoch bereits von den Netzbetreibern der abhörwütigen Länder abfangen.

Anders sieht es beim BIS sowie den PIN-Nachrichten aus: Mails und IM-Nachrichten laufen unverschlüsselt über die Netze der Mobilfunk-Provider. Sofern diese gesetzlich verpflichtet sind, den Behörden Zugang zu den Daten zu verschaffen, so sind sie dazu – mit etwas Unterstützung von RIM – in der Lage. Die Festnetz-Provider wären für das Belauschen der per WLAN verbundenen Blackberry-Nutzer zuständig. Weiterhin haben die Staaten Zugriff auf die Austauschknoten ihres Landes zum Ausland.

Selbst wenn RIM einen Imageverlust in Kauf nimmt und gegenüber Indien oder anderen Ländern Zugeständnisse machen sollte, wird dies nach unserer Einschätzung keine Auswirkungen auf die sichere Kommunikation zwischen BES und Blackberry-Nutzer haben – die Staaten könnten die Übertragungswege höchstens komplett kappen. Dem erklärten Ziel, mittels Abhören ihrer Bürger die innere Sicherheit zu erhöhen, könnten die Länder nur bei BIS-Nutzern und der PIN-Kommunikation näher kommen – auch ausländische Blackberrys könnten allerdings abgehört werden.

Kommentar

Kommentar: Zu viel Sicherheit?

Das Interesse der Inder, der Saudis und der Vereinigten Arabischen Emirate liegt auf der Hand: Sie meinen, ihre innere Sicherheit nur dann gewährleisten zu können, wenn sie abhören können, was sich die Bürger gegenseitig mitteilen. Erst letztes Jahr wurde in den VAE allen Blackberry-Nutzern ein „System-Update“ angeboten, das eine Spyware installieren sollte. RIM protestierte dagegen und warnte vor der Installation des angeblichen Updates.

Schaut man sich die Blackberry-Infrastruktur genauer an, dann wird klar, dass es vor allem um die starke Verschlüsselung der Enterprise-Server gehen muss. Hier kann und will RIM nicht weichen. Beim Consumer-Produkt BIS und beim Blackberry Messenger könnte RIM den Staaten dagegen mit Know-how entgegenkommen – hier gibt es keine echte Verschlüsselung.

RIM fühlt sich zudem ungerecht behandelt. Schließlich bieten auch andere Hersteller Kommunikationslösungen mit starker Verschlüsselung an – schon Smartphones mit SSL-geschütztem IMAP-Zugang dürften abhörsicher sein. Die Kanadier versuchen die Diskussion deshalb auszuweiten und die Interessen der Wirtschaft ins Feld zu führen. Nur mit starker Verschlüsselung seien die Unternehmen bereit, ihre Informationen zu mobilisieren.

Paradoxerweise fühlen sich Privatanwender sicherer, als sie sind, und Unternehmenskunden befürchten Sicherheitslücken, wo es mit größter Wahrscheinlichkeit keine gibt. Dieser Widerspruch entsteht gerade durch die Vermengung unterschiedlich sicherer Produkte unter der gemeinsamen Marke Blackberry. (Volker Weber) (ll [1])

URL dieses Artikels:

https://www.heise.de/-1901532

Links in diesem Artikel:

[1] mailto:ll@ct.de

Copyright © 2010 Heise Medien