31C3: App gegen IMSI-Catcher und stille SMS

Die Android-App SnoopSnitch wertet Debug-Daten eines Mobilfunk-Chipsatzes aus und kommt so sogar SS7-Attacken auf die Spur. Vor allem aber soll sie die Provider zum Nachbessern zwingen.

- Torsten Kleinz

Karsten Nohl hat die Nase voll. "Wir sitzen auf einem ganzen Stoß von Sicherheitsproblemen und warten darauf, dass die Provider reagieren", sagte der Chef der auf Mobilfunk spezialisierten Sicherheitsfirma SRLabs beim Chaos Communication Congress in Hamburg. "Warten ist für mich keine Option mehr, meine Geduld ist am Ende", so Nohl weiter. Sein Unternehmen hat nun eine App entwickelt, die Attacken per IMSI-Catcher und stille SMS entdecken kann.

Die Android-App SnoopSnitch nutzt die Debug-Daten eines verbreiteten Qualcomm-Chipsatzes, um Daten aus dem Baseband-Chip zu extrahieren, die dem Anwender sonst verborgen bleiben. So informiert die App ihren Nutzer darüber, wenn eine so genannte "stille SMS" eintrifft. Die für den Nutzer normalerweise unsichtbaren Nachrichten werden von Ermittlungsbehörden genutzt, um Verdächtige genau überwachen zu können: Das Handy meldet beim Empfang der Nachricht seinen genauen Standort an den Provider, der die Information an die Behörden weitergibt.

Leere Anfragen sind verdächtig

Auch die nun bekannt gewordenen SS7-Attacken kann die App entdecken – zumindest indirekt. Zwar laufen die SS7-Befehle, mit denen die Angreifer Standorte oder Verschlüsselungskeys eines Mobiltelefons abrufen können, lediglich durch das interne Netz der Mobilfunkanbieter.

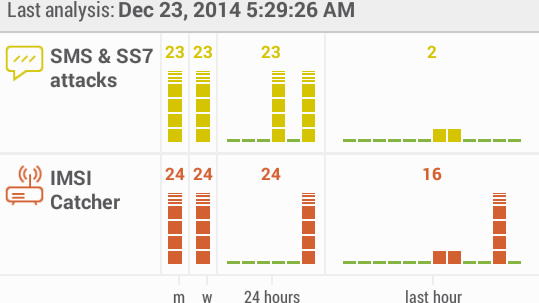

Doch da zumindest deutsche Anbieter den direkten Zugang zu den Handys ihrer Kunden inzwischen ausfiltern, müssen Angreifer zuerst Paging-Requests an ein Handy schicken, um eine Antwort des Providers zu provozieren und an Daten zu kommen, die erweiterte Angriffe ermöglichen. Folgt auf eine solche Anfrage keine Aktion wie ein Anruf oder eine SMS, vermerkt SnoopSnitch die Aktion als verdächtig. Die App kann auch IMSI-Catcher aufspüren, wie die Mitarbeiter von SRLabs auf dem in Hamburg demonstrierten.

Weltkarte der Sicherheitslücken

Die App wertet darüber hinaus die Konfiguration des Mobilfunknetzes aus. So wirft Nohl den Providern vor, wider besseren Wissens zu kurze Schlüssel zu verwenden. "GSM ist deshalb für jeden zu knacken, der Hardware im Wert einer Million Dollar im Keller stehen hat." Zwar wurden bereits vor Jahren Schlüssellängen von 128 Bit im A5/4-Standard festgeschrieben – bisher habe er in der Praxis aber nur Schlüssel mit 64 Bits Länge gesehen.

Die Daten können Nutzer der Apps auf die GSMMap hochladen, auf der SRLabs die Sicherheit von Providern weltweit sammelt. Um solche Daten zu sammeln waren vorher gehackte Mobiltelefone notwendig, die zum Auslesen der Daten an einen PC angeschlossen werden mussten. Mit SnoopSnitch entfällt dieser Schritt nun. Allerdings läuft die App bisher nur auf wenigen Android-Smartphones sicher. Voraussetzung ist ein gerootetes Smartphone mit Android 4.1 und Qualcomm-Chipsatz. Nutzer von CyanogenMod können die App nicht einsetzen, da hier der notwendige Treiber fehlt. Versionen für andere Betriebssysteme sind vorerst nicht geplant. (ll)