Hacker-Jagd im Cyberspace

Grundlagen und Grenzen der Suche nach den Tätern

Das Zeigen auf angeblich Schuldige ist mittlerweile bei jedem größeren Hack gängige Praxis in Medien und Politik. Um die Glaubwürdigkeit solcher Aussagen zu bewerten, muss man die zugrundeliegenden Konzepte und Techniken der sogenannten Attribution kennen.

Über die Frage, wer hinter den Hacker-Angriffen auf die demokratische Partei steckte, diskutieren die Politiker der USA. Auch in Deutschland äußerten sich Regierungsstellen zu Gruppen wie APT28 (Sofacy) und deren mögliche Verwicklung in den Einbruch in die IT des Bundestags. Das wirft die Frage auf: Woher kommen solche Aussagen und wie verlässlich sind sie?

Um das zu beantworten, muss man wissen, wie Cyber-Spionage-Angriffe ablaufen. Man kann sie typischerweise anhand der idealisierten Cyber-Killchain beschreiben: Die Täter betreiben zunächst Aufklärung, indem sie etwa relevante Personen, deren Arbeitsgebiete und Gewohnheiten auskundschaften. Oftmals geht es beim ersten Angriff lediglich darum, Zugang zu PCs oder einem Netz im Umfeld des eigentlichen Ziels zu erlangen.

Zum Kasten: Dr. Timo Steffens, BSI CERT-Bund

Dazu wählen die Angreifer ein Schadprogramm, das sie auf dem PC des Opfers platzieren wollen, um diesen zu kontrollieren. Das erreichen sie etwa mit einem maßgeschneiderten Exploit, der eine Sicherheitslücke ausnutzt. Oft wird das Opfer auch durch Tricks verleitet, Schadcode auszuführen. Die Zielpersonen erhalten dann etwa eine genau auf sie zugeschnittene Mail (Spear Phishing). Andere Infektionsvektoren sind vom Opfer oft besuchte Webseiten (Waterhole Attack) oder scheinbar verlorene USB-Sticks, die die Zielperson findet und ausprobiert.

Nach der Installation des Schadprogramms beginnt das Ausbreiten im internen Netz, das sogenannte Lateral Movement. Das erfolgt oft in mehreren Stufen, bis man das eigentliche Operationsziel erreicht hat. Hat der Angreifer die gesuchten Daten gefunden, werden diese schließlich an einen externen Server unter seiner Kontrolle exfiltriert – Mission erfüllt!

Die Spuren

All diese Aktivitäten hinterlassen Spuren. Die Angriffs-Mail befindet sich im Postfach des Opfers. Nachgeladene Schadprogramme und Rootkits, mit denen sich die Täter persistent eingraben, sowie Werkzeuge für die Ausbreitung im Netz liegen auf infizierten PCs. Event-Logs, Registry, Schatten-Dateien, Pre-Fetch-Files – ein Windows-System birgt viele Informationsquellen, die ein Forensiker bei der Untersuchung anzapfen kann.

Die Täter versuchen oft, Spuren zu verwischen. Doch wenn die Angegriffenen bei der Entdeckung eines Einbruchs mit Bedacht vorgehen, gelingt das nicht rechtzeitig. Außerdem liegen die Spuren manchmal auch außer Reichweite der Täter. Wenn sich die Einbrecher beispielsweise von einem Rechner zum nächsten verbinden, protokolliert das Event-Log des Active Directory Anmeldevorgänge, die sich im Nachhinein auswerten lassen. Beim Nachladen von Tools oder dem Ausleiten von Daten landen Zieladressen der externen Server im Protokoll der Firewall oder des Proxy-Servers. Die im Postfach des Anwenders gelöschte Mail liegt vielleicht noch im Backup des IMAP-Servers. All diese Systeme zu hacken erhöht die Wahrscheinlichkeit aufzufallen und hinterlässt auch wieder Spuren.

Einige Spuren fallen auch auf externen Systemen an. So arbeiten viele AV-Lösungen mit In-the-Cloud-Erkennung. Das bedeutet letztlich, dass der AV-Wächter bei jedem Start eines neuen Programms beim Hersteller nachfragt, ob er das schon mal gesehen hat. Selbst wenn das Programm zu diesem Zeitpunkt noch nicht auffällig war, kann der Hersteller im Nachhinein feststellen, wo dieses Programm zuerst aufgetaucht ist, wie es sich verbreitet hat und vielleicht sogar Auffälligkeiten wie eine Häufung an bestimmten Orten oder in bestimmten Branchen extrahieren.

Wird ein Empfänger einer Angriffs-Mail stutzig, lädt er das verdächtige Dokument vielleicht bei einem Dienst wie VirusTotal hoch, das ihm die Scan-Ergebnisse von über 40 Antiviren-Scannern liefert. Was viele jedoch nicht wissen: Virustotal stellt die Scan-Ergebnisse und auch die hochgeladenen Samples Dritten zur Verfügung – und lässt sich das gut bezahlen. Nahezu jede Sicherheitsfirma, die etwas auf sich hält, hat ein solches Abo und kann diese Daten somit gezielt auswerten.

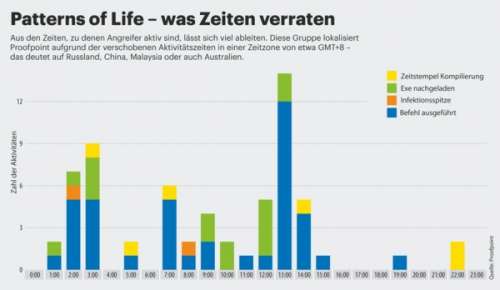

Besonders wertvoll sind Spuren, die sich weiter auswerten lassen. So nehmen Ereignisse mit Zeitstempeln, wie man sie unter anderem in Log-Dateien findet, eine zentrale Rolle ein. Aus ihnen kann man nicht nur den Verlauf des Einbruchs rekonstruieren, sondern auch Muster extrahieren: Wann waren die Einbrecher aktiv, gibt es auffällige Pausen und so weiter.

Auch die Vorgehensweise der Angreifer kann eine hilfreiche Spur sein. Der Mensch ist ein Gewohnheitstier und systematisches Vorgehen ist bei der Bewältigung komplexer Aufgaben unabdingbar. Alle Hacker haben ein Tool-Set, mit dem sie sich gut auskennen und das sie immer wieder – oft sogar in der gleichen Reihenfolge – verwenden. Im besten Fall ergibt das Aktivitätsmuster eine Art Fingerabdruck, an dem man einen Täter oder eine Gruppe (wieder-)erkennen kann.

Die Kommandozeilen-History kompromittierter Systeme liefert nicht nur Informationen über die Aktivitäten des Angreifers, sondern auch über dessen Geschicklichkeit und Vertrautheit mit dem System. Mit etwas Glück finden sich dort – oder in einem Speicherabzug – sogar Passwörter, die die Einbrecher zum Anmelden an Hintertür-Accounts oder zum Verschlüsseln von exfiltrierten Daten verwendet haben. Auch Hacker recyceln ihre Passwörter. Kamen die gleichen oder solche mit einer ähnlichen Systematik bereits früher bei anderen Hacks zum Einsatz, ist das ein sehr starkes Indiz, dass es sich um die gleichen Täter handelt.

Spuren in Schadprogrammen

Die bei einem Einbruch sichergestellten Schadprogramme – man spricht von Samples – sind eine der wichtigsten Informationsquellen. Eine der Grundannahmen der Attribution ist es, dass die Täter ihre Tools über einen längeren Zeitraum immer wieder einsetzen. Denn den kompletten Werkzeugkasten jedes Mal von Grund auf neu zu erstellen wäre viel zu aufwendig.

Stattdessen passen sie die Tools immer wieder an, beseitigen Bugs und versehen sie mit neuen Funktionen, wie man es von normaler Software auch kennt. Darüber hinaus teilen sie nicht gern, sondern halten ihre über viele Jahre optimierten Tools geheim. Somit lassen sich diese Tools recht gut einer Person oder einer Gruppe zuordnen. Diese Annahme hat sich in der Praxis bewährt. So konnte Symantec den Corentry-Trojaner anhand der Vault7-Leaks mit hoher Wahrscheinlichkeit der CIA zuordnen. Wie die Leaks dokumentieren, nutzte diese das intern Fluxwire genannte Tool exklusiv von 2011 bis 2015 und entwickelte es in diesem Zeitraum stetig weiter.

Die Samples verraten oft noch mehr. So tragen sie im Vorspann, dem Portable Executable (PE) Header, den Zeitpunkt ihrer Erstellung. Außerdem finden sich dort Sprach-IDs, die beim Erzeugen automatisch vom Betriebssystem des Entwicklungsrechners gesetzt werden, je nachdem, welche Spracheinstellung der Entwickler auf seinem System verwendet. Ähnliche Meta-Informationen kann man auch aus anderen Datei-Typen extrahieren. So waren die für Spear Phishing genutzten Köder-Dokumente, die das Exploit-Framework „Lady Boyle“ erzeugte, in aller Regel in Englisch verfasst. Doch die zur Erstellung eingesetzte Word-Version nutzte die sogenannte Codepage „Windows Simplified Chinese (PRC, Singapore)“.

Verräterische Server

Um Daten zu exfiltrieren oder Befehle abzuholen, kontaktieren viele Schadprogramme einen sogenannten Command & Controll-Server (C&C). Deren Adressen findet man mit etwas Glück in Log-Files der gehackten Firmen oder Organisationen. Doch oft kann man auch aus den Samples IP-Adressen oder Server-Namen extrahieren.

Diese C&C-Server sind die zweite wichtige Spur. Auch hier nimmt man an, dass sie die Täter exklusiv und über einen längeren Zeitraum verwenden, was sich mit den Beobachtungen aus der Praxis gut deckt. So verwendete die von Mandiant APT1 getaufte Gruppe über viele Jahre die C&C-Domain bluecoate.com – in Anlehnung an die IT-Sicherheitsfirma Bluecoat. Überhaupt war die abgewandelte Schreibweise von Webseiten großer IT-Sicherheitsfirmen typisch für die Vorgehensweise dieser Gruppe.

Die für die Registrierung von Domains verwendeten Daten (Mail-Adresse, Name des Registranten und des Admin-Ansprechpartners) sind zwar so gut wie immer gefälscht. Aber sie werden oftmals wiederverwendet. Über kommerzielle Whois-Anbieter, wie DomainTools oder PassiveTotal, die spezielle Domain-Abfragen zulassen, kann man sich dann eine Liste aller mit einem bestimmten Namen registrierten Domains ausgeben lassen.

So fand Crowdstrike einen C&C-Server, der auf „tonyy starke“ registriert war – offenbar in Anlehnung an die Hauptfigur der Comic-Serie Ironman. Über die Rückwärtssuche nach diesem Namen konnten sie eine ganze Reihe von C&C-Servern aufspüren, die sie zur „Ironman-Kampagne“ zusammenfassten. Mithilfe dieser Server-Namen war es sogar möglich, weitere bislang unbemerkt operierende Samples zu lokalisieren, die mit ihnen Kontakt aufnahmen.

Gelingt Strafverfolgern oder Sicherheitsfirmen der Zugriff auf einen C&C-Server, ist das sozusagen ein Jackpot. Denn anders als auf dem feindlichen Terrain der gehackten Netze fühlen sich die Angreifer dort zu Hause und arbeiten mit reduzierten Sicherheitsvorkehrungen. Dort finden sich dann viele Versionen derselben Tools und manchmal sogar Quellcode. Server-seitige Komponenten sind oft in nicht kompilierten Skript-Sprachen realisiert und enthalten daher manchmal aufschlussreiche Kommentare. Schließlich ist undokumentierter Code auch für Profi-Hacker schwer zu warten.

Während der Untersuchung der Ghostnet-Kampagne, die Mitarbeiter des Dalai Lama ausspionierte, wurde auf einem C&C-Server eine komfortable Nutzeroberfläche gefunden. Diese listete alle infizierten Rechner auf, die sich zu dem Server verbunden hatten, mitsamt ihrer IP und dem Zeitpunkt der letzten Rückmeldung. Die Spaltenbeschriftungen und Menüs waren durchweg chinesisch.

Angriffs-Cluster

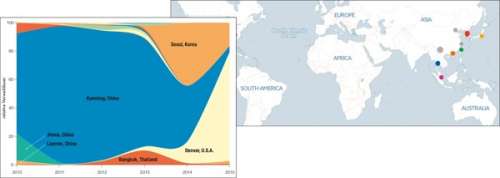

Die Zuordnung eines einzelnen Angriffs zu einem Täter ist in den allermeisten Fällen nicht möglich. Allerdings sind professionelle Cyber-Spionage-Angriffe so gut wie nie Einzelereignisse. Der erste Schritt der Attribution ist daher das Zusammenfassen von ähnlichen Angriffen zu Clustern mit ähnlichen Merkmalen, denen Analysten dann zunächst Kunstnamen wie APT1, Hidden Lynx oder Pawn Storm geben.

Dabei ist es wichtig, möglichst viele Hinweise aus verschiedenen Quellen zusammenzutragen, diese gegeneinander abzugleichen und auf Widersprüche zu checken. Mit der Zahl der Indizien steigt die Verlässlichkeit der Zuordnung. Außerdem werden die Indizien auch nach ihrer Verlässlichkeit gewichtet.

Starke Ähnlichkeiten sind die Nutzung derselben Hostnamen für Command-and-Control-Server, der Einsatz derselben seltenen Schadsoftware, die Verwendung der gleichen starken Passwörter beziehungsweise Zertifikate. Schwächere Ähnlichkeiten ergeben sich durch die Auswahl ähnlicher Opfer, durch ähnliche Code-Teile in der eingesetzten Software, durch ähnliche Registrierungsdaten für C&C-Domains oder charakteristische Vorgehensweise bei der Ausbreitung im internen Netzwerk.

In einem kürzlich analysierten Fall wurden im kompromittierten Netz die Downloader Coreshell und DownRage und das VPN-Tool X-Tunnel sichergestellt, die sich zu dem bereits bekannten C&C-Server azureon-line.com verbanden. Die Erstinfektion erfolgte über einen Link zu einer gefälschten Nachrichtenseite, die den Besucher nach der unbemerkten Ausführung des Schadcodes auf den echten Nachrichtenartikel auf der BBC-Webseite umleitete.

Diese Indikatoren passen sehr gut zur bereits bekannten Vorgehensweise einer Gruppe mit dem Namen APT28. Diese nutzt sowohl die vorgefundenen Tools als auch den C&C-Server und immer wieder vergleichbare Infektionsmechanismen. Folglich konnte man diesen neuen Fall mit einer recht hohen Wahrscheinlichkeit ebenfalls dem Cluster APT28 zuschreiben.

Manchmal erfolgt eine Zuordnung jedoch auch auf Grund schwacher Indikatoren und sorgt dann für Verwirrung. Vor wenigen Monaten etwa meldete unter anderen die Wirtschaftswoche, die Hacker-Gruppe „‚Winnti‘ spioniert deutsche Wirtschaft aus“. Der Hintergrund: Bei einem Einbruch in das Netz des Rüstungskonzerns Thyssen Krupp wurde das Hintertür- und Fernadminstrationsprogramm „Winnti“ entdeckt; auch bei weiteren Spionage-Angriffen auf deutsche Unternehmen tauchte es auf.

Ursprünglich wurde Winnti tatsächlich sehr gezielt für Angriffe auf Spielefirmen eingesetzt; allerdings nicht zu Spionagezwecken, sondern mit finanzieller Motivation. Der Name der Schadsoftware wurde etwas fahrlässig auch als Name der Tätergruppe verwendet. Und die sollte nun auf Angriffe auf die deutsche Industrie umgeschwenkt sein. Weil es jedoch keine weiteren Überschneidungen zum Winnti-Cluster etwa bei den eingesetzten C&C-Servern gab, weisen etwa BSI/CERT-Bund ausdrücklich darauf hin, dass es durchaus möglich sei, dass nun auch andere Tätergruppen Zugang zu diesem Tool erlangt haben.

Zuordnung zu Ursprungsländern

Der zweite Attributionsschritt ist eine geografische Zuordnung der Cluster. Das „cui bono“, also die Frage, wem der Angriff nützt, ist häufig der erste Fingerzeig. In welcher Region befindet sich das Opfer? Wer hat dort welche Interessen? Zu welcher Branche gehört die betroffene Organisation und wer interessiert sich für Daten aus dieser Branche?

Doch manchmal führt cui bono nicht weiter. Eine Gruppe wie Amnesty International hat sich so viele mächtige Feinde gemacht, dass Angriffe aus nahezu jeder Richtung gleich wahrscheinlich sind. In keinem Fall kann cui bono als alleinige Attributionsgrundlage dienen.

Konkrete Hinweise auf die Herkunft der Täter liefern manchmal Spracheinstellungen, die auch an ungewöhnlichen Stellen auftauchen können. So nutzen viele Gruppen Remote Desktop (RDP), um sich auf den Opfersystemen einzuloggen. Dabei stellt der Client die Tastatureinstellungen automatisch passend zum System ein, auf dem er läuft. Ein Analyst kann dem RDP-Protokoll somit entnehmen, dass der Täter auf seinem eigenen Rechner etwa koreanische Spracheinstellungen konfiguriert hatte.

Ergänzt werden Informationen zur Sprache oft durch die aus der klassischen Ermittlungsarbeit stammenden Ansätze, zeitliche Muster zu erkennen, die sogenannten Patterns of Life. Wenn man einige Dutzend Versionen einer Schad-Software analysiert und feststellt, dass die wie RedLeaves nie an Wochenenden oder Feiertagen, sondern immer an normalen Arbeitstagen und zwar zwischen 8 und 18 Uhr in einer asiatischen Zeitzone übersetzt wurden, dann ist das ein durchaus nutzbares Indiz.

Auch die Wochentage, an denen gearbeitet wird, können Hinweise geben. Die Schadsoftware der Gruppen Cadelle und Chafer wurde beispielsweise stets zwischen Samstag und Donnerstag erstellt. Die verschobene Arbeitswoche kann ein Hinweis auf den Iran als Ursprung sein. Diesen Verdacht verstärkten Datumsangaben im Pfad der Programmdatenbankdatei (PDB), die dem iranischen Solarkalender entsprachen.

Die fehlende Aktivität an landestypischen Feiertagen kann Attribution-Hypothesen unterstützen. Pausen während der langgezogenen Feierlichkeiten zum chinesischen neuen Jahr sind einerseits plausibel, andererseits aber auch leicht von nicht chinesischen Tätergruppen simulierbar. Besser funktioniert daher die Gegenprobe: Wenn es an lokalen Feiertagen zu nennenswerter Aktivität kommt, spricht es gegen die Länder, die da frei haben. Generell sollte man ähnlich wie bei den Spracheinstellungen die Patterns eines Clusters aus verschiedenen Quellen vergleichen und auf Widersprüche achten.

Bei einer regionalen Zuordnung wird häufig auch automatisch eine Mittäterschaft der jeweiligen Regierung beziehungsweise der von ihnen gesteuerten (Para-)Militär-Einheiten und Nachrichtendienste impliziert. Dies lässt jedoch außer Acht, dass Spionageangriffe durchaus auch aus dem Bereich der organisierten Kriminalität in dieser Region stammen können. Eine Unterscheidung aufgrund rein technischer Merkmale ist dabei kaum möglich.

Persönliches

Nur in seltenen Fällen gelingt der dritte Attributionsschritt: die schlüssige Zuordnung eines Angriffs zu einer konkreten Firma oder einem Nachrichtendienst. Noch seltener kommt es zu einer Identifizierung von konkreten Personen. Dies kann etwa über Fehler bei der Registrierung von Domains durchaus gelingen. Selbst vergleichsweise fortgeschrittene und professionelle Gruppen, von denen man annimmt, dass sie klar definierte Prozesse für die Durchführung von Angriffen und für die Pflege der Infrastruktur haben, sind nicht vor Flüchtigkeitsfehlern gefeit.

Einer der bekanntesten dieser Fälle ist Mandiants Analyse von APT1. Die Analysten fanden dabei mehrfach das Pseudonym „UglyGorilla“ etwa in der Malware Manitsme oder bei der Registrierung einer Domain mit der E-Mail-Adresse „UglyGorilla@163.com“. Durch weitere Recherche stöberten sie dann deutlich ältere, aber inhaltlich durchaus passende Foren-Accounts mit den gleichen Alias auf, die mit einer Profilseite mit dem Namen „Wang Dong“ verknüpft waren.

Ein besonders plastisches Beispiel ist Crowdstrikes Bericht zu Putter Panda. Der Nutzername „cppy“, den der mutmaßliche Täter für die Registrierung von C&C-Domains verwendete, tauchte auch in diversen Foren und Fotodiensten auf. Anhand von Militärhüten, die im Hintergrund eines Fotos zu sehen waren, wurde die Einheit mit ihrer militärischen Bezeichnung 61486 identifiziert. Zudem schoss „cppy“ Fotos aus dem Fenster seines Büros. Die dort abgebildeten riesigen Satellitenschüsseln und die Ausrichtung der Bürogebäude konnten einem Gebäudekomplex der Volksbefreiungsarmee in Shanghai zugeordnet werden.

Die Schwäche solcher Doxing-Ansätze ist natürlich, dass man nicht ausschließen kann, dass unterschiedliche Personen Benutzernamen wie „UglyGorilla“ und „cppy“ verwenden. Daher ist es stets notwendig, die Zusammengehörigkeit der Forenkonten zu verifizieren, etwa über Hinweise zu Abschlüssen derselben Universität, Aufenthalten im Ausland zur selben Zeit, Beschäftigung mit denselben ungewöhnlichen Themen.

Auch Doxing kann nicht als alleinige Methode für Attribution verwendet werden. Oftmals kann sie aber die Ermittlungen in eine Richtung führen, die dann über weitere Spuren und Hinweise gefestigt wird. Amerikanische Gerichte fanden die so gewonnenen Informationen immerhin überzeugend genug, dass sie 2014 die Offiziere hinter den Pseudonymen „Ugly Gorilla“ und „cppy“ in Abwesenheit wegen Cyber-Spionage verurteilten.

Falsche Fährten

Die größte Herausforderung für Attribution ist die Tatsache, dass man es meist mit professionellen Akteuren zu tun hat. Und denen muss man zutrauen, dass sie absichtlich falsche Fährten legen – nicht nur um von sich abzulenken, sondern auch um andere zu belasten. Das gilt umso mehr, wenn Militär und Geheimdienste involviert sind, bei denen Tarnung und gezielte Irreführung zum Handwerkszeug gehören. Nicht umsonst stammt der Fachbegriff der „False Flag Operations“ aus der Kriegsführung auf See, wo das Zeigen einer falschen Flagge vor dem tatsächlichen Angriff lange Zeit als clevere und legitime Kriegslist galt.

Gute Analysten gleichen deshalb immer Erkenntnisse aus verschiedenen Quellen gegeneinander ab und werden bei Widersprüchen misstrauisch. Stimmen etwa die Spracheinstellungen der vorgefundenen Exploits nicht mit denen auf dem C&C-Server überein, liegt der Verdacht einer bewusst ausgelegten falschen Fährte nahe.

Tatsächlich sind bereits mehrere Fälle bekannt, in denen die Täter absichtlich falsche Spuren hinterließen. So verwendete die Gruppe Cloud Atlas schwerpunktmäßig Server mit IP-Adressen aus Südkorea. Eine spätere Analyse zeigte jedoch, dass es sich dabei vornehmlich um infizierte Heim-Router handelte, die nur als Proxy agierten.

Von Cloud Atlas eingesetzte Schad-Software zur Infektion von Android-Geräten enthielt Zeichen in Hindi. Als die Einbrecher in einem Netz in flagranti erwischt wurden, luden sie noch schnell ein Tool nach, das Hinweise auf chinesischen Ursprung aufwies. Mittlerweile vermuten Analysten die Gruppe jedoch aufgrund anderer Hinweise im russischsprachigen Bereich.

Die Rolle der Medien

Attribution hat mit dem Vorwurf der gezielten Stimmungsmache etwa gegen politische Gegner zu kämpfen. Vor einigen Jahren kursierte sogar das Meme des Attribution-Würfels, der auf allen Seiten mit „China“ beschriftet ist. Aktuell kann man den Eindruck gewinnen, dass zumindest die westliche Welt sämtliche Angriffe auf russische Täter zurückführt.

Die Konzentration hat zumindest zum Teil auch mit der Funktionsweise der Medien zu tun. In der Fach-Community gibt es durchaus öffentliche Aussagen zu Kampagnen, die mit unterschiedlicher Deutlichkeit Indien, Pakistan, Nordkorea, Iran, Israel, die Türkei, die Hamas, Frankreich, die Ukraine und die Five Eyes als Urheber nennen.

Aber viele dieser Kampagnen haben in Europa kaum Relevanz oder sind technisch nicht spektakulär und schaffen es allein deswegen nicht in die Massenmedien. Daher generieren sie weniger Medieninteresse. Was wiederum zur Folge hat, dass IT-Sicherheitsfirmen, die auf Medienaufmerksamkeit aus sind, tatsächlich weniger zu diesen Kampagnen veröffentlichen. Mit einer Analyse der neuesten „russischen APT28-Kampagne“ lassen sich eben garantiert Schlagzeilen machen.

Außerdem setzt Attribution voraus, dass ein Einbruch erkannt wird. Doch die Spionageprogramme der westlichen Staaten sind in der Regel fortgeschrittener oder zumindest weniger gut verstanden. Und wie zuvor dargestellt, bedarf es einer Vielzahl unterschiedlicher Daten, um eine belastbare Attribution durchzuführen. Daher sind fundierte Aussagen zu den Hintergründen fortgeschrittener Spionagewerkzeuge wie Remsec, das in russischen Behörden gefunden wurde, kaum möglich.

Fazit

Attribution ist in den meisten Fällen nicht gerichtsfest oder zweifelsfrei durchführbar. Doch oft gibt es durchaus eine Fülle an stichhaltigen Indizien, die fundierte und nachvollziehbare Aussagen über den wahrscheinlichen Ursprung der Angriffe ermöglichen. Für die Bewertung der Zuverlässigkeit ist es erforderlich, dass die zugrundeliegenden Daten und Methoden transparent gemacht werden. Das geschieht aber gerade bei spektakulären Fällen mit politischer Brisanz nur selten. IT-Sicherheitsunternehmen sind da etwas offener als Nachrichtendienste – und beide haben im Hintergrund ihre eigene Agenda.

Ein einfaches Qualitätsmerkmal für Aussagen zur Täterschaft sind einordnende Klauseln zur Verlässlichkeit. Experten auf dem Gebiet werden ihre Analyse immer mit einer relativierenden Einschätzung wie „mit mittlerer Wahrscheinlichkeit“ oder „mit sehr hoher Sicherheit“ versehen. Doch die bleiben dann oft in der Kommunikation vom Analysten zu dessen Chef oder in den Medien auf der Strecke. Bei undifferenzierten Aussagen, die einfach nur China oder Russland als Täter nennen, ist folglich durchaus Skepsis angebracht. (ju@ct.de)