Der Hacker als Chauffeur

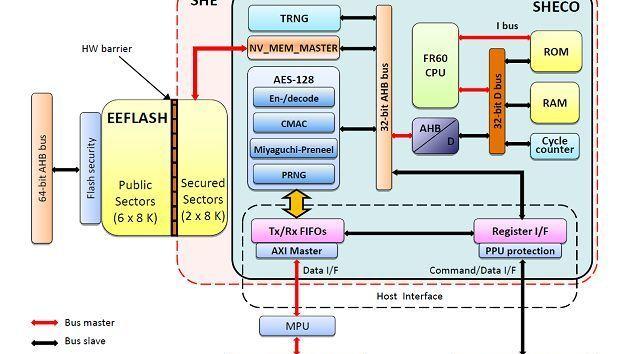

Abb. 2 Architektur eines Sicherheitskernels von Fujitsu (Wolfgang Wiewesiek, "Secure Hardware Extension", Workshop on Cryptography and Embedded Security, Nürnberg, 2012)

Die Autoindustrie war bislang eine große Familie, wo jeder jedem vertraut und wo bis heute jeder für jeden die Haustür offen gelassen hat

Fahrzeuge verlassen graduell die Welt des analogen und treten verstärkt in den digitalen Bereich ein. Da ein Auto manchmal bis zu 20 Jahre oder länger unterwegs ist, ergibt sich eine deutliche Diskrepanz zwischen den digitalen Sicherheitslücken, die nach und nach bekannt werden, und ihrem Ausmerzen. Hacker schauen mit zunehmendem Interesse auf unsere Computer mit Rädern.

Die einzig sicheren Computer, so sagt man, seien solche, die nicht vernetzt und im Beton vergraben sind. Vor zwanzig Jahren saß ich in einem Auditorium in Berkeley, als Guy Steele die neue Programmiersprache Java vorstellte. Gegen die Skepsis der versammelten Fachleute argumentierend behauptete er, dass durch die virtuelle Maschine und die Einsperrung in einer "Sandbox" Java absolut sicher für die ausführenden Maschinen im Internet wäre. Tja, und der Rest ist Geschichte.

Bei Computersystemen haben wir einen ständigen Waffenwettlauf zwischen den Sicherheitsspezialisten und denjenigen, die ein Interesse daran haben, durch die Hintertür an gewisse Informationen zu gelangen (nicht zuletzt die NSA). Allerdings gibt es wahrscheinlich heute keine Computer, die so veraltet und angreifbar wären wie solche, die in Fahrzeugen eingebaut sind. Die automobile "Sandkiste" lädt zu aller Art Spielereien ein.

Angriffe durch den CAN-Bus

Bereits vor einiger Zeit zeigten Charlie Miller und Chris Valasek, wie einfach die im Auto am CAN-Bus angeschlossenen elektronischen Einheiten angezapft werden könnten.1

In modernen Fahrzeugen verbindet der CAN-Bus viele Mikrokontroller, die Informationen über Pakete austauschen. Einige davon werden für die Diagnose des Fahrzeugzustands verwendet, andere enthalten Sensorwerte, die eine Aktion im Auto reaktiv auslösen. Manche Pakete enthalten Steuerungsbefehle. In älteren Vehikeln sind diese Pakete direkt aus dem CAN-Bus lesbar - ein Angreifer kann ihren Effekt auf den Fahrzeugzustand einfach systematisch durchtesten.

Miller und Valasek konnten so die Bedeutung der Pakte dekodieren und dann missbrauchen. Sie konnten die Geschwindigkeitsanzeige und viele Statuslichter im Cockpit manipulieren. Sie konnten den Bremsdruck lesen und, im Fall des Toyota Prius, Pakete an die Lenkungselektronik verschicken. Es gelang beiden nur deshalb nicht hundertprozentig, die Kontrolle über die getesteten Fahrzeuge zu übernehmen, weil die Autokonstrukteure dem CAN-Bus anscheinend selber nicht so richtig trauten. Wichtige Funktionstasten (wie die für das Tempomat) sind manchmal direkt mit der Kontrolleinheit verdrahtet, so dass nur der Fahrer auf solche Knöpfe Zugriff hat. Jedoch wird in modernen Fahrzeugen diese direkte Art der Verdrahtung nach und nach vermieden. Alle Steuerungsinformationen werden über einen der vielfältigen Busse im Fahrzeug verschickt. Abb. 1 zeigt eine Klassifizierung der Angreifbarkeit von 20 modernen Fahrzeugen. Fast alle getesteten Fahrzeuge waren hoch gefährdet.

Bereits 2010 hatten Forscher aus Seattle und San Diego gezeigt, dass sie die eingebauten Sicherheitslücken im Fahrzeug ausnutzen konnten. Jedes der am CAN-Bus angeschlossenen ECUs (Electronic Control Units) bildet ein potentielles Tor für das Eindringen in die Fahrzeugelektronik. Für den Anschluss des eigenen Computers an das Fahrzeug braucht man nur eine OBD-Schnittstelle (in Werkstätten wird diese Schnittstelle für das Ablesen der Diagnosemeldungen der Elektronik verwendet), die dann an einen Laptop oder ein Funkgerät angeschlossen wird. Will man auch CAN-Pakete verschicken, kann man eine ECU im Fahrzeug einpflanzen (z.B. beim nächsten Werkstattbesuch!), die direkt mit meinem Computer kommuniziert.

Hat man erst einmal den Zugriff auf den CAN-Bus erhalten, kann man die Angriffe starten. Der einfachste davon ist ein denial of service attack (DoS): Der CAN-Bus wird mit Paketen überflutet, alle mit der höchsten Priorität, und die ECUs im Fahrzeug können dann keine Information mehr austauschen. Das Netzwerk friert ein (so eine de DoS-Angriff hat einmal eine kaputte Glühbirne in meinem nicht so smarten Haus gestartet. Der Kontrollbus des Hauses erlaubte nicht einmal mehr, woanders Licht einzuschalten).

Das Problem dabei ist, dass die ECUs sich nicht zu identifizieren brauchen. Sind sie am CAN-Bus angeschlossen, wird darauf vertraut, dass es sich um eine "legale" Elektronik im Auto handelt. So kann jede geknackte ECU als Eintrittstür für eine DoS-Attacke verwendet werden. Ein weiterer Angriff ist "Fuzzing", d.h. das Verschicken von leicht randomisierten Paketen, die die Autoelektronik vollständig verwirren. Dies geschieht, weil die ECUs nur sehr einfache Verfahren der Konsistenz der Daten verwenden. Zufallspakete können dann in die Elektronik vordringen und den Zustandsautomaten aus der Balance bringen.

Warum sollte man den CAN-Bus angreifen? Ein gutes Beispiel für die Art von monetärem Gewinn, den eine erfolgreiche Intervention bringen kann, ist die Manipulation des Odometers im Fahrzeug.2 Die Gesamtzahl der gefahrenen Kilometer ist eine sehr wichtige Kennzahl für die Bestimmung des Preises eines Autos. Wie der ADAC gemeldet hat, ist heutzutage kein Schraubenzieher dafür notwendig, sondern nur ein Computer, der das passende CAN-Protokoll des Autos beherrscht. 2011 wurden nach einer Polizeirazzia 300 manipulierte Fahrzeuge in München beschlagnahmt. Es wurde damals geschätzt, dass durch das Rückwärtsrollen des Tachometers der Preis eines gebrauchten Autos bis um 3.000 Euro erhöht werden könne. Die Geschädigten sind die Kunden, die die Gebrauchtwagen für einen überhöhten Preis kaufen.

Gegen solche Manipulationen hat der ADAC vorgeschlagen, die Daten aus vier Odometern an mehr als einer Stelle kryptografisch zu sichern, um spätere Manipulationen zu erschweren. Der ADAC stellt fest: "ADAC Tests haben ergeben: Keines der heutigen Fahrzeuge kann als manipulationssicher gelten. Das Herunterdrehen des Tachostandes ist bei allen Modellen so simpel und billig, dass sich beim Verkauf ein deutlicher Gewinn aus der Manipulation schlagen lässt. Die Kosten dafür beginnen - je nach Modell - bei 50 Euro und enden in einigen wenigen Fällen bei 500 Euro."

Archaischer und moderner Autodiebstahl

Früher war es einfach, Fahrzeuge zu stehlen. Man konnte die Zündung überbrücken und mit dem Auto wegfahren. Die Autohersteller haben sich auch nicht viel Mühe mit der Anzahl der angebotenen Schlösser gemacht. Ich habe einmal von einem Freund dessen VW-Käfer ausgeliehen und bin mit dem falschen Auto gefahren, weil ich sein weißes Fahrzeug mit einem anderen weißen VW-Käfer verwechselt habe!

Die Autohersteller haben darauf reagiert und Schlüssel entwickelt, die einen Chip enthalten und einen kryptografischen Dialog mit dem Auto starten. Bei den ersten Varianten des Systems hat das Auto per Funk eine Zufallszahl an den Schlüssel verschickt, der Chip im Schlüssel hat die Zahl kodiert und 24 Bits davon an das Auto verschickt. Nur wenn die Kodierung der vom Auto erwarteten Bitkette entsprach, konnte man das Auto starten. Da die kryptografische Schlüssellänge nicht sehr lang war (40 Bits), konnten technikversierte Autodiebe, die an den Schlüssel kommen konnten (z.B. in einem Parkhaus), alle möglichen Schlüsselkombinationen mit einem FPGA durchtesten und dann einen Schlüsselklon anfertigen. Weg war das Auto am nächsten Tag.

Man musste deswegen die Fahrzeuge zusätzlich schützen. Das Auto selbst bekam einen kryptografischen Schlüssel und der Türöffnerchip einen anderen. Wenn man heute den Schlüsselbund in die Nähe der Lenkung bringt, starten Auto und Schlüsselchip einen Dialog, mit dem sie sich gegenseitig "auffordern", Bitketten zu verschlüsseln. Wenn der Dialog erfolgreich zu Ende geführt werden kann, lässt sich das Auto starten. Andernfalls bleib es "unbeweglich". Deswegen heißen solche Systeme immobilizers.

Schnell wurde neuer Komfort von den Autoherstellern eingeführt. Die Reichweite der Funkstrecke wurde erweitert und so reicht es, wenn man sich mit dem Schlüssel in der Tasche dem Auto nähert. Das Auto öffnet die Tür und lässt sich starten, ohne dass man den Schlüssel aus der Tasche ziehen muss. An der ETH in Zürich dauerte es nicht lange, bis die Computerspezialisten einen Angriff gegen solche Schlüssel entwickelt hatten.3 Mit zwei Antennen, eine nahe am Fahrzeug und eine nahe an der Person mit dem Schlüssel, kann man z.B. vom Parkplatz aus die Signale vom Fahrzeug auffangen und vom Restaurant aus (wenn jemand nahe genug am Autobesitzer sitzt) die Signale des Schlüsselbundes. Auto und Schlüssel treten in Dialog (weil sie telematisch gesehen beide nahe sind), das Auto öffnet die Türe und der Dieb kann das Auto wegfahren.

Wie raffiniert solche Angriffe auf die Protokolle in Fahrzeugen geworden sind, kann man bei den diversen Ausgaben der "Embedded Security in Cars Conference" verfolgen. Bei manchen Herstellern lassen sich noch immer die Immobilizer-Protokollstacks durch klassische Hackerangriffe überlisten. Daher wird beispielsweise vorgeschlagen, dass das Auto nur auf eine begrenzte Anzahl von Kommunikationsversuchen wie bei Passwords antwortet: Hat der falsche Schlüssel fünfmal falsch geraten, sperrt sich das Auto für weitere Versuche. Mittlerweile sind solche Systeme so teuer und proprietär, dass man den Autoschlüssel lieber nicht verlieren sollte. Bei einem Hyundai i30 kostet ein Ersatzschlüssel 3% vom Neupreis des Fahrzeugs (am eigenen Leib erlebt)!

Angreifbarkeit von Fahrzeugen

Fahrzeuge sind wegen der speziellen Struktur der Autoindustrie so angreifbar geworden. Während ein Desktoprechner einen Hauptrechner und eine überschaubare Anzahl von Mikrokontrollern hat, besitzt ein modernes Auto Dutzende von Mikrokontrollern, die von sehr verschiedenen Zulieferern kommen. Die Autoindustrie hat eher eine Art von Sternproduktionsstruktur, bei der der Autohersteller am Ende Teile der Zulieferer einbaut, wie Airbags, Bremsen oder Radare, die von unterschgiedlichen Herstellern stammen. Sogar die vier Reifen im Fahrzeug könnten in Zukunft bereits eingebaute Drucksensoren enthalten, die mit der Fahrzeugelektronik kommunizieren. Die Autoindustrie ist eine große Familie, wo jeder jedem vertraut und wo bis heute jeder für jeden die Haustür offen gelassen hat.

Damit ist es nun Schluss. Wie Lisa Boran, Leiterin der Sicherheitsgruppe bei der Society of Automotive Engineers (SAE) auflistet, gibt es eine ganze Reihe von "Cyber-Herausforderungen" für die Autoindustrie.4 In einem Auto gibt es bereits um die 2.000 verschiedenen Signale, die über die Busse mitgeteilt werden und die Anzahl der Codezeilen in den Mikrokontrollern kratzt bereits an die 50-Millionen-Grenze. Die ersten Versionen von Android benutzen um die 12 Millionen Codezeilen. Da man den "Nachbarn" nicht mehr vertrauen kann, ergeben sich viele Angriffsmöglichkeiten:

- direkt über eine Verbindung zum Bus,

- über Trojaner, die über das Multimedia-Netzwerk eingeschleust werden,

- über die Telekommunikationsmodule, über Firmware-Updates in den ECUs (z.B. in einer Werkstatt), * über gefälschte Autoteile mit ECUs und

- über Umgehung der kryptografischen Protokolle.

Aus diesem Grund bereitet die National Highway and Traffic Safety Administration (NHTSA) in den USA ein Konsortium zum Informationsaustausch vor, das etwa wie die bekannten Computer Emergency Response Teams 24 Stunden am Tag sieben Tage die Woche arbeiten soll. Computerhersteller müssen in Zukunft enger mit den Zulieferern arbeiten und von Anfang an, bereits beim Design, die Cybersicherheit der Fahrzeuge in Betracht ziehen.

Sichere Hardware

Es wäre ein Alptraum für die Zulieferer, wenn jeder für sich eigene kryptografische Sicherungen einbauen müsste. Deswegen gibt es seit einigen Jahren verschiedene Initiativen, die für diesen Zweck Standards und dedizierte Hardware entwickeln möchten.

Die sogenannten Hardware Security Modules (HSM) gibt es in verschiedenen Varianten. Einige implementieren kryptografische Protokolle extern zu den Mikrokontrollern, andere sind in dem Mikrokontroller eingebaut oder zumindest mit ihm verpackt. Die "Secure Hardware Extension" (SHE) wurde von einem Bund von Autoherstellern definiert (Audi, VW, Porsche, Daimler, BMW) und besteht aus einem Sicherheitskernel, der direkt mit dem Prozessor in der ECU kommuniziert. Der Benutzer hat auf diese Einheit außerhalb der festgelegten Protokolle keinen Zugriff.

Im Prinzip ist SHE eine Extralogik, die kryptografische Schlüssel aufbewahren und in die Authentifizierung von Nachrichten einbezogen werden kann. Für die Kodierung von Bitketten wird der AES Algorithmus (Advanced Encryption Standard) mit 128 Bits verwendet. Bei der Produktion werden Schlüssel und eine eindeutige Kennzahl im ROM gespeichert, die später nicht mehr verändert werden können. Im Prinzip ist damit jede ECU identifizierbar. Kann der Teil nicht geklont werden, können sich die anderen ECUs darauf verlassen, in Verbindung mit dieser ECU zu sein. Mit einem solchen Sicherheitskernel kann das Booten des ECUs validiert und sogar der Inhalt des Flash-Speichers überprüft werden (um Änderungen durch einen Angreifer zu erkennen).

Mit solchen Erweiterungen, z.B. auch mit den HSM-Chips von Bosch, sind wir bereits in einem Zeitalter eingestiegen, wo in Zukunft die gesamte Kommunikation zwischen eingebetteten Prozessoren über kryptografisch abgesicherte Nachrichten stattfinden wird. Das wird Hacker nicht stoppen können - die Eintrittsbarrieren sind aber damit viel höher geworden. Abb. 2 zeigt die Komplexität eines Sicherheitskernels von Fujitsu für diesen Zweck. Wie man sieht, haben wir es hier mit einem zusätzlichen Mikrokontroller zu tun, der das Kodieren und Dekodieren von Nachrichten überwacht und ständig die Schnittstellen zur Außenwelt überprüft.

Man muss schon sehr technikversiert sein, um solche Systeme in Zukunft knacken zu können. Der Autodieb an der Ecke wird dagegen nichts unternehmen können. Allerdings sind all diese Protokolle nur so sicher wie das schwächste Glied in der Kette, und das ist der Mensch. Insider, die die Protokolle und Implementierungen gut kennen sind als erste in der Lage, die Schwachstellen zu identifizieren und eventuell auszunützen.5 Dazu gibt es noch die "Hacker-Basare", wo nach der RAND Corporation Sicherheitsgeheimnisse gute Preise erzielen können.6 An der Spitze sitzen die Domain-Experten und, im Fall von Netzen, auch die Administratoren derselben.

Wir sind noch lange nicht am Ende des Weges. Sicherheit muss in Zukunft bei Fahrzeugen groß geschrieben werden. Spätestens wenn Autos miteinander per Funk kommunizieren, sollten Lösungen für all diese Probleme vorhanden sein. Sich chauffieren zu lassen, ist immer schön, aber nicht unbedingt vom Hacker an der Ecke.