NSA und GCHQ rauben SIM-Kartenschlüssel

Ausschnitt aus einem GHCQ-Dokument

Snowden-Dokumente: Geheimdienste hackten sich in die Schatzkammern von Chip-Herstellern

Nach langer Stille tauchen neue Enthüllungen aus der Sammlung Snowden über Zugriffsmöglichkeiten der Geheimdienste auf. Sie haben es in sich. Die Dokumente des Whistleblowers, veröffentlicht im Magazin Intercept, verweisen auf einen Raubzug, durchgeführt von einem Geheimdienstteam namens Mobile Handset Exploitation Team (MHET), bei dem NSA und GCHQ zusammenwirkten. Ihre Beute waren elektronische Schlüssel, die eine fundamentale Rolle bei der Sicherung von Mobil-Kommunikation spielen: die "Ki"-Schlüssel auf SIM-Karten.

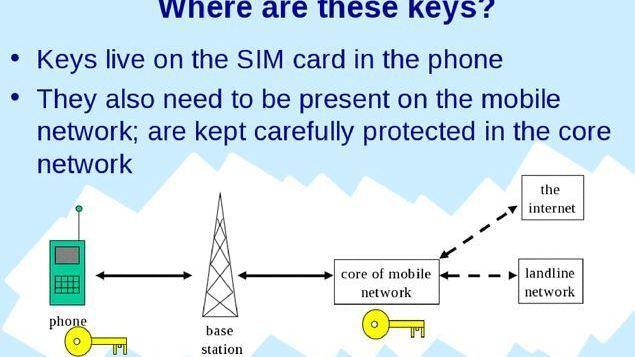

Netzbetreiber erhalten vom Lieferanten zu jeder SIM-Karte den passenden Schlüssel ("Ki") auch in elektronischer Form. So können sie die Verbindungen zwischen SIM-Karte und Kernnetz verschlüsseln und authentifizieren. Wer den Schlüssel kennt, kann komfortabel mitlesen, ohne die Verschlüsselung knacken zu müssen, und ohne es irgendwem sagen zu müssen. Mitarbeit des Netzbetreibers oder ein gerichtlicher Abhörbefehl sind aus technischer Sicht nicht mehr notwendig.

heise online

Geheimdienstmitarbeiter hackten sich in das interne Computernetzwerk des Chip-Herstellers für SIM-Karten, Gemalto. Das Unternehmen, das als Weltmarktführer gilt, stellt auch Chips für Bankkarten her und ist im Geschäft der mobilen Zahlungssysteme mit vorne dabei. Im Netz weist sich das Unternehmen als "Weltführer in digitaler Sicherheit" aus. Sein Vizechef erklärt sich Intercept gegenüber nun als "verstört und beunruhigt".

Ein Student hätte für vergleichbare Aktionen bis zu 30 Jahre Gefängnis aufgebrummt bekommen, so die niederländische Europaabgeordnete Sophie in’t Veld. Studenten verfügen allerdings weder über den staatlichen Schutz noch über die Möglichkeiten der Dienste.

Mobile Handset Exploitation Team: Züge einer kriminellen Aktion

Deren Vorgehen zeigt Züge einer kriminellen Aktion: Erst wurden Mitarbeiter des Chip-Herstellers über Facebook- und E-Mailaccounts danach sondiert, welche Rolle sie im Unternehmen einnehmen, ob sie über Zugang zur Generierung der Verschlüsselungszertifikate haben. Über das X-KEYSCORE-Programm wurde dann auf Mails auf Servern der Kartenhersteller zugegriffen - die Übersendung der "Ki"-Schlüssel zu den SIM-Karten via Mail oder FTP ist einer der Sicherheitsschwachpunkte der Chiphersteller, die vom Mobile Handset Exploitation Team gnadenlos ausgenutzt wurden.

Gemalto war nicht das einzige Ziel. Auch E-Mails von Angestellten von Bluefish waren Ziel der Eindringlinge, dazu Angestellte von Mobiltelefonherstellern und Providern: Huawei, Ericsson, Nokia, MTN Irancell, Belgacom werden genannt.

Wie viele "Ki"-Schlüssel tatsächlich bis heute in den Besitz der NSA und des GCHQ gekommen sind, sei "unmöglich zu ermitteln", so der Intercept-Bericht. Die technischen Möglichkeiten nehmen sich wie immer außerordentlich aus. Laut einem Dokument aus dem Jahr 2009 hatte die NSA die Kapazität, zwischen 12 und 22 Millionen Schlüssel in der Sekunde zu sammeln, man wollet dies später auf 50 Millionen ausweiten.

Die dokumentierten "Versuche", die im ersten Quartal 2010 stattfanden, zeugen von erfolgreichen Schlüsselsammlungen, die von Netzwerkbetreibern in Iran, Afghanistan, Jemen, Indien, Serbien, Island und Tadschikistan benutzt werden. Interessant ist die Beobachtung, dass das automatische "Erntesystem" bei pakistanischen Netzwerken scheiterte - ein Hinweis darauf, dass hier bessere Absicherungen getroffen waren.

Gemalto: ein Zugriff mit "globalen Auswirkungen"

Mit dem Eindringen der britischen Geheimdienstler in die Schlüsselschatzkammer von Gemalto gelang allerdings ein Zugriff mit "globalen Auswirkungen", so Intercept. Gemalto stellt Chips für Vodafone in Europa her, für Orange in Frankreich, für EE, an dem France Telecom und die Deutsche Telekom beteiligt sind und die niederländische Royal KPN. In Asien werden Gemalto-Chips von Chinas Unicom, Japans NTT und Taiwan’s Chungwa Telecom benutzt. Dazu sollen auch ungezählte wireless-Provider in Afrika und im Nahen Osten die Technologie von Gemalto nutzen.

Dazu kommt, dass Visa, Mastercard, American Express, JP Morgan Chase und Barclays zu den Kunden gehören, die sich auf Sicherheitssysteme von Gemalto verlassen, wie übrigens auch Audi und BMW. Sie alle sind durch die aktuellen Enthüllungen mit der Frage konfrontiert, wie Kunden darauf reagieren, dass Geheimdienste in die Systeme eindringen können, wie ein Dieb in ein Haus, zu dem er den Generalschlüssel hat.

Ob dies die Empörung über die mit der unbeschränkten Geheimdienstarbeit verbundenen Möglichkeiten zum Machtmissbrauch soweit anfeuert, dass der Druck auf die US-Regierung, hier einmal rechtsstaatlich zu handeln, erhöht wird, ist nach bisherigen Erfahrungen sehr zweifelhaft.

Interessant dürften demgegenüber Konsequenzen aus einer Möglichkeit sein, die im Intercept-Bericht nur angedeutet werden: Dass nämlich auch Geheimdienste von Staaten, mit denen die USA nicht gerade in freundschaftlichen Beziehungen stehen, Russland und China, über ähnliche Spionage-Potentiale verfrügen könnten. Wie wohl die Reaktion der US- oder der britischen Regierung aussehen würde, wenn von dieser Seite solch unerlaubte Zugriffe berichtet werden.