Wireless Presenter von Logitech und Inateck anfällig für Angriffe über Funk

Die Pentesting-Firma SySS hat bereits zum wiederholten Male Sicherheitslücken in Wireless-Presenter-Systemen gefunden, über die sich Systeme kapern lassen.

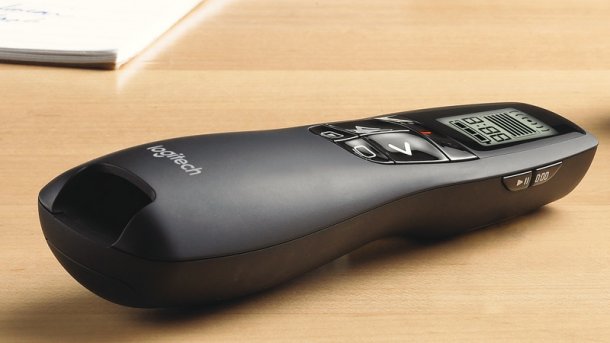

(Bild: Logitech)

Zwei IT-Sicherheitsexperten der Pentesting-Firma SySS haben Informationen zu Sicherheitsanfälligkeiten in mehreren Wireless-Presenter-Systemen veröffentlicht. Demnach ist die Funkkommunikation zwischen den Presentern und den (via USB an einen Rechner angeschlossenen) Receivern aufgrund unzureichend geschützter Datenübertragung und fehlender Authentifizierungsmechanismen manipulierbar. Angreifer können Tastatureingaben fälschen und diese (in Gestalt injizierter Datenpakete) an den Zielrechner schicken ("Keystroke Injection"). Auf diese Weise könnten sie dann beispielsweise Schadcode installieren und letztlich die Kontrolle über das System übernehmen.

Die SySS-Experten Matthias Deeg und Gerhard Klostermeier beschäftigen sich bereits seit mehreren Jahren mit Schwachstellen in Wireless Presentern. Die drei neuen Security Advisories, die sie nun im unternehmenseigenen SySS-Blog veröffentlicht haben, knüpfen nahtlos an frühere Veröffentlichungen an, über die auch heise Security berichtete.

Identisches Angriffsschema bei verschiedenen Geräten

Laut Advisories sind die Presenter R700 (R-00101 / PID WD904XM und PID WD802XM) von Logitech sowie die Modelle WP1001 (Version Rev. v1.3C) und WP2002 des Herstellers Inateck anfällig für Keystroke-Injection-Angriffe.

Die Forscher bewerten das Sicherheitsrisiko in allen drei Fällen als "hoch". Obwohl sie die Schwachstellen nach eigenen Angaben bereits im März beziehungsweise im April dieses Jahres an die Hersteller meldeten, sind ihnen bislang keine Patches dazu bekannt.

Für das Penetration Testing des Logitech-Presenters R700 nutzen Deeg und Klostermeier wie bereits in der Vergangenheit den ursprünglich für die Steuerung von Quadrocoptern entwickelten USB-Funkstick Crazyradio PA von Bitcraze nebst spezieller Firmware. Zum Hacken der Inateck-Modelle kamen das Software-Tool Universal Radio Hacker in Kombination mit der Open-Source-Hardware-Plattform HackRF One zum Einsatz. In allen drei Fällen gelang der Proof-of-Concept.

- Logitech Wireless Presenter über Funk angreifbar

- WLAN-Presenter-Systeme mit kritischen Sicherheitslücken

(ovw)