38C3: Große Sicherheitsmängel in elektronischer Patientenakte 3.0 aufgedeckt

Gravierende Sicherheitslücken müssten bis zum Start der ePA 3.0 noch geschlossen werden. Das demonstrieren Martin Tschirsich und Bianca Kastl auf dem 38C3.

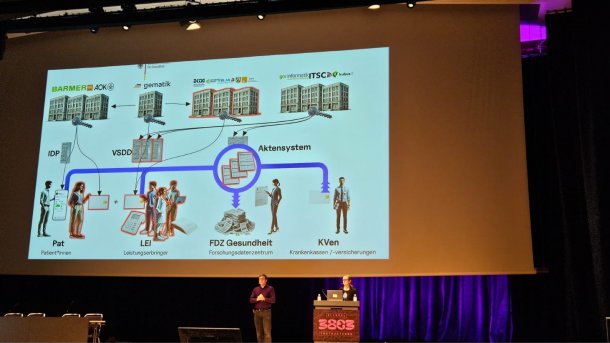

Martin Tschirsich und Bianca Kastl zeigten auf dem 38C3 die offensichtlicheren und teils lange bekannten Sicherheitslücken der elektronischen Patientenakte.

(Bild: heise online / mack)

Sicherheitsmängel gibt es bei der elektronischen Patientenakte (ePA) seit Jahren – Sicherheitsexperten finden immer wieder Lücken. Jetzt auch für die ePA, die für alle automatisch kommt, die nicht widersprechen. Stets betonen die Verantwortlichen, dass die ePA absolut sicher sei. Doch die "ePA für alle" kann dieses Versprechen nicht einhalten. Das zeigten Martin Tschirsich und Bianca Kastl auf dem 38. Chaos Communication Congress in Hamburg anhand einer Reihe simpler Sicherheitslücken, die Außentäter ausnutzen können. Es gelang ihnen ohne Umstände, sich Zugang zur "ePA für alle" zu verschaffen. Dies war unter anderem aufgrund von Mängeln in den Spezifikationen möglich. So konnten sie die Zugriffstoken für Akten beliebiger Versicherter erstellen – ohne Stecken der elektronischen Gesundheitskarte.

Sicherheitslücken seit Jahren bekannt

Ein "Dauerbrenner" und zentraler Punkt ist dabei die unkontrollierte Ausgabe von Gesundheitskarten. Die Forscher konnten durch simple Telefonanrufe bei Krankenkassen elektronische Gesundheitskarten auf fremde Namen bestellen. Der zeitliche Aufwand für diese Angriffe ist erstaunlich gering: Die Bestellung einer fremden Gesundheitskarte konnte in 10 bis 20 Minuten erreicht werden. Praxiszugänge ließen sich ebenfalls innerhalb weniger Stunden bis Tage erlangen. Grund dafür sind Mängel in den Ausgabeprozessen, den Beantragungsportalen sowie dem Umgang mit den Ausweisen "in der Praxis".

Die auf den Chipkarten gespeicherten kryptografischen Identitäten sollen die Sicherheit des Zugangs zu den elektronischen Patientenakten gewährleisten. "Diese werden allerdings nicht herangezogen, um die Echtheit der Karte nachzuweisen. Somit lässt sich die Anwesenheit einer beliebigen Karte vortäuschen", erklärt Tschirsich gegenüber heise online.

Zugriff auf ePA 3.0 ohne PIN

Da für die neue Version der elektronischen Patientenakte keine PIN mehr für den Zugang in der Praxis erforderlich ist, ist nicht einmal mehr der physische Besitz einer solchen Karte für den Zugriff auf die entsprechende Patientenakte ab Version 3.0 notwendig. Die Kombination dieser verschiedenen Schwachstellen ermöglicht laut Tschirsich und Kastl den Zugriff auf alle 70 Millionen Patientenakten. Besonders kritisch sei dabei, dass viele dieser Sicherheitslücken bereits seit Jahren bekannt sind. Auf dem 36C3 hatte auch André Zilch demonstriert, wie einfach es ist, an elektronische Heilberufsausweise zu gelangen, auch für die Praxisidentität (SMC-B), so Tschirsich.

Videos by heise

Durch SQL-Injection konnten Tschirsich und Kastl Angriffe auf ein Kartenherausgeberportal vornehmen. Das gelang mithilfe des Kaufs gebrauchter Kartenterminals auf Kleinanzeigen – auf Nachfrage teilweise sogar mit SMC-B samt PIN. So konnten die Mitgliedsnummern beliebig manipuliert und durchiteriert werden. Auch durch gefälschten IT-Support war es ihnen möglich, Zugriff auf die Systeme zu erlangen. Ein einziger kompromittierter Praxiszugang ermögliche dabei den Zugriff auf etwa 1.000 bis 1.500 Patientenakten. Die Tatsache, dass diese grundlegenden Sicherheitsprobleme auch in der neuesten Version der elektronischen Patientenakte noch existieren, zeigt fundamentale Probleme im Entwicklungs- und Sicherheitsprozess des Systems.

Transparente Kommunikation von Risiken gefordert

Daher fordern die Experten unabhängige und belastbare Bewertung von Sicherheitsrisiken, transparente Kommunikation von Risiken gegenüber Betroffenen. Bisher werden die Versicherten nicht ausreichend über die Risiken, die die elektronische Patientenakte mit sich bringt, informiert. Ebenso notwendig sei laut Tschirsich und Kastl ein offener Entwicklungsprozess über den gesamten Lebenszyklus der "lebenslangen ePA". Aus Sicht von Kastl brauche es sinnvolle, digitale und staatliche Lösungen, "die auch sinnvoll als öffentliche Infrastruktur funktionieren", so Kastl. Dafür müssten alle an einem Strang ziehen.

Inzwischen hat sich die Gematik zu den Sicherheitsmängeln geäußert und bezeichnet die "praktische Durchführung in der Realität" für einen der genannten Angriffe als "nicht sehr wahrscheinlich". Auf die Reaktion der Gematik hat sich auch der ehemalige Bundesbeauftragte für Datenschutz und Informationsfreiheit, Ulrich Kelber, auf Mastodon zu Wort gemeldet.

Die Sicherheitsforscher hätten bereits gezeigt, dass die ePA bereits heute Sicherheitsmängel aufweist. Zudem dürfte der Zugriff auf die ePAs "also auch die außerhalb des Behandlungszusammenhangs eines Arztes, [...] schon von der Systemarchitektur her gar nicht möglich sein und ist daher ein Designfehler", so Kelber. Auch Kastl weist darauf hin, dass die Sicherheitsmängel nicht realitätsfern seien, sondern nachgewiesen wurden. Überdies findet Tschirsich es schade, dass die Gematik nur zu einem der Mängel Stellung bezieht.

Gematik steht im Austausch mit Sicherheitsbehörden

Gleichzeitig gibt die Gematik an, "im intensiven Austausch mit den zuständigen Sicherheitsbehörden wie dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu sein. Technische Lösungen zum Unterbinden der Angriffsszenarien seien bereits konzipiert und deren Umsetzung sei gestartet. Die elektronischen Patientenakten aller Versicherten seien bundesweit "gut geschützt", denn die ePA starte zunächst nur bei Leistungserbringern in den Modellregionen.

Stellungnahme der Gematik und Zitat des ehemaligen BfDI ergänzt.

(mack)