Fehlerhafte Netzwerkbibliothek macht iOS-Apps angreifbar

Durch einen Bug in der Bibliothek AFNetwork kann man die verschlüsselten Verbindungen zahlreicher Apps angreifen, die sie einsetzen. Eine Online-Datenbank verrät, welche Apps betroffen waren oder sind.

Ein Bug in der Software-Bibliothek AFNetworking [1] hat dazu geführt, dass man den verschlüsselten Datenverkehr hunderter iOS-Apps aufbrechen konnte [2] – und zum Teil immer noch kann. Die Bibliothek stellt Entwicklern von iOS- und OS-X-Apps diverse Netzwerkfunktionen bereit, etwa Datei-Downloads oder HTTP(S)-Anfragen. Bei der Nutzung von HTTPS überprüft sie, ob das eingesetzte Zertifikat von einem vertrauenswürdigen Herausgeber stammt, so zumindest der Plan.

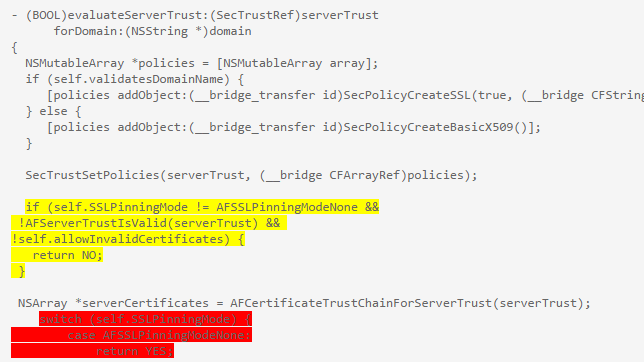

Im Januar schlich sich eine fehlerhafte IF-Abfrage in den Quellcode ein, die dazu führt, dass die Vertrauenswürdigkeit der Zertifikate nicht mehr überprüft wurde. Die Apps akzeptieren dadurch auch selbst ausgestellte Zertifikate, etwa von dem Web-Analyseproxy Burp. Ein Angreifer kann in der Position des Man-in-the-Middle so den Datenverkehr unbemerkt auf dem Transportweg entschlüsseln, den Klartext lesen und die Pakete anschließend mit eigenem eigenen Zertifikat wieder verschlüsseln.

Suchmaschine für verwundbare Apps

Auf Grundlage des fehlerbehafteten Quellcodes ist Mitte Februar die verwundbare Version 2.5.1 erschienen, Abhilfe schafft Version 2.5.2. Wer iOS-Apps entwickelt und die betroffene Bibliothek nutzt, sollte umgehend die aktuelle Version integrieren.

Die Analysefirma SourceDNA hat einen Tag, nachdem die abgesicherte Version erschienen ist, zahlreiche iOS-Apps untersucht und stieß dabei nach eigenen Angaben auf rund 1000, die für den Man-in-the-Middle Angriff anfällig waren [3].

Darunter befinden sich prominente Namen wie etwa Microsoft, Yahoo!, Citrix und Uber. Das Unternehmen hat seine Scan-Ergebnisse ins Netz gestellt und will diese kontinuierlich aktualisieren. Über den Dienst SourceDNA App Security [4] kann man überprüfen, welche Apps betroffen waren oder es immer noch sind. (rei [5])

URL dieses Artikels:

https://www.heise.de/-2615960

Links in diesem Artikel:

[1] https://github.com/AFNetworking/AFNetworking

[2] http://blog.mindedsecurity.com/2015/03/ssl-mitm-attack-in-afnetworking-251-do.html?m=1

[3] http://sourcedna.com/blog/20150420/afnetworking-vulnerability.html

[4] http://searchlight.sourcedna.com/lookup

[5] mailto:rei@heise.de

Copyright © 2015 Heise Medien