Hash-Verfahren SHA-3 als offizieller Standard verabschiedet

Die Hash-Funktion Keccak firmiert ab sofort als SHA-3 und heißt jetzt Federal Information Processing Standard (FIPS) 202.

Das US-Handelsministerium hat die Hash-Funktion SHA-3 unter dem Namen Federal Information Processing Standard (FIPS) 202 abgesegnet und das Verfahren gilt nun als offizieller Standard [1]. Mitte vergangenen Jahres hatte die US-Standardisierungsbehörde National of Standards and Technology (Nist) den Entwurf vorgelegt [2].

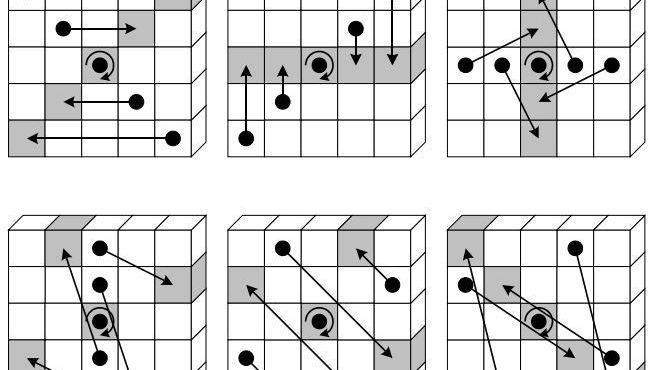

FIPS 202 basiert auf dem Hashing-Algorithmus Keccak und spezifiziert mit SHA-3-224, SH-3-256, SHA-3-384 und SHA-3-512 vier Varianten mit unterschiedlichen Längen. Darüber hinaus kann der Ansatz noch auf die Funktionen SHAKE128 und SHAKE256 für Ausgaben mit beliebiger Länge setzen.

Während der Vollendung von SHA-3 geriet das Nist in die Kritik, weil sie den zugrunde liegenden Keccack-Algorithmus modifizieren wollten, um die Geschwindigkeit zu erhöhen. Kritiker dieser Vorgehensweise sahen jedoch die Sicherheit dadurch beeinträchtigt. Schließlich ruderte das Nist zurück [3].

Notwendigkeit von SHA-3

Die Suche nach SHA-3 begann vor zehn Jahren. Denn es wurde befürchtet, dass die erfolgreichen Angriffe auf SHA-1 [4] auch gegen SHA-2 erfolgreich sein könnten. Schließlich gehört die Hash-Funktion der gleichen Familie an.

Doch auch wenn SHA-2 auf die gleiche Funktionsweise wie SHA-1 und lediglich auf längere Bitraten setzt, erwies sich der Ansatz in der Vergangenheit als äußerst robust. Demnach kamen Zweifel an der Notwendigkeit von SHA-3 auf [5]. (des [6])

URL dieses Artikels:

https://www.heise.de/-2773016

Links in diesem Artikel:

[1] https://www.federalregister.gov/articles/2015/08/05/2015-19181/announcing-approval-of-federal-information-processing-standard-fips-202-sha-3-standard

[2] https://www.heise.de/news/Hash-Funktion-SHA-3-NIST-stellt-Standardisierungs-Entwurf-vor-2214132.html

[3] https://www.heise.de/news/Kryptographie-NIST-rudert-bei-SHA-3-Aenderungen-zurueck-2038327.html

[4] http://www.heise.de/security/artikel/Konsequenzen-der-erfolgreichen-Angriffe-auf-SHA-1-270648.html

[5] https://www.heise.de/news/Zweifel-an-der-Notwendigkeit-des-Kryptostandards-SHA3-1497267.html

[6] mailto:des@heise.de

Copyright © 2015 Heise Medien