Heartbleed: OpenSSL hört nicht auf zu bluten

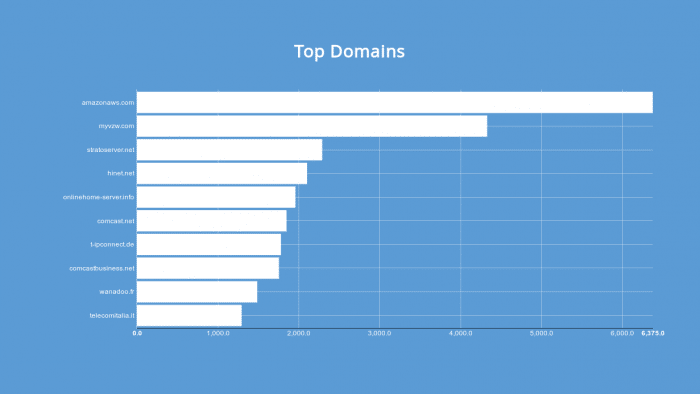

Für Heartbleed anfällige Systeme nach Domains

(Bild: Shodan)

Eine Analyse der öffentlich im Internet erreichbaren Systeme zeigt, dass immer noch Hunderttausende für die OpenSSL-Lücke Heartbleed anfällig sind. Die bald drei Jahre alte Lücke findet sich demnach hauptsächlich in Mietservern der Cloud.

Wie John Matherly, Chef der Schwachstellen-Suchmaschine Shodan, berichtet, sind immer noch knapp 200.000 öffentlich im Internet erreichbare Systeme [1] verwundbar für die notorische SSL-Schwachstelle Heartbleed [2] (CVE-2014-0160). Die Lücke wird im April drei Jahre alt, trotzdem scheint es immer noch Admins zu geben, die entsprechende Sicherheitsupdates nicht eingespielt haben.

Deutschland auf Platz 4 der Heartbleed-Statistik

Bei den meisten der Heartbleed-anfälligen IPs scheint es sich um VMs und Mietserver zu handeln. Viele verwundbare Systeme finden sich in Amazons AWS-Cloud, gefolgt von Kunden-Servern beim US-Internetanbieter Verizon. Auch der deutsche Anbieter Strato ist prominent im Shodan-Report [3] vertreten und schlägt die 1&1 Internet AG, die einige hunderte verwundbare Systeme weniger in ihrem Netz beherbergt. Insgesamt stammen 14.072 der angreifbaren Server aus Deutschland.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen übermittelt werden. Mehr dazu in unserer Datenschutzerklärung [4].

Heartbleed [8] wurde im April 2014 öffentlich und begann den Trend unter Sicherheitsforschern, Lücken mit Logos und Branding zu versehen. Das zeigte auch zuerst die gewünschte Wirkung: Die Bekanntheit der Lücke führte dazu, dass ein Großteil der verwundbaren Systeme schnell gepatcht wurden. Seitdem hat sich die Rate, in der Heartbleed-anfällige Systeme aus dem Netz verschwinden aber drastisch verlangsamt.

Heartbleed im Jahr 2017

Wer im Jahr 2017 immer noch Server betreibt, die für die Lücke in OpenSSL anfällig sind, muss davon ausgehen, dass diese bereits kompromittiert wurden. Angreifer können Heartbleed dazu missbrauchen, verschlüsselte Kommunikation abzuhören oder Passwörter, Login-Daten und geheime Kryptoschlüssel mitzuschreiben. Aus diesem Grund sollten sämtliche Login-Daten und Kryptoschlüssel auf verwundbaren Systemen ausgetauscht werden, nachdem die Lücke geschlossen wurde. Entdeckt man bei sich jetzt noch verwundbare Systeme, sollte man allerdings eh darüber nachdenken, diese komplett neu zu installieren. (fab [9])

URL dieses Artikels:

https://www.heise.de/-3605222

Links in diesem Artikel:

[1] https://twitter.com/achillean/status/823275177802862592

[2] https://www.heise.de/thema/Heartbleed

[3] https://www.shodan.io/report/DCPO7BkV

[4] https://www.heise.de/Datenschutzerklaerung-der-Heise-Medien-GmbH-Co-KG-4860.html

[5] https://t.co/KU04PtWTJU

[6] https://t.co/6mZhCUCVu6

[7] https://twitter.com/achillean/status/823275177802862592

[8] https://www.heise.de/news/Der-GAU-fuer-Verschluesselung-im-Web-Horror-Bug-in-OpenSSL-2165517.html

[9] mailto:contact@fab.industries

Copyright © 2017 Heise Medien