Herzschrittmacher: IT-Sicherheitslücken in kardiologischen Implantaten

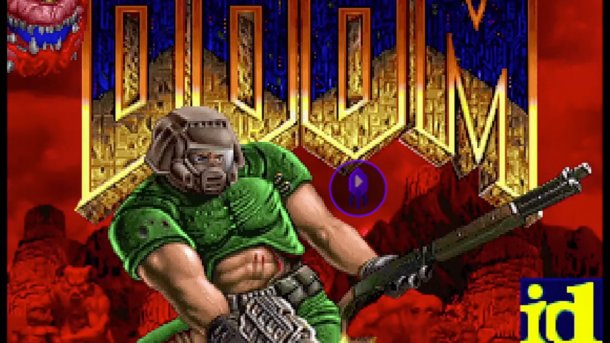

Über Schwachstellen konnten Forscher den Ego-Shooter Doom auf Konfigurationssystemen für implantierbare kardiologische Geräte installieren.

Doom auf dem Herschrittmacherkonfigurator

(Bild: rC3 media.ccc.de, Lizenz CC by 4.0 )

In einer Feldanalyse essenzieller Geräte für den Einsatz von Herzschrittmachern, implantierbaren kardialen Defibrillatoren und Herzmonitoren für die Diagnostik haben die IT-Sicherheitsforscher Endres Puschner und Christoph Saatjohann mehrere, teils schwere Sicherheitslücken entdeckt und auf dem virtuellen Hackertreffen rC3 (remote Chaos Communication Congress) vorgestellt. Dabei gelang es ihnen, auf einer Programmiervorrichtung für das Einstellen solcher Implantate den Ego-Shooter Doom zu installieren. MIt solchem Zugriff auf die Geräte hätten sie die lebenserhaltenden Instrumente umprogrammieren und etwa Elektroschocks direkt am Herzen verursachen können.

Moderne implantierbare kardiologische Geräte kommunizieren über Funkfrequenztechniken und nahe gelegene Gateways mit einem Backendserver im Internet. Diese Komponenten bilden ein Ökosystem aus proprietärer Hardware und Protokollen, das sensible medizinische Daten verarbeitet und für die Gesundheit der Patienten oft lebenswichtig ist. Das Risiko für Bedrohungen durch IT-Angriffe ist entsprechend hoch.

(Bild: rC3 media.ccc.de, Lizenz CC by 4.0 )

Die kleinen Implantate selbst haben in der Regel keine direkte IT-Verbindung nach außen. Sie können aber mit Spezialgeräten für Kliniken vorab justiert werden. Den Wissenschaftlern gelang es, eine solche Vorrichtung von Boston Scientific (BSC) gebraucht über eine Auktionsseite im Netz für rund 2000 US-Dollar zu erstehen. Zudem verfügen etwa Defibrillatoren über eine Schnittstelle zur Nahfeldkommunikation per Hochfrequenzinduktion oder normalem RFID. Herzstück der Implantate ist ein Mikrorechner.

Dem unberechtigten Zugriff wenig entgegenzusetzen

Die zugehörigen Herzmonitore für zuhause, die die Daten der Implantate auslesen, verbinden sich über GSM oder UMTS mit dem Server des Herstellers und einem Rechner beim Arzt, der damit die Herzfunktionen dauerhaft aus der Ferne überwachen und eine medizinische Analyse vornehmen kann. Hier inspizierte das Forscherduo Geräte von Biotronik und Medtronic. Alle Komponenten hätten recht lange Lebenszyklen, sodass auch unter dem Radar laufende Schwachstellen oft lange offen blieben, erklärte Puschner. Eine Aufklärung der Hersteller sei daher wichtig. Betroffene Patienten könnten den Einsatz der Apparate so oder so nur schwer vermeiden. Es sei nicht ratsam, aus Angst vor Sicherheitslücken darauf zu verzichten.

Das Programmiergerät von BSC, in dem ein Pentium-Prozessor von Intel von 2004 arbeitet, leistete wenig Gegenwehr. Das darauf installierte Linux erlaubte einen direkten root-Zugriff – also mit vollen Administrationsrechten – auf die Festplatten. Der Linux-Kernel stammte von 2002, die restliche Software von 2011. Die Begutachter schätzen daher, dass hier diverse, nicht näher untersuchte, aber einfach ausnutzbare Lücken lauern dürften.

Nach dem Einschalten erscheint die grafische Oberfläche des Windowmanager Twm. Über diesen konnten die Forscher das Terminalprogramm xTerm im Administratormodus starten. Der Zugriff etwa auf die Einstellungen für eine regionale Sperrfunktion oder auf einen Update-Mechanismus über einen USB-Stick war über einen Sicherheitsadapter geschützt. Diesen Dongle konnten die Experten aber nachbauen und so das freie Betriebssystem FreeDos vom USB-Stick booten und darüber beispielsweise Doom spielen. Dies führten sie auch in einer Live-Demo am Dienstag beim rC3 vor.

Passwörter leicht zu finden

Beim Herzmonitor von Biotronik gelang es den Wissenschaftlern mit einem GSM-Spoofing den unverschlüsselten Netzverkehr mitzuschneiden und die Zugangsdaten auszulesen. Auf diese stießen sie parallel, nachdem ihnen ein Reverse Engineering der Mikrocontroller-Firmware mit dem NSA-Programm Ghidra gelungen war. Dabei fanden sie auch heraus, dass im Authentifizierungsprozess die Domain cm3-homemonitoring.de die entscheidende Rolle spielte. Diese ist aber auch für andere Webdienste im Einsatz, was zusätzliche Gefahren birgt.

Das vergleichbare Medtronic-Gerät war ähnlich aufgebaut, mit Spoofing ging dort aber nichts. Die in einem abgeschotteten Bereich operierende Mobile-2-Mobile-SIM-Karte habe sich hier sicherheitstechnisch ausgezahlt, führte Puschner aus. Für das genutzte Embedded Linux und die darin verschlüsselten Dateisysteme fanden die Begutachter das Passwort aber über die UART-Schnittstelle (Universal Asynchronous Receiver Transmitter) sowie über die Speicherkomponente EEPROM. Dadurch konnten sie die Firmware auslesen, das Bild eines gebrochenen Herzens auf dem Display anzeigen und die Adressen der Backendserver auslesen.

Die entsprechende Infrastruktur im Hintergrund, an die neben den Herstellern Krankenhäuser und Ärzte angeschlossen sind, war bei Medtronic recht gut gegen Missbrauch gesichert. Hier landeten die Forscher immer nur auf einer leeren Webseite. Die Webschnittstellen für den Klinikzugang waren prinzipiell übers Internet zugänglich. Nach ausnutzbaren Exploits schaute das Team aber nicht. Es testete auch keine speziellen Angriffsformen, um die Systeme nicht etwa durch den Versand willkürlicher Daten aus dem Takt zu bringen.

Träge Reaktion der Hersteller

Über die gefundenen, teilweise bereits in Sicherheitswarnungen behandelten Schwachstellen könnten Patienten Schaden nehmen, wenn etwa Therapiedaten manipuliert würden, betonte Puschner. Regelmäßige Software-Updates und Wartung, Kryptografie auf dem Stand der Technik und offene Protokolle könnten dem entgegenwirken. Alle Firmen seien mindestens vor sechs Monaten über die Probleme informiert worden. Sie hätten die Eingaben ernstgenommen. Verwundbare Geräte seien inzwischen nicht mehr im Einsatz oder würden zeitnah aus dem Verkehr genommen, zumindest sei bei allen die Firmware erneuert worden.

Um den Herstellern weiter auf den Zahn zu fühlen, verschickten die Wissenschaftler im Namen eingeweihter Patienten auch Anfragen nach den gespeicherten Messwerten auf Basis der Datenschutz-Grundverordnung (DSGVO). Innerhalb der vorgesehenen Frist von zunächst vier Wochen tat sich daraufhin nicht viel. Auch stellte sich heraus, dass ein Biotronik-Herzmonitor gar nicht angeschlossen war. Medtronic erklärte, dass dies in der Verantwortung der Klinik liege. Nur BSC lieferte laut Saatjohann nach einer zweiten Aufforderung alle einschlägigen Daten in einer großen Zip-Datei in maschinenlesbaren Formaten aus. Richtig vorbereitet auf solche Auskunftsersuche seien die Firmen und Hospitäler aber auch nach über drei Jahren DSGVO nicht.

[[Update 7.1.2022 08:40]:

Biotronik versicherte eine Woche nach dem Kongress, die im Rahmen des Vortrags gewonnenen Erkenntnisse "in Zusammenarbeit mit unseren Cybersecurity-Verantwortlichen detailliert" auszuwerten und mit den Sicherheitsforschern zu diskutieren. Einschlägige, bereits 2019 von norwegischen Experten an das Unternehmen herangetragene Hinweise habe man ausführlich analysiert und mit dem Ergebnis bewertet, "dass von den Erkenntnissen keine Gefahr für den Patienten ausgeht". Insbesondere sei eine Beeinflussung der Implantate und deren therapeutische Parameter daraus nicht ableitbar. Die Übermittlung der Patientendaten an Biotronik werde zudem kryptografisch gesichert und lasse keine Manipulation zu. Die berichtete Möglichkeit des Zugriffs auf den Biotronik-Server betreffe nicht das eigene "Home Monitoring System", sondern eine Internetadresse, die zu dessen Beobachtung und Verfügbarkeitsprüfung genutzt werde. Dort würden keine Patientendaten gespeichert.

(sun)