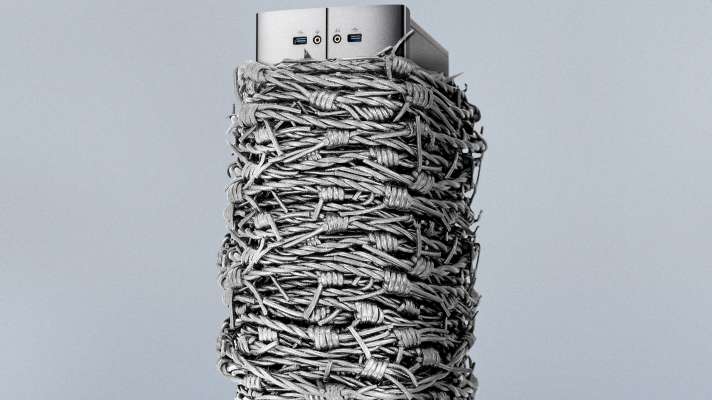

Intel plant Malware-Schutz Memory Tagging

Künftige Prozessoren bringen Funktionen zur Kennzeichnung von RAM-Adressbereichen, um Angriffe etwa durch Return Oriented Programming (ROP) zu erschweren.

Malware-Angrifsstechniken wie Return Oriented Programming (ROP) und Jump Oriented Programming (JOP) missbrauchen etwa Code-Fragmente anderer Programme, die bereits im Arbeitsspeicher (RAM) vorhanden sind. Um solche Angriffe zu erschweren, kommen Techniken wie Pointer Authentication Code (PAC, ARM64 ab ARMv8.3), Control-Flow Enforcement Technology (CET, Intel x86-64 ab Tiger Lake) und künftig auch Memory Tagging zum Einsatz.

ARM hat Memory Tagging Extensions (MTE) schon 2018 für die ISA-Variante ARMv8.5 spezifiziert, aber dazu kompatible Proessorkerne sind noch nicht auf dem Markt. Nun hat Intel-Fellow Martin Dixon auf dem Intel Architecture Day 2020 Memory Tagging auch für zukünftige Intel-Prozessoren angekündigt.

Dixon nannte allerdings weder eine konkrete CPU-Generation, noch ein Lieferjahr. Zum Vergleich: CET kommt mit den "Tiger Lake"-Prozessoren wohl ab Herbst 2020 in den Handel, wurde aber bereits vor vier Jahren angekündigt [1]. Demnach wäre mit Memory Tagging bei Intel ab etwa 2024 zu rechnen.

Microsoft plant, CET in einer künftigen Windows-10-Version [2] zu nutzen. Die Sicherheitsexperten Tony Chen und David Chisnall von Microsoft haben aber 2019 auch einen Bericht über Pointer Tagging for Memory Safety [3] veröffentlicht. Der Linux-Kernel hat bereits einen Patch zur Nutzung von ARM MTE [4]. Auch Google Research schreibt über Memory Tagging [5] und Android soll es ebenfalls nutzen [6] können.

(ciw [8])

URL dieses Artikels:

https://www.heise.de/-4869726

Links in diesem Artikel:

[1] https://www.heise.de/news/Intel-verankert-Anti-Exploit-Technik-in-CPU-Hardware-3236707.html

[2] https://www.heise.de/news/Windows-10-Microsoft-testet-Anti-Exploit-Technik-4691473.html

[3] https://www.microsoft.com/en-us/research/uploads/prod/2019/07/Pointer-Tagging-for-Memory-Safety.pdf

[4] https://developer.arm.com/tools-and-software/open-source-software/linux-kernel/memory-tagging

[5] https://research.google/pubs/pub46800/

[6] https://security.googleblog.com/2019/08/adopting-arm-memory-tagging-extension.html

[7] https://www.heise.de/ct

[8] mailto:ciw@ct.de

Copyright © 2020 Heise Medien