Intel schließt Management-Engine-Bug bei kommenden Prozessoren

Ein 15-seitiges Intel-Dokument erklärt den drohenden Hardware-"Schlüsselverlust" und wie kompliziert die Management Engine mit digitalen Schlüsseln hantiert.

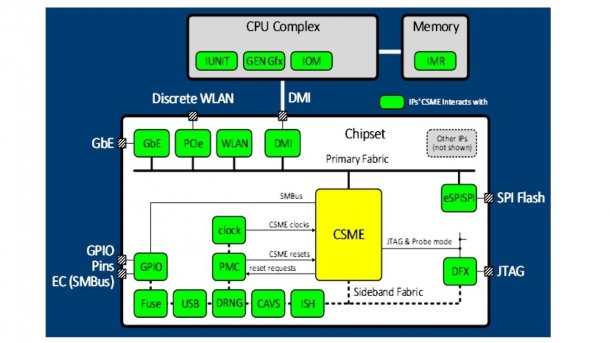

Eine Converged Security and Management Engine (CSME) steckt in allen Intel-Prozessoren beziehungsweise -Chipsätzen.

(Bild: Intel)

Schon im Mai 2019 wurde eine schwere, aber nur mit erheblichem Aufwand nutzbare Sicherheitslücke in der sogenannten Management Engine (ME) von Intel-Chips bekannt: Damit könnten Angreifer theoretisch den wichtigen kryptografischen Schlüssel "EPID" manipulieren, um in der Folge weitere Sicherheits- und DRM-Funktionen auszuhebeln (Intel Security Advisory Intel-SA-00213, CVE-2019-0090).

Intel hatte den Schutz gegen derartige Angriffe unter anderem durch Firmware-Updates für die ME verbessert, die Intel je nach CPU- und Chipsatz-Generation auch als Converged Security and Management Engine (CSME) oder CSE bezeichnet.

Nun hat Intel ein 15-seitiges Whitepaper veröffentlicht, das vor allem die betroffenen und nicht betroffenen Prozessoren und Chipsätze auflistet.

10 Krypto-Schlüssel im Spiel

Es erklärt aber auch die Sicherheitslücke und dass die CSME beim Booten des Systems mindestens zehn verschiedene kryptografische Schlüssel verwendet. Außer dem Intel Enhanced Privacy ID (EPID) Private Key und dem Platform Trust Technology (PTT) Endorsement Key (EK) gibt es da etwa noch den Fuse Encryption Hardware Key, einen Wrapping Key, Memory Guard Key, Suspend Key, Intel Root Key, IVB Root Key, Integrity Protection Key (IPK), Provisioning Key und den PTT EK Root Key.

Die meisten dieser Schlüssel erzeugt die sogenannte Key Generator Facility (KGF) der CSME beim Systemstart und nutzt dabei den Fuse Encryption Hardware Key.

Kurzes Zeitfenster

Wie Intel erklärt, gibt es bei den von Intel-SA-00213 betroffenen Prozessoren ein Zeitfenster von "einigen Hundert Mikrosekunden" nach dem Booten, in denen sich ein lokaler Angreifer mit manipulierter Firmware Zugriff auf Speicherbereiche verschaffen kann, um das dort gespeicherte Schlüsselmaterial zu manipulieren. Das liegt daran, dass die I/O Memory Management Unit (IOMMU), die den Zugriff auf diese Speicherbereiche regelt, erst etwas später startet.

Schon bei den aktuellen 14-Nanometer-Prozessoren der Generation Comet Lake (CML-U, CML-H und bald CML-S) hat Intel die Schwachstelle geschlossen, ebenso bei den 10-Nanometer-Prozessoren vom Typ Ice Lake (ICL-U) sowie bei kommenden Prozessoren wie Tiger Lake, Jacobsville, Idaville, Ice Lake-SP und Sapphire Rapids beziehungsweise in den zugehörigen Platform Controller Hubs (PCHs).

sdafhadhgafd

(ciw)