Lojax: Der Spion, der aus dem BIOS kam

Die vermutlich auch für den Bundestag-Hack verantwortliche Hackergruppe APT28 infiziert Systeme auch per UEFI-BIOS.

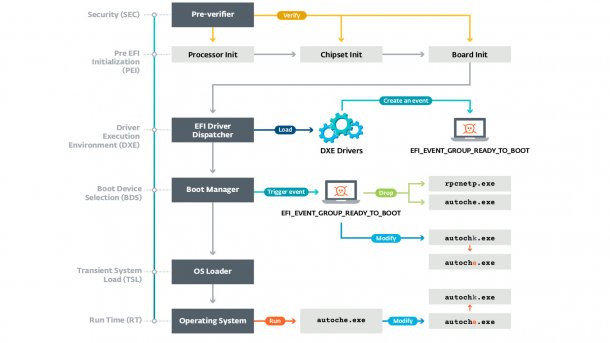

Beim Booten via UEFI schleust Lojax die Datei autoche.exe in das Windows-System ein und sorgt dafür, dass sie gestartet wird.

(Bild: Eset)

Die Antiviren-Forscher von Eset haben auf mindestens einem System ein zu Spionagezwecken eingesetztes UEFI-Rootkit entdeckt. Man wusste zwar bereits, dass etwa die NSA und andere professionell arbeitende Cyber-Kriminelle solche Techniken einsetzen. Direkt in Aktion wurde allerdings bisher keines dieser ausgefeilten Spionage-Werkzeuge beobachtet.

Das von Eset Lojax getaufte UEFI-Rootkit beruht auf einer Technik und Software, die Lojack, früher bekannt als Computrace, als Diebstahlsicherung einsetzt. Dabei injiziert ein UEFI-BIOS-Modul beim Booten des Systems Überwachungssoftware in Windows, bevor dieses überhaupt gestartet ist. So kann Malware selbst eine Windows-Neuinstallation oder einen Austausch der Festplatte überleben.

Aus LoJack wird LoJax

Eingesetzt wird Lojax offenbar von einer Hackergruppe, die sich auf Spionage bei westlichen Regierungen und deren Umfeld spezialisiert hat. Unter anderem die Einbrüche im Bundestag und bei der US-amerikanischen Demokratischen Partei vor den letzten Wahlen werden ihnen zugerechnet. Lojax kommt selbst bei den ohnehin schon sehr gezielten Operationen nur sehr selektiv zum Einsatz. Eset konnte nur wenige Exemplare aufspüren, die fast ausschließlich bei Zielen im Umfeld von Regierungen im Balkan und Zentral- beziehungsweise Osteuropa eingeschleust wurden.

Bekannt sind die Elite-Spione hinter Lojax unter den Namen APT28, Sofacy und Fancy Bear; Eset nennt sie – dem Trend zum babylonischen Sprachwirrwarr der Security-Firmen folgend – Sednit. Die Viren-Forscher fanden Lojax mehrfach im Zusammenhang mit Tools, die APT28 zugeschrieben werden; dazu gehörte unter anderem deren mächtiges Backdoor-Programm XAgent. Außerdem kommunizierte die Software mit Command&Control-Servern, die bereits mehrfach bei APT28-Aktivitäten auffällig wurden, was eine recht zuverlässige Zuordnung bedeutet. Eine Attribution zu Herkunftsländern oder gar Auftraggebern nimmt Eset explizit nicht vor. Andere Sicherheitsfirmen und auch das BSI verorten APT28 in Russland mit sehr engen Beziehungen zu Militär und Geheimdienst.

Lücken im BIOS

Der Lojax-Beschreibung von Eset zufolge erforderte die Installation des UEFI-Rootkits keinen physischen Zugang zum System. APT28 schafft es immer wieder, durch sehr gezielte Spear-Phishing-Mails Trojaner bei ihren Zielpersonen einzuschleusen. Durch das Ausnutzen von Sicherheitslücken konnte der dann modifizierte Firmware mit eigenem UEFI-Code in den Flash-Speicher des Systems schreiben. Diese Technik lässt sich jedoch nur sehr eingeschränkt auf andere Systeme übertragen. Aktiviertes Secure Boot und ein aktuelles UEFI-BIOS sollten derartige Attacken eigentlich verhindern.

Die Technik von UEFI-BIOS-Rootkits ist nicht neu. Bereits 2015 geriet die Diebstahlsicherung Computrace in die Kritik, weil sie derartige Techniken einsetzt, um sich gegen das Entfernen zu schützen. Erschwerend kam hinzu, dass die Umsetzung von Absolute einige eklatante Sicherheitslücken enthielt, die damit ausgestattete Systeme angreifbar machte. In den Leaks der anrüchigen Spyware-Schmiede Hacking Team, die unter anderem repressive Staaten mit Überwachungs-Software belieferte, wurde ein reales UEFI-Rootkit entdeckt. Die Snowden-Leaks enthüllten, dass die NSA mit DeityBounce und DerStarke ebenfalls UEFI-Rootkits im Repertoire hat. Und im Mai dokumentierte das Arbor-Sicherheitsteam Asert trojanisierte LoJack-Versionen, die statt der Server des Herstellers Absolute APT28-Server kontaktierte. (ju)