Intel Core erhält Microsofts Sicherheitscontroller Pluton

Der von Microsoft entwickelte "Pluton"-Controller steckt bereits in AMD- und Qualcomm-Chips ab Ryzen 6000 und Snapdragon X/8cx; bald zieht Intel nach.

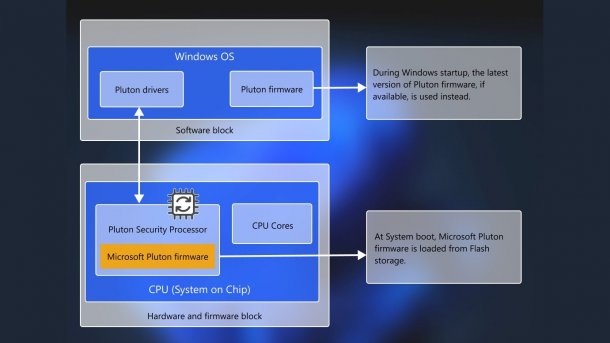

Konzept des Microsoft Pluton

(Bild: Microsoft)

2020 hat Microsoft angekündigt, dass der selbst entwickelte Sicherheitscontroller "Pluton" außer in Azure-Servern auch in x86- und ARM-Prozessoren für Windows-Rechner zum Einsatz kommt. Zuerst sind AMD und Qualcomm mitgegangen, dieses Jahr folgt Intel. Zudem kommen weitere Details der bisher nicht vollständig dokumentierten Pluton-Technik ans Licht.

Kein Chip, mehr als ein TPM

Pluton ist kein separater "Sicherheitschip", und das ist ein wesentlicher Teil seines Konzepts. Es handelt sich vielmehr um eine integrierte Funktion in Prozessoren – die aber unabhängig als in Hardware verankerte Vertrauenswurzel (Root of Trust, RoT) arbeitet. Damit ähnelt Pluton einem Firmware-TPM 2.0 (fTPM 2.0) und kann auch dessen Funktionen übernehmen, soll aber laut Microsoft noch mehr können.

Videos by heise

Letzteres kritisieren einige Experten: Gerade weil ein TPM 2.0 exakt nur das tut, was öffentlich dokumentiert ist, und nicht mehr, gilt es als besonders vertrauenswürdig. Zu Pluton veröffentlicht Microsoft zwar immer mal wieder Details, aber es gibt bisher keine vollständige und abgeschlossene öffentliche Dokumentation. Damit steht Microsoft nicht alleine da, weil auch Apple und Google den exakten Funktionsumfang ihrer jeweiligen Sicherheitscontroller nicht veröffentlichen.

(Bild: Microsoft)

Pluton löst TPM-Probleme

Allerdings löst Pluton einige grundsätzliche Probleme, die beim TPM-Einsatz stören. So ist Pluton (wie ein fTPM 2.0) in einem anderen Chip integriert, weshalb sich sensible Daten nicht einfach an einem externen Bus ablauschen lassen, wie es bei einem diskreten TPM mit SPI oder LPC möglich ist (TPM-Sniffing) .

Des Weiteren kann Pluton schon vor dem Start des Betriebssystems seine eigene Firmware sicher aktualisieren. Damit lassen sich nervige Probleme, etwa mit vergessenen Wiederherstellungsschlüsseln für BitLocker, vermeiden. Außerdem sind Updates für Pluton damit unabhängig von einem möglicherweise kompromittierten Betriebssystem möglich. Aber das bedeutet auch, dass Pluton ohne äußeres Zutun Kontakt zu Microsoft-Servern aufnehmen können muss.

Pluton soll zudem sichere Firmware-Updates für andere Systemkomponenten ermöglichen und bietet weitere Funktionen, etwa zur Zero-Trust-Authentifizierung für den Zugriff auf Cloud-Dienste. Das nennt Microsoft auch "Chip-to-Cloud Security".

Intel: Pluton optional

Intel positionierte sich anders als AMD (ist auch Zulieferer von Xbox-Chips mit Pluton) und Qualcomm (kooperiert mit Microsoft bei ARM-Notebooks) zunächst abwartend gegenüber Pluton. 2020 schrieb Intel, es wolle Pluton in Kooperation mit Microsoft "wahlweise" (as a choice) bereitstellen.

Dafür hat Intel seine seit Jahren in allen Prozessoren eingebaute Converged Security and Management Engine (CSME/CSxE) erweitert. Auf Basis eines "selbständigen kleinen x86-Prozessors" (standalone small x86 processor, memory, crypto engine, and I/Os) läuft die CSxE isoliert von den CPU-Kernen (dem Host) auf besonders gesicherter Hardware mit kryptografisch gesicherter Firmware.

(Bild: Intel)

Neu im Datenblatt des Core Ultra 100 alias Meteor Lake ist eine zusätzliche "Intel Silicon Security Engine", die die beschriebene CSxE-Hardware nutzt, jedoch eine kommende "neue Firmware" (new FW IP) ausführt. Anschließend beschreibt Intel in Kapitel 5.15.2 sämtliche wesentlichen Funktionen von Microsoft Pluton, ohne jedoch das Wort Pluton zu erwähnen (RoT, secure FW loading, certification authority, measurements).

Microsoft wiederum schreibt klar: "[...] Pluton platforms in 2024 AMD and Intel systems will start to use a Rust-based firmware foundation given the importance of memory safety."

Pluton mit TockOS und Rust

(Bild: TockOS)

Wie ein Vortrag der Microsoft-Mitarbeiter Bobby Reynolds und Gustavo Scotti, ehalten auf der Veranstaltung TockWorld7, verrät, nutzt die Pluton-Firmware das auf hohe Sicherheit ausgelegte Embedded-Betriebssystem TockOS und ist in Rust geschrieben. Da TockOS bisher vor allem auf ARM Cortex-M und RISC-V zielt, portiert Microsoft es für Intel auf x86.

Laut der Ankündigung zum Vortrag haben die jeweiligen Chipentwickler – also AMD, Intel und Qualcomm – gewisse Freiheiten, wie sie ihre jeweilige Pluton-Hardware umsetzen. Aber: "Microsoft owns the firmware and has chosen to use Tock OS as a common platform for (nearly) all Pluton firmware deliverables."

Pluton-Daumenschraube Copilot+

Um Pluton durchzusetzen, machte Microsoft die Technik zur Voraussetzung für das neue Logo "Copilot#". Dabei geht es zwar eigentlich um Notebooks, die sich angeblich besonders gut für das Bündel von KI-Anwendungen eignen, die Microsoft als Copilot vermarktet. Doch alle Chiphersteller wollen von diesem Marketing-Programm profitieren und hoffen zudem darauf, dass das nahende Support-Ende von Windows 10 den Absatz neuer (Business-)Notebooks ankurbelt.

(ciw)