SecureDrop-Phishing attackiert Whistle-Blower

Offenbar bereiten Unbekannte Phishing-Kampagnen vor, die sich gezielt auf Informanten der Zeitung "The Guardian" richten.

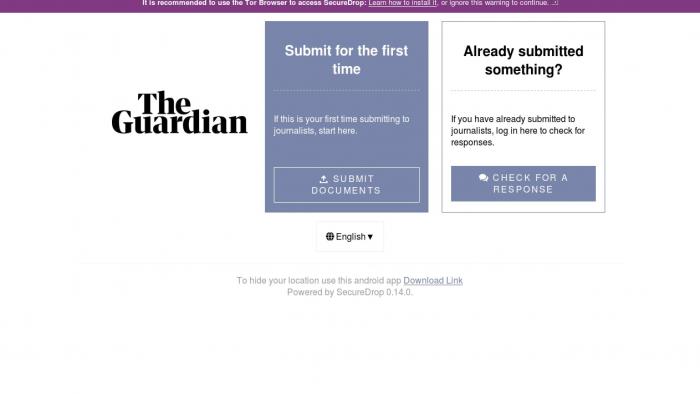

Ein Sicherheitsforscher hat eine Web-Seite entdeckt, die den anonymen SecureDrop-Briefkasten der englischen Tageszeitung The Guardian imitierte. Wer sie besuchte, sendete nicht nur seine Code-Wörter für eine eventuell früher auf der echten Seite begonnene, vertrauliche Kommunikation an die Betrüger. Er wurde auch aufgefordert, eine Android-App angeblich "Powered by SecureDrop" zu installieren.

In Wirklichkeit handelte es sich jedoch um ein ausgefeiltes Spionage-Programm, wie eine Analyse von Bleeping Computer [1] ergab. Wie die Betrüger vor hatten, ihre Opfer auf diese Phishing-Seiten zu locken, ist unbekannt. Der Sicherheitsforscher hatte die Seite nur zufällig entdeckt [2], als er kontrollierte, was auf einer Malware-Site sonst noch so aktiv war.

heise Investigativ und SecureDrop

SecureDrop ist ein Open-Source-Projekt, das eine sichere Infrastruktur für die sichere Kommunikation zwischen Informanten und Journalisten bereit stellt. Dazu läuft der Dienst innerhalb des Tor-Netzes und profitiert so von dessen eingebauter Ende-zu-Ende-Verschlüsselung [3]. Das bedeutet, dass man Secure-Drop-Seiten immer mit dem Tor-Browser aufrufen und dabei unbedingt die richtige Adresse verwenden muss. Am besten greift man dazu auf schwer fälschbare Quellen zurück.

Auch das Team von heise Investigativ betreibt einen sicheren SecureDrop-Briefkasten [4]. Bisher ist uns nichts von Phishing dazu bekannt. Man findet die garantiert richtige Seite etwa über die speziell gesicherte Web-Site https://heise.de/tipps [5] (die allerdings noch nicht im Tor-Netz liegt) oder direkt über http://sq4lecqyx4izcpkp.onion/ [6] (funktioniert nur via Tor-Browser). Wer ganz auf Nummer sicher gehen will, bezieht die Adresse aus dem Impressum des gedruckten c't-Magazins. Dort lässt sie sich nachträglich nicht mehr fälschen. (ju [7])

URL dieses Artikels:

https://www.heise.de/-4532760

Links in diesem Artikel:

[1] https://www.bleepingcomputer.com/news/security/phishing-attack-targets-the-guardians-whistleblowing-site/

[2] https://twitter.com/Sh1ttyKids/status/1172906028100272128?s=20

[3] https://www.heise.de/hintergrund/Tor-und-die-versteckten-Dienste-3280904.html

[4] https://www.heise.de/investigativ/briefkasten/

[5] https://heise.de/tipps

[6] http://sq4lecqyx4izcpkp.onion/

[7] mailto:ju@ct.de

Copyright © 2019 Heise Medien