Sicherheitsloch im Dropbox-SDK für Android gestopft

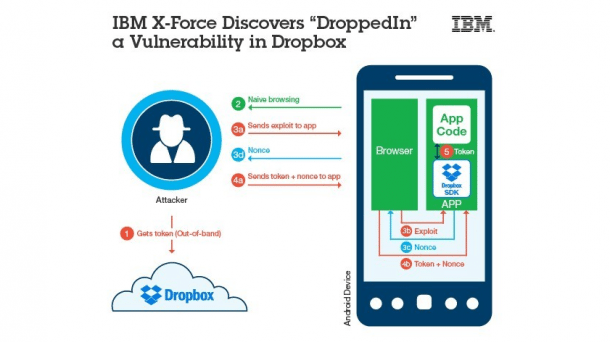

Durch eine Schwachstelle können Angreifer Apps mit Dropbox-Anbindung an ihren eigenen Dropbox-Account koppeln. Alle fortan hochgeladenen Dateien landen dann in der Dropbox des Angreifers.

Dropbox hat eine Sicherheitslücke in seinem SDK für Android geschlossen, durch die Angreifer potenziell auf hochgeladene Dateien zugreifen können. Das SDK kommt in vielen Android-Apps zum Einsatz, deren Entwickler sollten nun handeln. Entdeckt wurde die Lücke von IBMs Sicherheitsteam.

Bietet eine Android-App die Möglichkeit, Daten bei Dropbox zu speichern, nutzt sie dafür wahrscheinlich das offizielle Dropbox-SDK. Will man eine betroffene App mit seinem Dropbox-Account verknüpfen, öffnet sich entweder die Dropbox-App oder die Dropbox-Webseite – abhängig davon, ob man die App des Cloud-Speicheranbieters installiert hat oder nicht. Dort wird ein Dialog angezeigt, über den man der betroffenen App das Recht einräumen muss, auf den Dropbox-Account zuzugreifen.

App lädt Dateien in falsche Dropbox

(Bild: IBM)

IBMs Forschungsteam X-Force ist es gelungen, sich in diesen Prozess einzuklinken und die verwundbaren Apps unbemerkt dazu zu bringen, sich mit einem Dropbox-Account zu verknüpfen, der nicht dem App-Nutzer gehört. Alle fortan hochgeladenen Dateien würden dadurch nicht an ihrem eigentlichen Bestimmungsort landen, sondern in der Dropbox des Angreifers – zum Beispiel Fotos, Dokumente oder Passwortspeicher.

Um die Attacke auszuführen, muss der Angreifer sein Opfer auf eine Webseite locken. Dabei ist das richtige Timing entscheidend: Das Opfer muss die Seite öffnen, bevor es die anfällige App mit Dropbox verknüpft. Laut den Forschern könnte der Angriff aber auch von einer bösartigen App ausgeführt werden, was das Timing-Problem entschärften dürfte. Die Attacke funktioniert nur, wenn die Dropbox-App nicht installiert ist und das Opfer vom SDK auf die Dropbox-Webseite gelotst wird.

Die Forscher konnten durch die Lücke erfolgreich unter anderem Microsoft Office für Android sowie 1Passwort angreifen. Die beiden Apps wurden bereits von ihren jeweiligen Entwicklern abgesichert, etliche verwundbare Apps dürften sich im Google Play Store befinden. Ein Indiz für die eingesetzte SDK-Version ist das im Store angezeigte Aktualisierungsdatum. Liegt es vor Dezember 2014, nutzt die App sicher eine verwundbare SDK-Version.

Entwickler müssen handeln

Die X-Force-Forscher entdeckten die Lücke bereits im vergangenen Jahr und setzten sich mit Dropbox in Verbindung. Der Speicherdienst bestätigte das Problem umgehend und stellte vier Tage später die abgesicherte Version 1.6.2 des SDK bereit. Aktuell ist Version 1.6.3.

Wer Apps entwickelt, sollte sie umgehend mit der aktuellen Version des SDK ausstatten. Nutzer potenziell verwundbarer Apps können sich vor dem Angriff schützen, indem sie die Dropbox-App installieren – oder auf die Dropbox-Anbindung verzichten. Wenn eine App allerdings eine SDK-Version mitbringt, die älter als 1.5.4 ist, hilft auch das nicht – diese SDK-Versionen sind anfällig für einen Angriff gleichen Ausmaßes, der auch mit installierter Dropbox-App funktioniert. (rei)