UEFI Secure Boot: Hunderte Computer haben unsichere Kryptoschlüssel

Sicherheitsexperten fanden mehr als 900 Rechner mit UEFI-Firmwares, die jeweils einen unsicheren Platform Key (PK) enthalten. Das unterminiert Secure Boot.

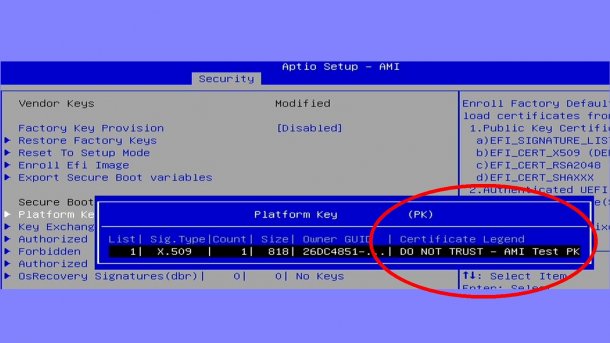

Screenshot des BIOS-Setups eines Mini-PCs mit nicht vertrauenswürdigem UEFI Platform Key (PK).

(Bild: c’t Magazin)

Viele PC- und Mainboard-Hersteller schlampen bei der Umsetzung von UEFI Secure Boot. Diese Erkenntnis ist nicht neu, aber nun meldet die Firma Binarly eine weitere Spielart: Im UEFI-BIOS vieler Rechner steckt ein sogenannter Platform Key (PK), der nicht vertrauenswürdig oder unsicher ist.

Zahlreiche Desktop-PCs, Notebooks und Mainboards mit einem UEFI-BIOS ausgeliefert, in dem ein ausdrücklich als nicht vertrauenswürdig eingestufter PK des BIOS-Zulieferers American Megatrends (AMI) steckt.

Einzelne Fälle hatte die Computerzeitschrift c’t schon vor Monaten in Testberichten von Mini-PCs der chinesischen Firmen Mele und Zotac dokumentiert. Der Fehler ist aber schon länger bekannt.

Neu ist jedoch die Erkenntnis von Binarly, dass auch Geräte namhafter Firmen wie Acer, Dell, Gigabyte, Intel und Supermicro betroffen sind. Sicherheitsforscher haben sie auf mehr als 900 unterschiedlichen Systemen entdeckt, die potenziell Millionen Menschen nutzen.

Binarly stellt eine Website bereit, auf die man BIOS-Images zum Testen hochladen kann – also etwa die Dateien von BIOS-Updates. Wer selbst Desktop-PCs zusammenbaut, findet diese Dateien auf den Produktseiten der Mainboards.

Videos by heise

Risiken durch PKfail

Binarly nennt die Sicherheitslücke "PKfail", liefert jedoch keine Risikoeinschätzung nach den Standards für Common Vulnerabilities and Exposures (CVE). Nach Angaben von Binarly lässt sich ein unsicherer PK ausnutzen, um UEFI Secure Boot auszuhebeln. Dazu sind bei sicher konfigurierten Rechnern allerdings zusätzlich noch Administratorrechte nötig.

Bei einem PC, bei dem sich das BIOS-Setup ohne Eingabe eines Passworts aufrufen lässt, kann jeder Angreifer mit physischem Zugriff auf das Gerät ohnehin UEFI Secure Boot abschalten.

Ein unsicherer PK im UEFI-BIOS stellt also bei den meisten Computern kein besonders schwerwiegendes Risiko dar. Das kann sich aber ändern, wenn Angriffe auftauchen, die unsichere PKs gezielt ausnutzen.

Firmware vernachlässigt

Firmen, die ein UEFI-BIOS mit unsicherem oder ausdrücklich als nicht vertrauenswürdig markiertem PK ausliefern, haben entweder das Konzept von UEFI Secure Boot nicht verstanden oder ihre Qualitätskontrolle funktioniert nicht richtig. Beides deutet darauf hin, dass der Hersteller es mit der Firmware-Sicherheit nicht so genau nimmt.

(Bild: c’t Magazin)

Firmware sollte digital signiert sein und ein PC sollte diese Signatur vor dem Laden seines UEFI-BIOS auch prüfen. Denn ansonsten lässt sich ein manipuliertes BIOS unerkannt auf das System aufspielen.

Der PK hat mit dieser Firmware-Code-Signatur nichts zu tun. Der PK ist nur für UEFI Secure Boot wichtig. Er schützt den sogenannten Key Exchange Key (KEK). Dieser wiederum ist nötig, damit das Betriebssystem über Funktionen wie Windows Update oder den Linux Vendor Firmware Service (LVFS/Fwupdate) die im Flash-Speicher des BIOS liegenden Datenbanken für sichere und unsichere Bootloader verändern kann. Das dient dazu, um als unsicher oder fehlerhaft erkannte Bootloader nachträglich zu sperren.

Zurzeit führen Microsoft (bei Windows 10/11 und Server) sowie mehrere Linux-Distributionen (mit SBAT) tiefgreifende Änderungen am Konzept von UEFI Secure Boot durch. Sicherheitslücken wie BootHole und BlackLotus bewiesen in den vergangenen Jahren, dass das ursprüngliche Konzept von Secure Boot zahlreiche Unzulänglichkeiten aufweist.

Betroffene Computer

Unter Linux findet man mit dem Befehl

sudo efi-readvar

aus dem zuvor installierten Paket efitools sofort heraus, ob der PK als nicht vertrauenswürdig markiert ist. Unter Windows geht das mit Tools, die sich für die PowerShell installieren lassen.

Binarly hat eine Liste mit betroffenen Rechnern bei GitHub veröffentlicht. Weitere Hinweise liefert das Binarly-Advisory BRLY-2024-005.

(ciw)