WordPress-Plug-in Slimstat gefährdet Server

Das Statistik-Tool öffnet Angreifern Tür und Tor, die komplette WordPress-Seite zu übernehmen. Ausgelöst wird dies durch schlecht gemachte Verschlüsselung der Kommunikation zum Server und einer SQL-Injection-Lücke.

(Bild: Sucuri)

- Fabian A. Scherschel

Webseiten-Betreiber, die das WordPress-Plug-in WP-Slimstat verwenden, setzen ihre Server einem hohen Risiko aus. Wie die Sicherheitsfirma Sucuri berichtet, kann eine schwerwiegende Lücke in dem Statistik-Add-on dazu missbraucht werden, die WordPress-Installationen betroffener Server komplett zu übernehmen. Das Plug-In wurde bereits über 1,3 Millionen Mal heruntergeladen.

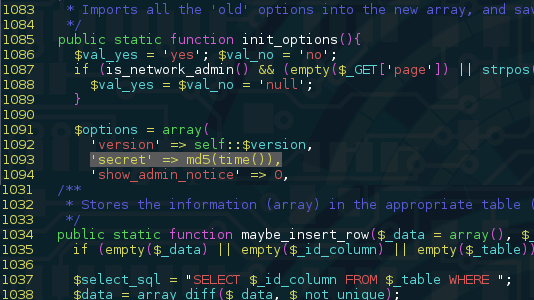

WP-Slimstat verschlüsselt zwar den Datenverkehr zwischen Server und Client, allerdings wird der Schlüssel erstellt, in dem die Software einen MD5-Hash des Installationsdatums des Plug-ins erstellt. Mit etwas Internet-Recherche lässt sich dieses Datum für viele Webseiten ziemlich genau eingrenzen. Der genaue Zeitpunkt kann dann per Brute-Force-Angriff ermittelt werden. Bei Tests gelang Sucuri dies innerhalb von zehn Minuten auf einem handelsüblichen PC. Mit dem Schlüssel kann ein Angreifer schließlich SQL-Injection-Angriffe ausführen und so wichtige Geheimnisse aus der Datenbank der WordPress-Installation auslesen – etwa das Passwort für den Admin-Benutzer.

Um die Lücke zu stopfen empfiehlt Sucuri, so schnell wie möglich auf eine sichere Version des Plug-ins zu aktualisieren. Version 3.9.6 der Software hat die Lücke geschlossen, ältere Ausgaben von WP-Slimstat sind angreifbar. Da Plug-ins nicht vom Auto-Updater in WordPress aktualisiert werden, müssen Nutzer selbst aktiv werden und ihre Server checken. (fab)