l+f: Disclosure auf die harte Tour

Wenn Project Zero pfeift, springt sogar Apple…

(Bild: Project Zero0)

(Bild: heise)

Googles Project Zero hat kürzlich entdeckt, dass bestimmte Websites beim bloßen Besuch iPhones mit Spionagesoftware infizierten. Bei der Analyse stellten sie fest, dass dabei mindestens zwei bislang unbekannte Lücken in iOS ausgenutzt wurden (CVE-2019-7287 & CVE-2019-7286). Gemäß ihrer Disclosure-Policy meldeten sie die bei Apple und gaben dem iPhone-Hersteller sieben Tage Zeit, ein Sicherheits-Update bereitzustellen, um einer einseitigen Veröffentlichung durch Project Zero zu entgehen.

Richtig gelesen: Sieben Tage. Weil das Problem bereits aktiv und in freier Wildbahn ausgenutzt wurde, also für alle iPhone-Besitzer akute Gefahr bestand, reduzierte Google die Standardfrist von 90 Tagen auf 7. Und das erstaunlichste daran: Apple lieferte. Am 7. Februar 2019 veröffentlichte Apple außerplanmäßig iOS 12.1.4, das diese Sicherheitslücken schloss. Wer schon einmal versucht hat, einen Großkonzern wie Apple auf Sicherheitslücken in seinen Produkten hinzuweisen, weiß, was das bedeutet. Den anderen sei versichert, dass man bei einem solchen Unterfangen Zeit typischerweise in Monaten und nicht in Tagen rechnet.

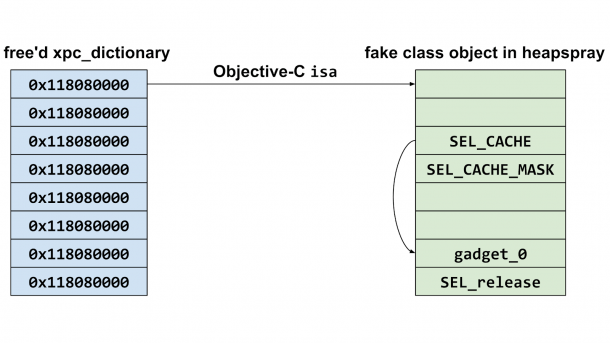

Übrigens: Wer sich dafür interessiert, wie Exploits für iOS funktionieren, dem sei A very deep dive into iOS Exploit chains found in the wild ans Herz gelegt. Aber Achtung: Die Postings zu den einzelnen Exploits sind wirklich Hardcore; der Überblick zum letztlich installierten Spionage-Modul ist hingegen auch für Normalsterbliche verdaubar.

lost+found

Die heise-Security-Rubrik für Kurzes und Skurriles aus der IT-Security.

(ju)