macOS: Banking-Trojaner propagiert Installation des Krypto-Messengers Signal

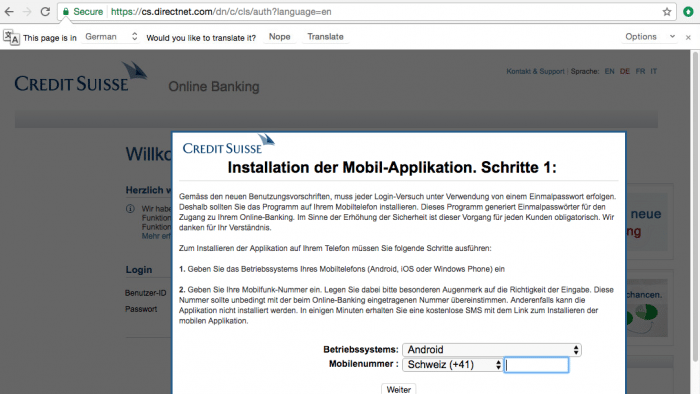

Die manipulierte Bankseite fordert zur Installation von Signal auf – nach Eingabe der Rufnummer.

(Bild: Check Point)

Die durch ein Apple-Entwicklerzertifikat signierte Malware OSX/Dok manipuliert Web-Verbindungen, um Login-Daten für Online-Banking abzugreifen. Das Opfer soll zudem Signal auf dem iPhone installieren – darüber wollen Angreifer offenbar Kontakt aufnehmen.

Die auf macOS-Nutzer abzielende Malware OSX/Dok setzt verstärkt auf wechselnde Apple-Entwicklerzertifikate: Um bei der Installation des Trojaners keine Warnung durch das in macOS integrierte Schutzsystem Gatekeeper auszulösen, kaufen die Angreifer immer wieder neue Apple-Entwicklerzertifikate, wie die IT-Sicherheitsfirma Checkpoint berichtet [1]. Der Mac-Hersteller ziehe diese schließlich zurück.

In den letzten Wochen wurden angeblich Dutzende der Zertifikate erworben, die man durch Abschluss einer Mitgliedschaft in Apples Entwicklerprogramm erhält – Kostenpunkt knapp 100 Dollar (pro Jahr). Fast täglich kommt ein neues Zertifikat zum Einsatz, so die Sicherheitsforscher. Die weiterhin durch klassische Phishing-Mails verbreitete Malware unterbindet demnach nun außerdem den Bezug von macOS-Sicherheitsupdates und verhindert die Kommunikation mit Apple-Diensten und der Malware-Prüfseite VirusTotal.

Manipulierte Banking-Seiten fordern Installation von Signal

Nach der Installation durch den Nutzer versucht OSX/Dok, das Admin-Kennwort zu erschleichen [2], indem es vorgaukelt, ein wichtiges Sicherheitsupdate stehe zur Installation bereit, dafür sei die Eingabe des Passwortes erforderlich. Gibt der Nutzer dieses ein, wird ein Proxy sowie ein neues Root-Zertifikat im System an- respektive abgelegt – der Angreifer erhält damit kompletten Zugriff auf die Web-Kommunikation des Nutzers, auch auf verschlüsselte Verbindungen.

Beim Aufruf einer Banking-Seite durch den Nutzer kann der Angreifer so eine manipulierte Version ausliefern und die dort eingegebenen Zugangsdaten klauen. Zusätzlich wird der Nutzer nun aufgefordert, seine Mobilfunknummer einzugeben und den Krypto-Messenger Signal auf iPhone oder Android-Smartphone zu installieren. Es handele sich dabei um eine Sicherheitsvorkehrung, so die vorgebliche Webseite der Bank. Möglicherweise wollen die Angreifer – getarnt als vermeintliche Support-Mitarbeiter der Bank – darüber mit dem Nutzer in Kontakt treten, um etwa zusätzliche Informationen zu erfassen, spekulieren die Sicherheitsforscher – etwa per SMS zugestellte Autorisierung-Codes für eine Zwei-Faktor-Authentifizierung.

OSX/Dok offenbar ein portierte Windows-Banking-Trojaner

OSX/Dok zielt speziell auch auf deutschsprachige Nutzer ab: Der Trojaner wird unter anderem über E-Mails mit dem Betreff “Fragen zur Steuererklärung” verbreitet, ein angeblicher Schweizer Steuerprüfer weist darin auf Unregelmäßigkeiten hin und bittet das angehängte Dokument zu prüfen. Bei OSX/Dok handelt es sich offenbar um eine Portierung des perfiden Windows-Banking-Trojaners Retefe [3].

(lbe [5])

URL dieses Artikels:

https://www.heise.de/-3773536

Links in diesem Artikel:

[1] https://blog.checkpoint.com/2017/07/13/osxdok-refuses-go-away-money/

[2] https://www.heise.de/news/Malware-mit-Apple-Entwicklerzertifikat-spioniert-HTTPS-Traffic-aus-3699926.html

[3] https://www.heise.de/news/Banking-Trojaner-Retefe-ist-zurueck-3176787.html

[4] https://www.heise.de/ratgeber/So-erkennen-Sie-Phishing-Versuche-3232043.html

[5] mailto:lbe@heise.de

Copyright © 2017 Heise Medien