macOS Catalina: SIP-Deaktivierung macht neuen System-Schreibschutz angreifbar

Wird die System Integrity Protection abgeschaltet, darf man sich zum Schutz nicht auf das in macOS 10.15 abgetrennte Systemvolume verlassen.

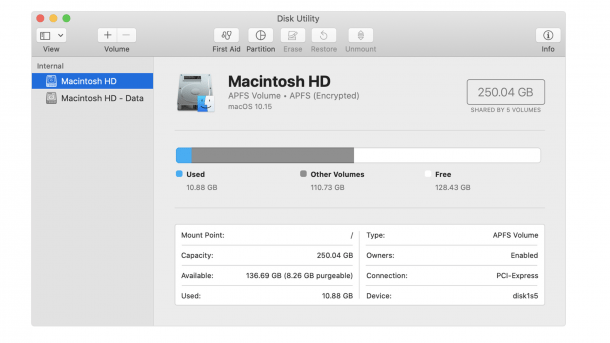

System und Nutzerdaten trennt macOS 10.15 automatisch in zwei Volumes auf.

(Bild: Apple)

Um das Betriebssystem besser vor Manipulation durch Malware zu schützen, lagert Apple es mit macOS 10.15 Catalina auf ein eigenes, schreibgeschütztes Volume aus – abgetrennt von Nutzerdaten und Programmen. Das soll zudem die Stabilität erhöhen und die Basis für zukünftige Sicherheitsverbesserungen legen, wie Apple bei der Einführung des neuen Betriebssystems betonte.

Bestimmte Tools erfordern SIP-Abschaltung

Schalten Nutzer jedoch den bereits seit Version 10.11 in macOS integrierten Systemintegritätsschutzes (System Integrity Protection – SIP) ab, wird auch das schreibgeschützte Systemvolume angreifbar: Sobald SIP deaktiviert ist, kann man sich durch den Befehl sudo mount -uw / Schreibrechte zum Zugriff auf Systemdateien einräumen, wie Mac & i bemerkte – das funktioniert im laufenden Betrieb.

Problematisch ist dies, weil bestimmte System-Tools wie etwa TotalFinder in macOS Catalina nur noch funktionieren, wenn man SIP permanent abschaltet. In älteren Versionen des Betriebssystem war es nur erforderlich, den Systemintegritätsschutz zur Installation solcher Tools temporär auszuschalten, er konnte anschließend aber wieder aktiviert werden.

Auch Hackintoshs laufen nur ohne den Integritätsschutz (siehe auch Hackintosh selbst bauen – statt teurem Mac). Das Installieren von Catalina auf älteren, nicht mehr offiziell unterstützten Macs mit dem beliebten Patcher des Entwicklers dosdude1 setzt ebenfalls eine dauerhafte Deaktivierung von SIP voraus. Sollte Malware es in diesen Fällen schaffen, das Admin-Kennwort des Nutzers zu erschleichen, kann sie auch das System manipulieren.

Direkter Zugriff auf Systemdateien

Um den Status des Systemintegritätsschutzes zu prüfen, gibt man den Befehl csrutil status im Terminal ein. Erscheint nach Eingabe die Meldung "System Integrity Protection status: enabled", ist die Schutzfunktion aktiv.

Erfahrene Nutzer können den Weg über SIP-Abschaltung und sudo mount -uw / natürlich dazu nutzen, die eigentlich abgeschotteten Systemdateien in macOS 10.15 bequemer zu verändern, weil es im laufenden Betrieb funktioniert und man sich so den Umweg über den Wiederherstellungsmodus oder – auf älteren Macs ohne T2-Chip – den Single-User-Mode spart.

- So geht's: Mac, iPhone und iPad richtig absichern

- Tipp: System Integrity Protection (SIP) in macOS deaktivieren

(lbe)