IETF 97: Stubby verspricht DNS-Privacy

DNS-Anfragen legen so viele Benutzerdaten- und -Interessen offen, dass kaum erkennbar ist, welche Datenschutzlöcher zuerst gestopft werden sollten. Aber irgendwo muss man ja mal anfangen, sagt Sara Dickinson von Sinodun.

(Bild: IETF)

- Monika Ermert

- Dusan Zivadinovic

Mit der Anwendung Stubby können versierte Nutzer jetzt verschlüsselte DNS-Verbindungen ausprobieren. Noch gibt es wenige Testserver. Doch mit Stubby ist der Anfang für mehr Datenschutz im DNS gemacht. Die Bedienung zu vereinfachen steht noch auf der To-do-Liste der kleinen Entwicklerschmiede Sinodun Internet Technologies. Durch die TLS-Verschlüsselung der DNS-Anfragen soll der Heuhaufen für kommerzielle und staatliche Datensammler ein wenig verkleinert werden.

Das DNS ist nach wie vor die am meisten unterschätzte Quelle für private Datenspuren im Netz, erläuterte Dickinson am Rande der 97. Internet Engineering Task Force (IETF) in Seoul gegenüber heise online.

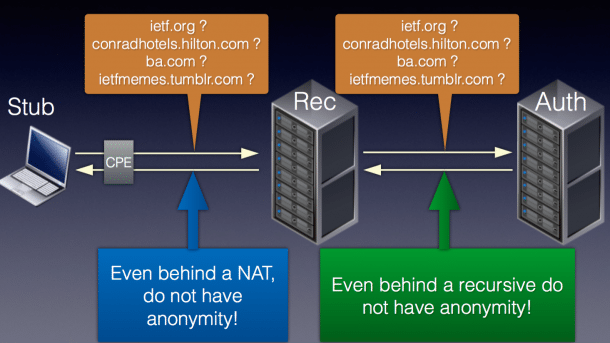

"Den Nutzern ist einfach nicht bewusst, dass sie darüber ihre verschiedenen Dienste erreichen." Egal ob Webseiten, Mailserver oder andere Dienste – über die DNS-Anfragen wird erst einmal mitgeteilt, welchen Dienst man überhaupt sucht, also, welche Interessen man hat. Das gilt auch für später verschlüsselte Verbindungen. Gegenwärtig ist über DNS-Anfragen eine Individualisierung der Anfragen bis hin zu übermittelten MAC-Adressen ein Kinderspiel.

Individualisierung anhand von DNS-Anfragen ist ein Kinderspiel

Die im Mai verabschiedete IETF-Spezifikation RFC7858 beschreibt die Nutzung von der TLS-Technik (Transport Layer Security) zur Übertragung DNS-Anfragen und -Antworten, erst einmal vom Stub-Resolver beim Nutzer bis zum Resolver beim ISP (oder im eigenen Rechenzentrum). DNS über TLS muss nun aber auch praktisch umgesetzt werden. Dabei soll Stubby helfen, benannt nach dem am höchsten dekorierten Hund der US-Streitkräfte im ersten Weltkrieg.

Stubby gründet auf der von NLnet Labs entwickelten GetDNS-Library und erledigt das TLS-Schlüsselmanagement. Ursprünglich war GetDNS zur Umsetzung von DNSSEC im lokalen Server entwickelt worden. Für DNS-über-TLS wird es jetzt zweitverwertet.

Vorerst gibt es nur vier Resolver, die DNS-Antworten durch TLS-Tunnel empfangen und die Antworten zurückreichen. Nutzer können entscheiden, ob sie sich für die leichtgewichtige opportunistische Version entscheiden oder den Modus strict wählen. Im letzteren Fall wird verschlüsselter Verkehr nur von authentifizierten Servern angenommen. Schlägt die Authentifizierung fehl, werden die Verbindungen verworfen, die Anfrage geht nicht raus und der Nutzer erreicht den gesuchten Dienst nicht. Für die Authentifizerung hat Stubby-Entwicklerin Dickinson die DANE-Technik vorgeschlagen.

Mit der Absicherung des ersten Stücks der DNS-Verbindungen ist es freilich noch nicht getan. Noch im Lauf der Woche wird die entsprechende IETF-Arbeitsgruppe entscheiden, ob man als nächstes die Verbindung zwischen Resolver und authoritativem Server angeht. Das ist laut Dickinson noch ein Stück komplizierter. Weitere Details zu Stubby und überhaupt zur DNS-Privacy sind in diesem Dokument der IETF zu finden. (dz)