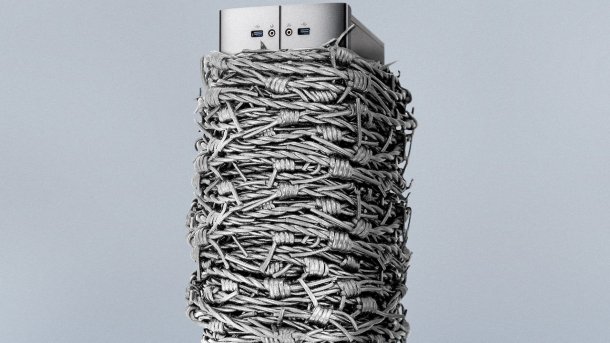

PCs und Notebooks vor Angriffen schützen

Sicherheitslücken lauern nicht bloß in Programmen, Betriebssystemen und Treibern, sondern auch in BIOS, Firmware und Hardware; wer sich besser schützt als andere, ist ein weniger lohnendes Ziel.

Wer einen PC oder ein Notebook besser gegen Angriffe schützen will, muss Risiken richtig einschätzen: Die schärfsten Sicherheitsmaßnahmen nutzen nichts, wenn an anderer Stelle Lücken bleiben. Die meisten Angriffe auf Computer erfolgen über unsichere Passwörter, Phishing-Mails, Browser, Anwendungsprogramme und Betriebssysteme.

Doch auch in Firmware und (UEFI-)BIOS lauern Sicherheitslücken, über Prozessorfunktionen sind Seitenkanalangriffe möglich, wie Meltdown und Spectre verdeutlichen. Viele solcher Schwachstellen lassen sich aber nur mit erheblichem Aufwand ausnutzen. Sie werden daher eher selten und vor allem für gezielte Attacken auf einzelne Computer genutzt, die Zugang zu besonders sensiblen Informationen versprechen. Ein Beispiel sind Advanced Persistent Threats (APTs). Wer physischen Zugriff auf den PC hat, versucht wohl zuerst eine Attacke mit einem von USB oder DVD gestarteten Linux, bevor er über einen Firmware-Angriff nachdenkt.

c't erklärt in Ausgabe 6/2018, welche Schwachstellen in Hardware und Firmware lauern – und mit welchen Maßnahmen sich Gefahren eindämmen lassen. Dabei passen Bedienungskomfort, Funktionsvielfalt und Sicherheit nicht immer unter einen Hut, zumindest wenn man besonders starken Schutz wünscht. Dann ist es beispielsweise ratsam, statt Windows eine auf Sicherheit optimierte Linux-Distribution wie Qubes OS auf einer per Software vollverschlüssten Festplatte oder SSD zu verwenden.

Proprietäre Sicherheitsfunktionen sollte man bei extremen Anforderungen meiden, etwa RSA-Schlüssel vom TPM oder Hardware-Verschlüsselung von Festplatten (Self-Encrypting Drive, SED). Andererseits verstärken solche proprietären Funktionen den Schutz eines Notebooks deutlich, ohne den Bedienungskomfort stark zu beschneiden: Windows Bitlocker ist allemal besser als eine unverschlüsselte Platte.

Intel Management Engine und BIOS-Setup

Zur Intel Management Engine (Intel ME), die seit 2006 in allen Computern mit Intel-Prozessoren steckt, gibt es eine FAQ. Ein Praxisleitfaden erklärt typische Sicherheitsfunktionen im BIOS-Setup von Bürocomputern und Business-PCs. Dazu gehört beispielsweise die Möglichkeit, einzelne USB-Ports abzuschalten, um den Anschluss von USB-Sticks zu erschweren, oder auch das ATA Security Feature Set, um ein Passwort für den Zugriff auf SATA-Festplatten einzurichten. Einige dieser Funktionen finden sich auch im BIOS-Setup mancher PCs, Notebooks und Mainboards für Privatleute.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Lesen Sie in c't 6/2018

- Kampf an allen Fronten: Sichere Hardware für Desktop-PCs und Notebooks

- FAQ Intel Management Engine

- BIOS-Setup sicher einrichten

(ciw)