Corona-Malware-Kampagne im Namen der WHO über manipulierte Routereinstellungen

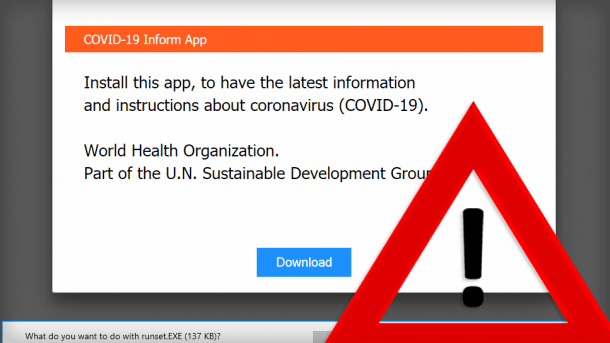

Manipulierte DNS-Settings von D-Link- und Linksys-Routern leiten auf angebliche Warnhinweise der World Health Organization, hinter denen sich Malware verbirgt.

(Bild: Bitdefender (Collage))

Im Rahmen aktueller Malware- und Spam-Kampagnen nutzen Cybergangster die Angst vor COVID-19-Infektionen für ihre Zwecke aus. In den letzten Tagen berichteten wir bei heise online sowohl von Corona-Phishing-Kampagnen, unter anderem im Namen der World Health Organization (WHO), als auch von Malware, die sich als COVID-19-Tracking-App tarnt und damit auf das gesteigerte Informationsbedürfnis der Bevölkerung setzt.

Sicherheitsforscher von Bitdefender sowie die IT-News-Website Bleeping Computer berichten nun von einer Taktik, die beide Ansätze kombiniert – in Gestalt einer vermeintlich von der WHO stammenden COVID-19-Informations-App. Wer auf "Download" klickt und die heruntergeladene Datei ausführt, holt sich (Windows-)Schadcode auf den Rechner, der sensible Informationen sammelt und an einen entfernten Server schickt.

Das Angriffsszenario betrifft nach derzeitigen Erkenntnissen ausschließlich Besitzer von Linksys-Routern und, wie aus dem Artikel von Bleeping Computer hervorgeht, wohl auch von D-Link-Routern. Es basiert auf Manipulationen der DNS-Einstellungen, durch die beim Besuch eigentlich vertrauenswürdiger Websites Umleitungen zum Schadcode erfolgen.

Auf welchem Wege sich die Angreifer Zugriff auf die Routerkonfiguration verschaffen beziehungsweise welche Modelle verwundbar sind, ist derzeit nicht bekannt.

(Bild: Bitdefender)

Redirect etwa beim bit.ly-, disney.com- oder Reddit-Aufruf

In einem Eintrag im Bitdefender-Blog nennen Sicherheitsforscher die folgenden teils sehr bekannten und stark frequentierten Domains, bei deren Aufruf Redirects zur gefälschten WHO-Meldung beobachtet wurden:

- aws.amazon.com

- goo.gl

- bit.ly

- washington.edu

- imageshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- fiddler2.com

- winimage.com

Da sich der Domain-Name in der Adressleiste des Browsers dank der DNS-Manipulation nicht ändert, dürfte den meisten Nutzern der Redirect zu der Overlay-artigen Meldung kaum auffallen. Bleeping Computer schildert noch ein weiteres Redirect-Szenario: Die Umleitung erfolgt demnach auch dann, wenn Windows automatisch die Website http://www.msftconnecttest.com/connecttest.txt aufruft, um die Internetverbindung zu testen.

sadsdahdhagj

"Oski" lauert in Bitbucket-Repositories

(Bild: Bitdefender)

Zum Hosten des Schadcodes, bei dem es sich um den Infostealer "Oski" handeln soll, missbrauchen die Drahtzieher hinter der Malware-Masche das Code-Repository Bitbucket. Die Bitbucket-Links werden mittels des URL-Shorteners TinyIRL verschleiert.

Das Bitdefender-Team entdeckte während seiner Analysen insgesamt vier Repositories mit Schadcode, von denen zwei noch online sein sollen. Alleine aus den Zugriffszahlen auf die übrigen beiden ergibt sich laut Blogeintrag eine Zahl von fast 2000 potenziellen Opfern alleine in den "letzten paar Tagen". Es könnten aber, sofern weitere Repositories existieren, auch noch mehr sein.

"Oski" klaut laut Bleeping Computer unter anderem Informationen aus dem Browser (z.B. Formulareingaben, Cookies, Zahlungsinformationen), Krypto-Wallets, lokal gespeicherte Zugangsdaten sowie Textdateien. Außerdem kann er Screenshots des Bildschirms anfertigen. Weitere Informationen sind einem VirusTotal-Scan zu Oski zu entnehmen. Zudem listet das Bitdefender-Team in seinem Blogeintrag einige dem Schädling zugeordnete Kompromittierungsindikatoren (IoCs) auf.

Router-Zugriff möglicherweise via Brute-Force

Das Bitdefender-Team nimmt auf Basis der von ihm analysierten Daten bezüglich Linksys an, dass der Routerzugriff mittels Brute-Force- oder Credential-Stuffing-Angriffen (also dem automatisierten Durchprobieren etwa im Zuge eines Datenlecks gestohlener Zugangsdaten) erfolgen könnte. Zielscheibe könnten sowohl online zugängliche Managementinterfaces als auch Linksys-Cloud-Accounts sein.

Erfolgte Kompromittierungen könne man (unabhängig vom Router-Hersteller) daran erkennen, dass die DNS-Server-IPs zum Zwecke des Redirects auf 109.234.35.230 und 94.103.82.249 geändert würden. Gegenüber Ars Technica erläuterte einer der Forscher von Bitdefender außerdem, dass im Zuge des Angriffs Port 443 (HTTPS) geschlossen werde, um den Aufbau unsicherer HTTP-Verbindungen zu erzwingen und so Warnhinweise bezüglich ungültiger oder nicht vertrauenswürdiger TLS-Zertifikate zu unterdrücken.

Sowohl Besitzer von D-Link- als auch von Linksys-Routern sollten sicherstellen, dass sie sichere (und vor allem: keine Default-)Passwörter verwenden. Spätestens im Falle auftretender Redirects sollten sie die Konfiguration überprüfen sowie erneute Passwortänderungen durchführen.

sasasda

(ovw)