Equation-Group: "Höchstentwickelte Hacker der Welt" infizieren u.a. Festplatten-Firmware

Seit Jahren, wenn nicht sogar Jahrzehnten treibt eine Gruppe von Cyberangreifern weltweit ihr Unwesen und setzt auf äußerst hochentwickelte Technik, behauptet Kaspersky. Details bereits bekannter Malware impliziert Verbindungen zum US-Geheimdienst NSA.

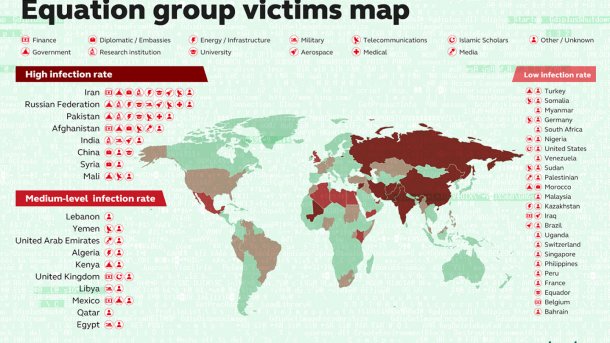

Ziele der Equation Group finden sich überall auf der Welt.

(Bild: Kaspersky Lab)

Die russische IT-Sicherheitsfirma Kaspersky Lab hat Details zu einer Equation Group getauften Hackergruppe veröffentlicht, die mit ausgefeilten Methoden Regierungen und Unternehmen in mehr als 30 Ländern angegriffen haben soll. Auch wenn sie nicht direkt genannt wird, gibt es Hinweise, das die NSA oder ein anderer US-Geheimdienst dahinter steckt. Als besonders intensive Angriffsmethode hebt Kaspersky die Fähigkeit der Gruppe hervor, die Firmware von Festplatten bekannter Hersteller zu manipulieren. Die entsprechende Malware habe man in zwei Festplatten gefunden. Dass die NSA intern erklärt, dazu in der Lage zu sein, hatten bereits Jacob Appelbaum und Der Spiegel anlässlich des 30C3 in Hamburg öffentlich gemacht.

Verbindung zu US-Geheimdiensten

Kaspersky bringt die Equation Group zwar nicht direkt mit US-Behörden wie der NSA in Verbindung, erklärt aber, dass es "solide Hinweise" dafür gebe, dass mit den Erschaffern von Stuxnet und Flame zusammengearbeitet wurde. So hätten die Entwickler Zero-Day-Lücken ausgetauscht, die in einigen Fällen von der Equation Group genutzt worden seien, bevor sie bei Stuxnet oder Flame eingesetzt wurden. Als Verantwortliche hinter diesen beiden äußerst hochentwickelten Malware-Programmen waren bereits US-Geheimdienste wie die NSA und die CIA ausgemacht worden.

Angegriffen wurden dem ausführlichen Bericht zufolge Ziele in mehr als 30 Ländern, darunter auch Deutschland, Frankreich, Großbritannien und in den USA. Zu den Opfern gehörten Regierungen und diplomatische Institutionen, Rüstungskonzerne, Forschungseinrichtungen, Massenmedien sowie Kryptographieentwickler. Während in Deutschland Telekommunikationsunternehmen betroffen seien, habe man in Großbritannien und den USA islamische Gelehrte und Aktivisten als Ziele ausgemacht. Diese Länder seien aber weniger stark betroffen, besonders viele Infektionen gebe es dagegen etwa im Iran und in Russland.

Hochentwickelte Angriffsmethoden

Die Gruppe nutzt demnach ein mächtiges Arsenal an Trojanern. Die Infizierung der Firmware von Festplatten sei darunter nur eine, wenn auch die intensivste Angriffsmethode. Diese Malware überlebt eine Formatierung der Festplatte oder Neuinstallation des Betriebssystems und sei nicht zu entdecken. Gleichzeitig werde sie genutzt, um einen versteckten Bereich auf der Festplatte zu schaffen, auf dem Daten gesichert werden, um sie später abgreifen zu können.Die einzige Methode, die Malware loszuwerden, sei die physische Zerstörung der Festplatte, twitterte Kaspersky-Forscher Fabio Assolini.

[Update 17.02.2015 – 11:05 Uhr] Betroffen sind demnach Festplatten von Western Digital, Maxtor, Samsung, Toshiba und Seagate. Eingesetzt würden eine Reihe nicht-dokumentierter ATA-Befehle. Gleichzeitig sei diese Umprogrammierung von Festplatten-Firmware so selten, dass der Schluss naheliege, dass sie nur gegen ganz besondere Ziele oder unter ganz außergewöhnlichen Umständen eingesetzt würde. Als Namen des Moduls gibt Kaspersky "nls_933w.dll" an. [/Update]

Eine andere Software, die Kaspersky Fanny getauft hat, könne Netzwerke scannen, die keine Verbindung zur Außenwelt beziehungsweise ins Internet haben. Dabei komme ein infizierter USB-Stick zum Einsatz, der Informationen sammelt, sobald er an einen Computer in dem Netzwerk angeschlossen ist. Wenn er an einem Rechner mit Internetverbindung steckt, würden Daten gesendet und empfangen. Über diesen Umweg könnten sogar Manipulationen an dem abgetrennten Netzwerk vorgenommen werden.

Anderen Zielpersonen sei auf klassischerem Wege Malware untergejubelt worden. So hätten sie nach einer wissenschaftlichen Konferenz in Houston (USA) eine CD mit Konferenzmaterialen zugesandt bekommen. Darüber sei dann eine Malware auf dem persönlichen Rechner installiert worden. An welcher Stelle diese CDs kompromittiert wurden, sei nicht klar.

[Update 17.02.2015 – 10:30 Uhr] Auf den Namen Equation Group (etwa "Gleichungsgruppe") hat Kaspersky die Angreifer nach eigenen Angaben wegen deren Vorliebe für Verschlüsselungsalgorithmen getauft. Seit wann sie aktiv ist, sei nicht bekannt, aber einige der ältesten Malware-Programme stammten aus dem Jahr 2002. Anhand anderer Spuren ließe sie sich sogar bis ins Jahr 1996 zurückverfolgen.

(Bild: Kaspersky Lab)

[Update 17.02.2015 – 11:05 Uhr] An einer Stelle erklärt Kaspersky, dass beobachtete Angriffe über dschihadistische Diskussionsforen im Internet ausgeführt wurden. Durch ein spezielles PHP-Skript seien nur tatsächlich eingeloggte Besucher kompromittiert wurden. Die eingebaute Abfrage der IP-Adresse zeige aber, dass offenbar großen Wert darauf gelegt wurde, Nutzer aus bestimmten IP-Adressbereichen nicht zu infizieren. Bereiche, die auf diese Weise ausgenommen wurden, gehören demnach vor allem zu Jordanien, der Türkei und Ägypten.

Die analysierte Malware läuft demnach in allen Fällen unter Windows, aber man habe Hinweise auf Exploits für andere Betriebssysteme. So nutzten offenbar viele Ziele einer betroffenen Gruppe in China Computer mit Mac OS X. Außerdem habe man einen Hinweis dafür gefunden, dass iPhones infiziert werden können, da deren Nutzer von einem PHP-Skript auf eine Seite mit einem Exploit gelotst würden.

Zu den modernsten gefundenen Malware-Programmen gehört demnach ein Implantat, das Kaspersky Grayfish getauft hat. Es sei offenbar zwischen 2008 und 2013 für verschiedenste Windows-Versionen und in 32-Bit- sowie 64-Bit-Versionen entwickelt worden. Grayfish übernehme den Bootvorgang und habe dann die volle Kontrolle. Angelegt würde etwa ein eigenes verschlüsseltes Dateiensystem in der Registry, während zusätzlich bestimmte gültige Treiber – unter anderem einer von CloneCD – infiziert würden. In einem anderen Fall wird eine seit 2009 bekannte Sicherheitslücke ausgenutzt, trotz der die digitale Signatur noch nicht zurückgezogen worden sei.

(mho)