Android sichtbar geschützt

Googles Schutzpaket Play Protect für Android

Seit einigen Wochen taucht selbst auf älteren Android-Geräten ohne Zutun des Nutzers ein Schutzpaket namens „Play Protect“ auf, dessen Funktionsumfang an die bekannten Antiviren-Apps erinnert. Wir wollten wissen, wie viel Schutz tatsächlich dahintersteckt und haben einige fiese Schädlinge darauf losgelassen.

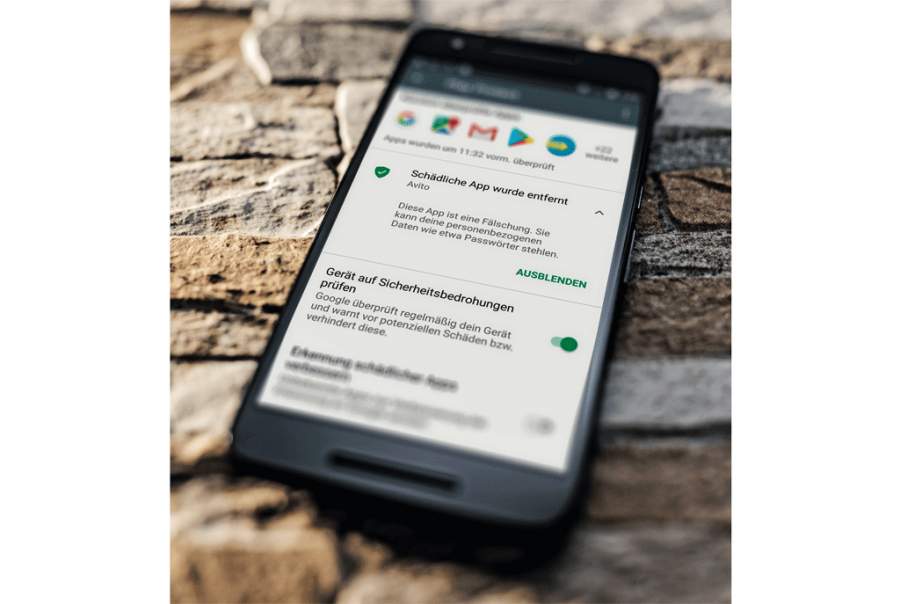

Seit einigen Wochen verteilt Google ein Update seiner Play-Dienste, in dem eine sicherheitsrelevante Überraschung lauert: Es führt eine Funktion namens „Play Protect“ ein, die sich augenscheinlich darum kümmern soll, das Android-Gerät virenfrei zu halten: „Google Play Protect prüft deine Apps und dein Gerät regelmäßig auf schädliches Verhalten. Du wirst über erkannte Sicherheitsrisiken informiert“, erklärt die neue Einstellungsseite, darunter findet man eine Liste der zuletzt überprüften Apps und ein beruhigendes grünes Häkchen-Symbol mit dem Text „Alles in Ordnung – Keine schädlichen Apps gefunden“. Die optische Anmutung erinnert an die zahllosen Virenschutz-Apps, die namhafte und unbekannte Hersteller bei Google Play anpreisen. Das legt den Schluss nahe, dass Google einen Virenscanner nachgerüstet hat und damit in Konkurrenz zu den etablierten Schutzprogrammen steht. Tatsächlich steckt hinter Google Play Protect mehr als Virenschutz – und doch hat sich hinter den Kulissen weniger getan, als man erwarten würde.

Auf seiner diesjährigen I/O-Entwicklerkonferenz im Mai erklärte Google, dass Android per se schon ziemlich sicher sei. Das Problem sitze vielmehr vor dem Touchscreen: Die in Android eingebauten Schutzfunktionen sind so gut versteckt, dass die wenigsten Nutzer sie kennen. Um für Wahrnehmung beim Nutzer und das damit einhergehende Gefühl von Sicherheit zu stärken, hat das Unternehmen drei bereits vorhandene Security-Features von Android unter dem Namen Google Play Protect gebündelt. Play Protect umfasst Virenschutz, Safe Browsing sowie die Ortung verlorener und gestohlener Geräte. Der Virenschutz hieß vorher „Apps verifizieren“, die Safe-Browsing-Funktion war in Chrome versteckt und die Ortung trug zuvor die sperrige Bezeichnung „Android Geräte-Manager“. Dem neuen alten Sicherheitspaket hat Google dann auch noch ein Schutz versprechendes Logo spendiert, nämlich ein grünes Schutzschild, auf dem das Google-Play-Symbol prangt. Mehr Sichtbarkeit bedeutet in diesem Fall auch mehr Verantwortung für Google: Je mehr Nutzer den Eindruck haben, dass sie bereits geschützt sind, desto weniger werden sich um ihren Schutz kümmern.

Virenschutz aus der Wolke

Die wichtigste und am prominentesten platzierte Schutzfunktion von Play Protect ist die Schädlingserkennung. So erfährt der Nutzer etwa bereits bei der Installation einer App aus Google Play, dass sie „Von Play Protect überprüft“ wurde, und die Übersichtsseite „Meine Apps und Spiele“ präsentiert im Idealfall ganz oben die Nachricht, dass „Keine Probleme gefunden“ wurden. Dahinter steckt der routinemäßige Check, dem Google seit jeher alle Apps unterzieht, die für den Vertrieb über Google Play eingereicht werden: Das Unternehmen untersucht die APK-Installationsdateien der Entwickler stets auf Virenbefall, ehe die Dateien zum Download freigegeben werden. Google nennt diesen Prozess Bouncer, zu Deutsch Türsteher.

Wer sich nicht benimmt, wird vom Türsteher nicht in den Play-Club gelassen. Wie findige Malware-Entwickler in der Vergangenheit unter Beweis gestellt haben, ist der Bouncer jedoch nicht unfehlbar: Mehrfach sind Schädlinge in den offiziellen Download-Katalog geschlüpft, denen man im Nachhinein eindeutig bösartige Absichten nachweisen konnte. In einigen Fällen handelte es sich um zunächst harmlose Apps, die ihren gefährlichen Schadcode erst zu einem späteren Zeitpunkt nachgeladen haben – nachdem die App bereits einige Zeit auf den Geräten tausender Nutzer installiert war. Dabei handelt es sich in der Regel um zuvor unbekannte Schädlinge, denen auch ein nachträglich installierter Virenscanner erst mal nichts entgegenzusetzen hatte.

Google kümmert sich jedoch nicht nur um die Apps aus seinem Play Store, sondern auch um jene, die der Nutzer auf eigene Faust in Form von APK-Dateien installiert. Diese können aus seriösen Download-Portalen wie Amazons App Store oder APKMirror.com stammen, aber auch aus den dunklen Ecken des Internet, in denen es eigentlich kostenpflichtige Bezahl-Apps für umme gibt – mitunter mit blinden Passagieren an Bord. Ferner werden APKs über Malware-Kampagnen verbreitet, die Nutzer über Mails oder aggressive Werbemaßnahmen zur Installation verseuchter APKs drängen. Stößt man eine App-Installation per APK an, bittet Play Protect die Google-Wolke um ihre Meinung.

Reingeschaut

Wie wir durch eine Analyse des Datenverkehrs nachvollziehen konnten, überträgt die Schutzfunktion unter anderem den Paketnamen der App (etwa de.entwickler.appname), Informationen über die digitale Signatur sowie eine Liste aller in dem APK enthaltenen Dateien an Google. Apps, die Google noch nicht kennt, kann Play Protect automatisch zur Analyse hochladen. Diese Funktion heißt „Erkennung schädlicher Apps verbessern“ und ist standardmäßig inaktiv. Schaltet man sie ein, enttarnt der Virenschutz ein schwarzes Schaf, das über den Schutzzaun gehüpft ist, potenziell zu einem späteren Zeitpunkt.

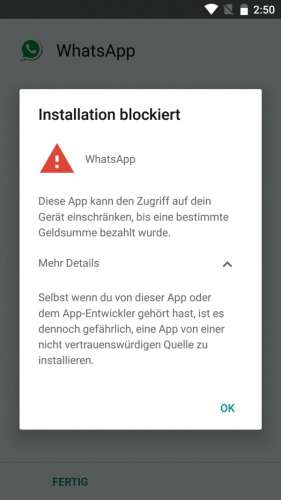

Unseren Beobachtungen zufolge untersucht Play Protect das Gerät zudem mindestens ein Mal täglich automatisch auf Schädlingsbefall, indem es eine Liste der installierten Apps an Google überträgt. Die Cloud antwortet mit einer konkreten Einschätzung wie „Diese App ist eine Fälschung. Sie kann deine personenbezogenen Daten wie etwa Passwörter stehlen.“ und gibt dem Package Installer im Fall der Fälle das Signal, die Installation zu blockieren. Damit arbeitet diese Komponente von Play Protect im Wesentlichen wie ein Cloud-Virenschutz.

Probe aufs Exempel

Wir haben den Ernstfall durchgespielt, indem wir eine Handvoll aktueller Android-Schädlinge auf ein durch Play Protect geschütztes Smartphone losließen. In allen Fällen hat die Schutzfunktion die Installation zuverlässig blockiert. Dabei erhielten wir stets eine grobe Einschätzung, um welche Art von Schädling es sich handelt. Laut einer Analyse des Prüfinstituts AV-Test scheint Play Protect in puncto Erkennungsleistung jedoch hinter den Virenscanner-Apps zu liegen: In einem Vergleichstest mit Play Protect und 20 Antiviren-Apps erkannte Google von rund 3000 aktuellen Android-Schädlingen etwa 66 Prozent, während der Durchschnitt bei 95,7 Prozent lag. Von rund 3000 Samples, die im Laufe von vier Wochen vor dem Test aufgetaucht waren, erkannte Play Protect etwa 79 Prozent. Der Durchschnitt lag bei 98,4 Prozent.

Was Google als schädlich einstuft, hat das Unternehmen klar definiert (siehe ct.de/y2u8): Zu den sogenannten „Potentially Harmful Applications“ (potenziell schädlichen Anwendungen) zählen etwa Backdoors, Ransomware, Trojaner und Apps, die den Nutzer in die Kostenfalle locken (etwa über Anrufe, Premium SMS oder WAP Billing). Auch Apps, die sich ohne Einverständnis des Nutzers Root-Rechte verschaffen oder unerwartet persönliche Daten wie das Adressbuch, Fotos oder die Anrufliste übertragen, stehen auf Googles schwarzer Liste.

Eine unerfreuliche Überraschung erlebten wir allerdings, als wir das Smartphone seinen Internetzugriff entzogen hatten und die Malware-Installation erneut anstießen: Die Schädlinge wurden klaglos installiert, obwohl Play Protect aktiv war. Wenn der Cloud-Scanner nicht mit seiner Cloud kommunizieren kann, hält er sich raus und entdeckt den Schädling erst im nächsten regulären Durchlauf mit Internetverbindung. Viele etablierte Virenschutzprogramme arbeiten hingegen mit lokalen Virensignaturdatenbanken, durch die sie nicht auf eine aktive Internetleitung angewiesen sind.

Anders als Play Protect sind vollwertige Virenscanner zudem dazu in der Lage, das lokale Dateisystem zu scannen und etwa verseuchte APK-Dateien im Download-Ordner aufzuspüren. Das verhindert zum Beispiel, dass man überhaupt erst in Versuchung gerät, die Installation anzustoßen oder dass man Schädlinge unwissentlich an Dritte weitergibt.

Nachdem wir unser Smartphone mit gekappter Internetverbindung erfolgreich infiziert hatten, haben wir auch die Reinigungsfunktion von Play Protect ausprobiert. In allen Fällen hat der Google-Schutz die Schädlinge gefunden und auf Knopfdruck beseitigt. Daran gibt es nichts zu beanstanden.

Sicherheitsmerkmal

Durch die „SafetyNet Verify Apps“-API (siehe ct.de/y2u8) können auch App-Entwickler auf den Virenschutz von Play Protect zugreifen. Konkret verrät die Methode isVerifyAppsEnabled() einer App, ob der Nutzer den Cloud-Virenschutz aktiviert hat. Die Methode listHarmfulApps() liefert gar eine Liste der bösartigen Apps auf dem Gerät zurück. Eine Online-Banking-App kann damit etwa ihre weitere Ausführung verhindern, wenn das Android-Gerät mit einem bekannten Banking-Trojaner infiziert ist. Last, but not least können Apps den Nutzer bei Bedarf mit der Methode enableVerifyApps() auffordern, den Virenschutz einzuschalten.

Setzt ein App-Entwickler das API konsequent ein, hat man als Nutzer zwei Optionen: Entweder schaltet man Play Protect ein oder man verzichtet auf die Nutzung der App. In einer ähnlichen Situation sind Android-Nutzer, die sich Root-Rechte auf ihrem Gerät verschafft haben: Zahlreiche Apps verweigern auf gerooteten Geräten ihre Ausführung. Netflix hat gar verhindert, dass Nutzer gerooteter Android-Geräte seine Videostreaming-App von Google Play überhaupt herunterladen können.

Browsen und orten

Der Surf-Schutz Safe Browsing ist seit dem Erscheinen der Chrome-Version 46 Ende 2015 standardmäßig aktiv und schützt auch andere Apps, welche die Chrome-Engine einsetzen. Die Funktionsweise ist schnell erklärt: Ruft man eine Webseite auf, fragt Chrome die Google-Cloud, ob von der URL möglicherweise Unheil ausgeht. Ist eine Site etwa für die Verbreitung von Malware oder Phishing-Seiten bekannt, wird der Nutzer gewarnt. Über das „SafetyNet Safe Browsing“-API können Entwickler die Funktion auch direkt anzapfen.

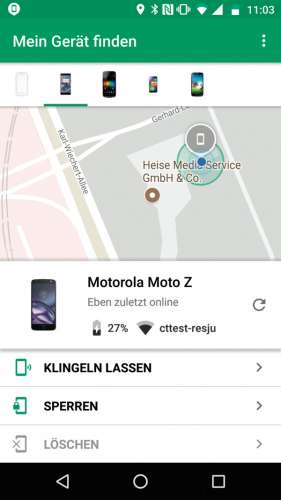

Die bisher als „Geräte-Manager“ bekannte Ortungsfunktion trägt nun den treffenderen Namen „Find My Device“ beziehungsweise „Mein Gerät finden“ und funktioniert wie gewohnt zuverlässig. Im Browser und per App (siehe ct.de/y2u8) erfährt man, wo sich derzeit die mit dem Google-Konto verknüpften Android-Geräte aufhalten. Wer sie trotzdem nicht findet, lässt sie ein lautstarkes akustisches Signal abspielen. Nährt sich der Verdacht, dass das Gerät in fremden Besitz übergegangen ist, kann man es auf Knopfdruck sperren und eine Botschaft eintippen, die auf dem Gerät angezeigt werden soll – etwa die Bitte, das Smartphone zum ursprünglichen Besitzer zurückzubringen. Ferner kann man eine Telefonnummer hinterlassen, die mit dem gesperrten Gerät angerufen werden kann. Wenn alle Stricke reißen, löscht man das Gerät aus der Ferne. Im direkten Vergleich zum Vorgänger ist das neue „Mein Gerät finden“ nicht nur optisch ansprechender, sondern auch auskunftsfreudiger: Es zeigt nun den Akkustand des gesuchten Gerätes an sowie den Namen des WLAN, mit dem es gerade verbunden ist. Neu ist auch, dass der letzte bekannte Standort angezeigt wird, wenn das Gerät derzeit nicht ortbar ist.

Play Protect erreicht nach derzeitigem Kenntnisstand alle Android-Geräte zurück bis mindestens KitKat (4.4) über ein Update der Google-Play-Dienste. Die Play-Protect-Einstellungen sind nach dem Update über das Menü von Google Play erreichbar (Button links oben). Künftig könnten Smartphone-Käufer schon vor dem Auspacken des Geräts mit dem Play-Protect-Logo in Berührung kommen: Nach Googles Vorstellung werden es die Gerätehersteller wie ein Gütesiegel auf den Karton drucken. Es signalisiert, dass es sich um ein von Google zertifiziertes Android-Gerät handelt. Das Unternehmen überprüft im Rahmen der Zertifizierung unter anderem, dass Play Protect ordnungsgemäß funktioniert und die vorinstallierten Google-Apps authentisch sind. Die Zertifizierung an sich ist nicht neu, auch hier geht es vor allem um Sichtbarkeit.

Basisschutz für alle

Mit Play Protect macht Google seine seit Jahren andauernden Bemühungen im Kampf gegen schädliche Apps für den Nutzer sichtbar. Tatsächlich haben diese Bemühungen Früchte getragen, sodass man bereits im Auslieferungszustand einen soliden Grundschutz genießt. Insbesondere wer sich an den weitverbreiteten Sicherheitshinweis hält, keine Apps aus zwielichtigen Quellen zu installieren, hat wenig zu befürchten.

Dennoch haben die Schutz-Apps der Antivirenhersteller ihre Daseinsberechtigung: Wer etwa häufiger mit APKs aus unbekannten Quellen hantiert, kann sich über eine separate Virenscan-App eine zweite Meinung einholen. Die Apps arbeiten parallel zu Play Protect und kommen dem Google-Schutz nicht in die Quere. Das Gleiche gilt für die Safe-Browsing-Funktionen der Apps. Einige Hersteller haben sich für ihre Schutz-Apps zudem Sonderfunktionen ausgedacht, die den Einsatz rechtfertigen können: etwa PIN-Sperren für einzelne Apps, VPN-Dienste, Kinderschutzfilter oder Blacklisting für unerwünschte Rufnummern. Wer solche zum Teil kostenpflichtigen Extras nicht benötigt, ist mit Play Protect gut bedient. (rei@ct.de)

Mehr zu Play Protect:ct.de/y2u8