Fragiles Flickwerk

Android-Hersteller lassen oft Patches aus

Aktuelle Forschungsergebnisse zeigen, dass zwischen angezeigtem und tatsächlichem Patch-Level von Android-Smartphones oft Welten liegen. Dahinter steckt Nachlässigkeit, mitunter aber auch Berechnung.

Mittels binärer Vergleiche unzähliger Firmware-Versionen haben Sicherheitsforscher des Berliner Unternehmens Security Research Labs (SRL) erhebliche Defizite in Android-Patches aufgedeckt. Insgesamt nahm SRL über 1200 Smartphone-Modelle von insgesamt zwölf Herstellern unter die Lupe; dabei berücksichtigten sie ausschließlich Geräte, die 2017 mindestens einen Patch erhalten hatten. Als Referenzpunkt dienten Googles Android Security Bulletins. In ihnen veröffentlicht das Unternehmen monatlich Informationen zu neu entdeckten Sicherheitslücken und Patches, die Geräte- und Chiphersteller für eigene Sicherheits-Updates verwenden (sollten).

No name, weniger Schutz

Die Ergebnisse zeigen, dass Billig-Smartphones in puncto Sicherheit oft hinterherhinken: Mit vier oder mehr ausgelassenen Patches pro Monat ist die Firmware der chinesischen Hersteller TCL und ZTE das Schlusslicht in SRLs Auswertung. Eine separate Betrachtung der Chipsätze liefert einen möglichen Erklärungsansatz: Auf preiswerten Chips aus Fernost fehlen häufig Hardware-Patches. Somit bilden sie bereits eine sicherheitsanfällige Basis für die No-Name-Geräte, in denen sie zum Einsatz kommen.

Der Patch-Level variiert aber auch bei namhaften Herstellern sehr stark – etwa im Falle von Samsung, dessen Galaxy J3 von 2016 im Jahr 2017 insgesamt zwölf Patches fehlten, während sich das J5 (ebenfalls von 2016) lückenloser Updates erfreute.

Die Forscher glauben, dass das Überspringen oder Verzögern einzelner Patches gerade bei Markengeräten meist versehentlich geschehe. Es gebe aber auch Fälle bewusster Täuschung, in denen Firmware-Aktualisierungsdaten und Versionsnummern ohne tatsächliche Aktualisierungen geändert würden.

Exploits nicht trivial

In einer Stellungnahme gegenüber der IT-News-Webseite Wired versuchte Google, SRLs Analyseergebnisse zu relativieren: Nicht alle der bei den Tests berücksichtigten Hersteller seien zertifizierte Google-Partner, die üblicherweise im Vorfeld über bestehende Lücken benachrichtigt würden, um zeitnah reagieren zu können.

Zudem würden Hersteller mitunter auch bewusst auf Patches verzichten, wenn die verwundbaren Features nicht zum Funktionsumfang gehörten und somit auch keine Angriffsfläche böten. Auch käme es vor, dass Hersteller Features deaktivierten, statt am Programmcode nachzubessern.

SRL schätzt die Zahl der von Google beschriebenen Fälle als nicht signifikant für das Gesamtergebnis ein. In einem anderen Punkt pflichtet sie dem Konzern allerdings bei: Nicht jede ungepatchte Sicherheitslücke könne durch Angreifer missbraucht werden. Vielmehr basierten Angriffe meist auf komplexen „Exploit chains“, die erst durch das mehrfache Überspringen von Patches entstünden. Angriffe mittels Malware-Apps seien zumeist nicht nur leichter umsetzbar, sondern auch erfolgversprechender als die Suche nach solchen Lücken-Kombis.

Hinter den Patch-Kulissen

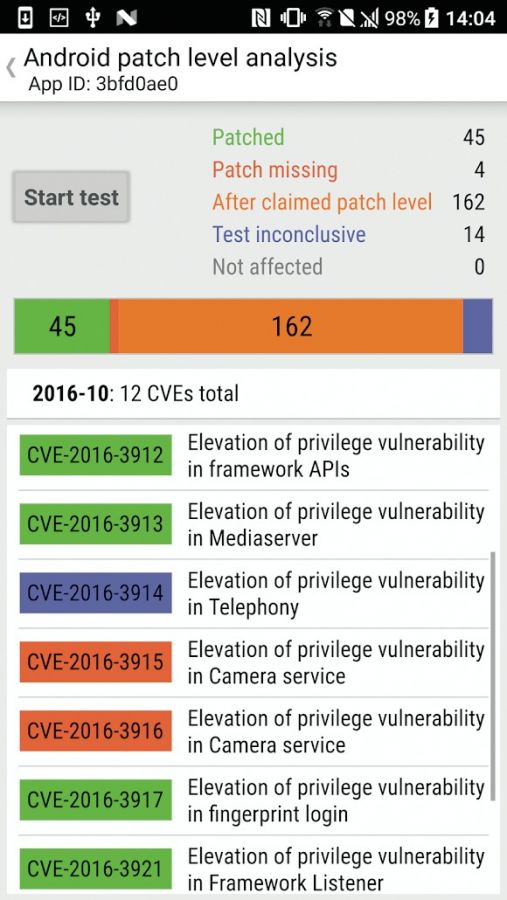

Damit Android-Nutzer den tatsächlichen Patch-Level ihres Smartphones überprüfen können, hat SRL eine App namens „SnoopSnitch“ entwickelt. Sie analysiert die Firmware, gleicht die gepatchten Sicherheitslücken mit Googles Security Bulletins ab und liefert anschließend eine detaillierte Übersicht über vorhandene und fehlende Patches zurück.

Die App ist kostenlos in Googles Play Store verfügbar und kann über ct.de/ycb8 heruntergeladen werden.

Die Forscher von SRL haben ihre Forschungsergebnisse im Rahmen eines Vortrags auf der Hack-in-the-Box-Konferenz im Detail vorgestellt. Wer sich für ihre Vorgehensweise beim binären Codevergleich, detaillierte Analysergebnisse zu einzelnen Smartphone-Modellen und ihre Einschätzung der von „patch gaps“ ausgehenden Gefahren interessiert, findet auf den Präsentationsfolien zum Vortrag weiterführende Informationen. (ovw@ct.de)

SnoopSnitch-App und Hintergrundinformationen:ct.de/ycb8