Angriff auf Trusted Platform Modules (TPM 2.0)

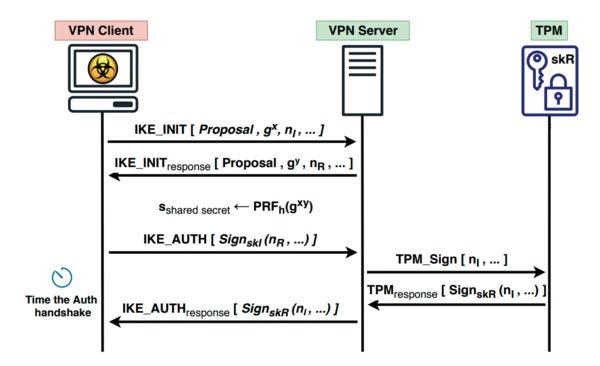

Häufig genutzte Sicherheitsmodule für PCs, Notebooks, Tablets und Embedded Systems sind anfällig für einen Angriff, der den vermeintlich gut geschützte Geheimwert für ECDSA-Signaturen ausliest. Die Attacke „TPM-Fail“ betrifft Trusted Platform Modules (TPM 2.0) von STMicroelectronics (ST33TPHF2E) sowie das in fast allen PCs mit Intel-Technik vorhandene Firmware-TPM (fTPM 2.0). Glücklicherweise sind nur Anwendungen gefährdet, die tatsächlich den Elliptic Curve Digital Signature Algorithm (ECDSA) des TPM nutzen. Microsoft hat klargestellt, dass das etwa bei Windows nicht der Fall ist – BitLocker verwendet RSA statt ECDSA. Doch OpenSSL für VPN-Server lässt sich für ECDSA per TPM konfigurieren.