Jetzt patchen: Details zur SChannel-Lücke in Windows im Umlauf

Administratoren sollten Patches für die kritische Sicherheitslücke in Windows, die Microsoft letzte Woche geschlossen hat, umgehend einspielen. Ansonsten riskieren sie, dass Angreifer über das Netz Schadcode einschleusen.

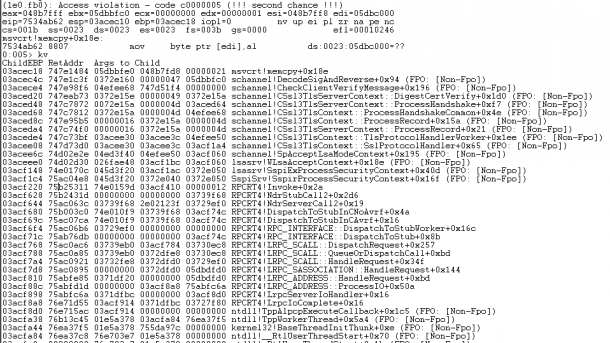

Die Funktion zum Validieren von ECDSA-Signaturen kann das System zum Absturz bringen. Das öffnet Tür und Tor zum Einbringen von Schadcode.

(Bild: BeyondTrust)

- Fabian A. Scherschel

Es gibt nun Details zu der kritischen SChannel-Lücke, die Microsoft im Rahmen seines letzten Patchdays geschlossen hat (CVE-2014-6321). Die von den Windows-Entwicklern unter der Bezeichnung MS14-066 geführte Lücke kann dazu missbraucht werden, Schadcode aus der Ferne auf Windows-Servern und Desktop-Rechnern auszuführen. Sicherheitsforscher der Firma BeyondTrust haben jetzt Hinweise geliefert, wie der Angriff genau vonstatten geht.

Zwar lassen es die Forscher "als Aufgabe für den Leser" offen, wie genau man Schadcode in das System einschleust, es ist allerdings davon auszugehen, dass viele Gauner diese Hausaufgabe relativ schnell lösen werden. Darum ist es nun besonders wichtig, die Windows-Patches umgehend einzuspielen. Wer das nicht tut, läuft Gefahr, dass die grundlegende Krypto-Infrastruktur des Systems als Waffe gegen den eigenen Rechner eingesetzt wird. Besonders Server-Betreiber sollten dies sehr Ernst nehmen.

Patches für alle betroffenen Windows-Versionen werden seit Dienstag über Windows Update verteilt.

Update 18.11.14, 10:30: Offenbar gibt es massive Performance-Probleme auf Microsofts SQL Server, die sich auf das Update KB 2992611 zurückführen lassen. SQL-Server-Admins sollten dessen Installation unter Umständen noch zurückstellen. Weitere Infos folgen in einer separaten Meldung. (fab)