Let's Encrypt: Mozilla und die EFF mischen den CA-Markt auf

Mozilla, die EFF und weitere Partner wollen SSL/TLS-Zertifikate kostenlos für alle Server-Betreiber bereitstellen, die ihre Webseiten verschlüsseln wollen. Zwei Linux-Befehle sollen reichen, um ein Zertifikat anzufordern und sofort live zu schalten.

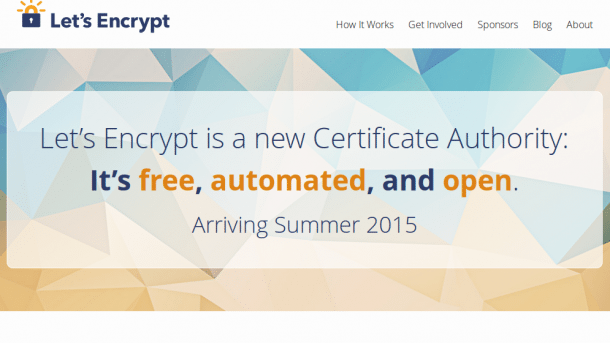

(Bild: Let's Encrypt)

- Fabian A. Scherschel

Unter dem Namen "Let's Encrypt" wollen Mozilla, Akamai, Cisco und die EFF eine neue, kostenlose Zertifizierungsstelle für SSL/TLS-Zertifikate einrichten. Das gemeinnützige Projekt soll ab Sommer 2015 kostenlose Zertifikate an Administratoren verteilen. Mit neuer Technik soll es wesentlich einfacher werden, Zertifikate anzufordern und zu erneuern – so viel wie möglich davon soll als Open Source zur Verfügung gestellt werden. Anders als bei selbstsignierten Zertifikaten, sollen Browser diesen Zertifikaten vertrauen, ohne dass der Anwender mit einer Fehlermeldung konfrontiert wird.

Die Idee, mehr Server-Betreiber durch kostenlose Zertifikate zum Verschlüsseln zu bewegen, ist nicht neu. In der Vergangenheit hatten Anbieter wie CAcert allerdings immer wieder Probleme, in die Listen gängiger Browser aufgenommen zu werden. Unter anderem Mozilla hatte sich hier verweigert. Eine Alternative bietet die israelische Firma StartSSL, die ebenfalls schon seit Jahren kostenlose Zertifikate anbietet. Diese funktionieren auch mit den meisten Browsern. Geld macht StartSSL mit Extended-Validation- und Wildcard-Zertifikaten.

Kostenlose Zertifikate, die sich automatisch selbst verlängern

Neu sollen bei Let's Encrypt die einfach zu bedienenden Werkzeuge sein. So wird man, wenn das Projekt wie geplant an den Start geht, mit zwei einfachen Zeilen seinen Linux-Server entsprechend konfigurieren können:

sudo apt-get install lets-encryptlets-encrypt example.com

Alles weitere, wie die Verifizierung der Domain und die Einstellungen am Webserver, sollen automatisch vonstattengehen. Nicht mal eine E-Mail-Bestätigung soll nötig sein, da das Tool automatisch gegenüber Let's Encrypt bestätigt, dass man Kontrolle über den entsprechenden Server hat. Die Software kümmert sich auch um eine Verlängerung des Zertifikats, so dass Fehlermeldungen wegen versäumter Zertifikats-Verlängerungen der Vergangenheit angehören sollen.

Die Stammdaten vergebener Zertifikate sollen öffentlich zugänglich gemacht werden. Die Beteiligten bemühten sich um maximale Transparenz, heißt es in der Ankündigung des Projektes. Der Technik sollen offene Standards zugrunde liegen, die im Rahmen der gemeinnützigen Internet Security Research Group (ISRG) entwickelt werden. Diese Organisation wird von Mitarbeitern Mozillas, Ciscos, Akamais und der EFF geleitet. Ebenso beteiligt sind die University of Michigan, die Stanford Law School und der Chef von CoreOS. (fab)