CryptoPHP: Hinterlistiger Schadcode hat zehntausende Server infiziert

Der Schädling versteckt sich in raubkopierten Themes und Plug-ins für die Content-Management-Systeme Drupal, WordPress und Joomla. Einmal infiziert, wird der Server Teil eines Botnetzes, das Such-Rankings manipuliert. Zum Schaden der eigenen Seite.

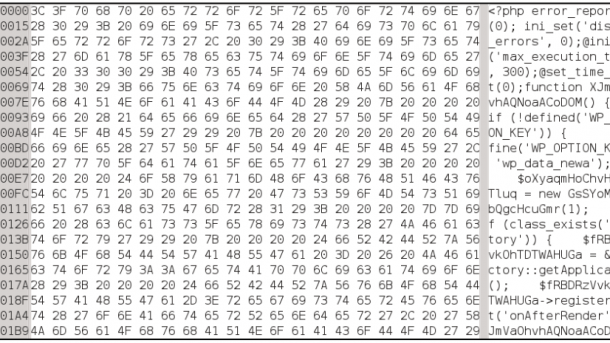

Augenscheinlich handelt es sich um ein harmloses PNG für Social-Media-Buttons, in Wirklichkeit versteckt sich hier schädlicher PHP-Code.

(Bild: Fox-IT)

- Fabian A. Scherschel

Zehntausende Webserver sind mit PHP-Schadcode infiziert, der über raubkopierte Themes und Plug-ins für Content-Management-Systeme (CMS) wie Drupal, WordPress oder Joomla verteilt wird. Einmal von CryptoPHP infiziert, reiht sich der Webserver in ein Botnetz ein. Dessen Hintermänner nutzen die infizierten Server, um Such-Ergebnisse für unseriöse Webseiten auf Kosten der infizierten Seiten zu verbessern, berichtet die Sicherheitsfirma Fox-IT. Zwar könnte der Schadcode theoretisch in jedem PHP-basierten CMS funktionieren, allerdings konzentrieren sich die Gauner wohl auf die genannte Software auf Grund ihrer Popularität.

Mehr als 23.000 Server befallen

Der Sicherheitsfirma Fox-IT, die den Angriff entdeckt hat, ist es gelungen, viele der Command & Control Server des Botnetzes auszuschalten. Die meisten dieser Server befanden sich in Deutschland und den Niederlanden (insgesamt 80%), mit vereinzelten Servern in den USA und einem einzelnen in Polen. Innerhalb einer Woche nachdem Fox-IT die Details veröffentlicht hatte, haben die Hintermänner reagiert und ihren Schadcode angepasst. Auf Grund ihrer Beobachtungen der IPs der Kontrollserver gehen die Forscher davon aus, dass mehr als 23.000 Webseiten befallen sind. Die Schädlinge kommunizieren verschlüsselt, was es den Forschern zusätzlich erschwert, Details über die Systeme in Erfahrung zu bringen, die nach wie vor den Schadcode beherbergen.

Je nach betroffenem CMS sieht befallene Drittsoftware subtil anders aus. Überall bindet der Schadcode allerdings über ein include()-Statement eine angebliche PNG-Datei ein. Schaut man sich dieses PNG genauer an, entdeckt man, dass es sich eigentlich um getarnten PHP-Code handelt. Fox-IT beschreibt in seiner detaillierten Untersuchung des Schadcodes (PDF), wie genau man infizierte Themes und Plug-ins entdecken kann. Zu diesem Zweck haben die Forscher ebenfalls ein Skript bereitgestellt, mit dem man den eigenen Server auf Infektionen mit CryptoPHP prüfen kann.

Besonders perfide bei befallenen WordPress-Installationen ist die Tatsache, dass der Schadcode einen eigenen Administrator-Account anlegt, damit die Gauner weiterhin auf den Server zugreifen können, auch wenn der eigentliche Schadcode entfernt wurde. (fab)