US-Cert warnt vor weiteren UEFI-BIOS-Lücken

Durch neue Lücken kann man die Schutzmechanismen abermals austricksen. Angreifer könnten so tief im System ein Bootkit verankern, dem kein Virenscanner etwas anhaben kann. Wieder sollen BIOS-Updates helfen.

Das US-CERT warnt vor weiteren Sicherheitslücken in der UEFI-Firmware von PCs und Notebooks namhafter Hersteller. Durch die Lücke kann ein Angreifer kritische Bereiche des Firmware-Speichers überschreiben und so Schutzmechanismen wie Secure Boot aushebeln – etwa um ein Bootkit zu installieren.

Schreibschutz aushebeln

Ganz trivial ist der Vorgang allerdings nicht: Die MITRE-Forscher Rafal Wojtczuk und Corey Kallenberg mussten dazu drei Schutzwälle der Firmware einreißen, ehe sie in den Firmware-Speicher schreiben durften.

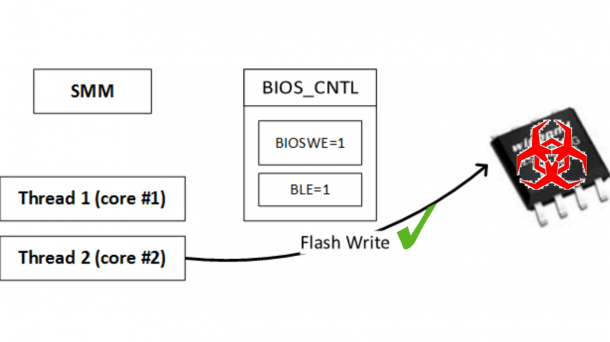

Zunächst einmal mussten sie den Schreibschutz für den SPI-Flash-Speicherchip umgehen. Dazu muss das Bit "BIOS Write Enable" (BIOSWE) im Register des Chipsatzes auf 1 gesetzt werden. Allerdings gibt es da noch das Bit "BIOS Lock Enable" (BLE)", das normalerweise auf 1 gesetzt ist. Versucht etwa ein Kerneltreiber, BIOSWE auf 1 zu setzen, während BLE noch auf 1 steht, kommt es zu einem Interrupt und der erstere Wert wird wieder auf 0 gesetzt.

Race Condition mit der Kraft der zwei Kerne

Die Forscher arbeiten mit zwei CPU-Kernen, um dies zu umgehen – dabei kommt es zu einer Race Condition. Während der Code auf dem ersten Kern "Write Enable" auf 1 setzt, versucht der Thread auf dem zweiten, in den Flash-Speicher zu schreiben. Dabei entsteht ein kurzes Zeitfenster, in dem der zweite Thread tatsächlich schreibend auf den Speicher zugreifen kann.

Die nächste Hürde

Bei neueren Intel-Chipsätzen, die Intel PCH nennt (Platform Controller Hub), mussten die Forscher noch eine weitere Hürde überwinden, nämlich das Bit SMM_BWP (SMM BIOS Write Protection), das den Schreibvorgang ebenfalls zu verhindern weiß. Durch eine weitere Lücke erlangten Wojtczuk und Kallenberg aber auch in diesem Fall Schreibrechte: Die Firmware führt nach dem Aufwachen aus dem S3-Energiesparmodus ein Boot-Skript im Kontext des System Management Mode (SMM) aus. In diesem speziellen Modus erlaubt das System schreibenden Zugriff auf den Firmware-Speicher. Den Forschern gelang es, das vorhandene Boot-Skript auszulesen und durch eigene Befehle zu ergänzen – wodurch sie schließlich wieder eine manipulierte Firmware hätten einspielen können.

Die Forscher geben an, dass jedes von Ihnen überprüfte UEFI-System für diese Schwachstelle anfällig war. Das EFI S3 Resume Boot Script folgt einer 11 Jahre alten Intel-(EFI-)Spezifikation.

Geschützte Bereiche

Außerdem entdeckten sie noch eine Schwachstelle, durch die sie die sogenannten "Protected Range Registers" austricksen konnten. Ein Protected Range (PR) legt fest, welche Adressbereiche des BIOS-Flash-Chips nicht beschrieben werden dürfen – noch nicht mal im System Management Mode. Laut Wojtczuk und Kallenberg setze aber ohnehin nur HP diese Schutzfunktion ein.

Betroffene Hersteller

Betroffen sind offenbar die meisten namhaften (UEFI-)BIOS-Hersteller: American Megatrends (AMI), Intel und Phoenix. Wie es um Dell steht, ist derzeit noch nicht bekannt.

Laut den Forschern hat Intel zumindest die Race Condition gepatcht, allerdings heißt das noch lange nicht, dass dieser Patch auch bereits bei den Endkunden angekommen ist. Für diese ist der erste Ansprechpartner der Mainboard- beziehungsweise PC-Hersteller. Wer dort nachfragt, darf jedoch nicht auf eine stichhaltige Antwort hoffen: Bereits bei der Extreme Privilege Escalation im Vorjahr waren viele Hersteller nicht in der Lage, überhaupt zu klären, ob ihre Produkte betroffen sind – oder sie verweigerten schlichtweg die Auskunft

Grund zur Panik sind die oben beschriebenen Lücken erst mal nicht: Es ist zwar technisch möglich, dass eine Malware durch Ausnutzung der Schwachstellen die Firmware überschreibt, oftmals gibt es jedoch viel einfachere – und vor allem systemunabhängige – Wege, sich dauerhaft im Rechner breit zu machen.

Alte Hüte

Auf Github steht mit Chipsec schon seit einiger Zeit ein Framework bereit, mit denen Plattform-Entwickler prüfen können, wie gut ihre Systeme gegen einige der hier beschriebenen Angriffe gewappnet sind.

Auch Attacken, die PC-Schwachstellen beim Aufwachen aus Energiesparmodi nutzen, sind nicht neu: Schon 1999 machte sich das Andreas Stiller für eine Software zu Nutze, die die angeblich sicher abschaltbare Pentium-III-Seriennummer wieder einschalten konnte. Auch die Abfrage eines eventuell gesetzten Passworts für den Festplatten-Zugriff (ATA Security Mode) "vergessen" manche BIOSse beim Aufwachen aus ACPI S3 (Energie sparen) oder S4 (Ruhezustand/Hibernation), anders als beim Kaltstart oder Neustart. Einen Teil des von Wojtczuk und Kallenberg gezeigten Angriffs kann man also verhindern, indem man diese Stromsparmodi deaktiviert.

Tiefergehende Informationen liefert die einstündige Videoaufzeichnung des Vortrags Attacks on UEFI security, inspired by Darth Venamis's misery and Speed Racer, den die beiden Forscher kürzlich auf dem Chaos Communication Congress hielten. (rei)